Microsoft ha introdotto nuove misure per fornire agli amministratori un maggiore controllo sugli aggiornamenti di Windows. Il servizio di distribuzione Windows Update for Business, che sarà generalmente disponibile da Il 24 maggio consente di offrire gli aggiornamenti delle funzionalità come facoltativi anziché obbligatori. Questa modifica segna un cambiamento rispetto al sistema precedente in cui venivano applicati gli aggiornamenti, che portavano a riavvii forzati dopo un determinato periodo.

Aggiornamenti di funzionalità facoltativi

Sotto il nuovo sistema, gli amministratori possono presentare gli aggiornamenti delle funzionalità come opzionali, dando agli utenti l’autonomia di decidere quando installarli. Tuttavia, se necessario, gli amministratori mantengono la possibilità di imporre aggiornamenti contrassegnandoli come richiesti. Questo adeguamento mira a semplificare la gestione dei dispositivi Windows, rendendo più semplice per i professionisti IT gestire gli aggiornamenti.

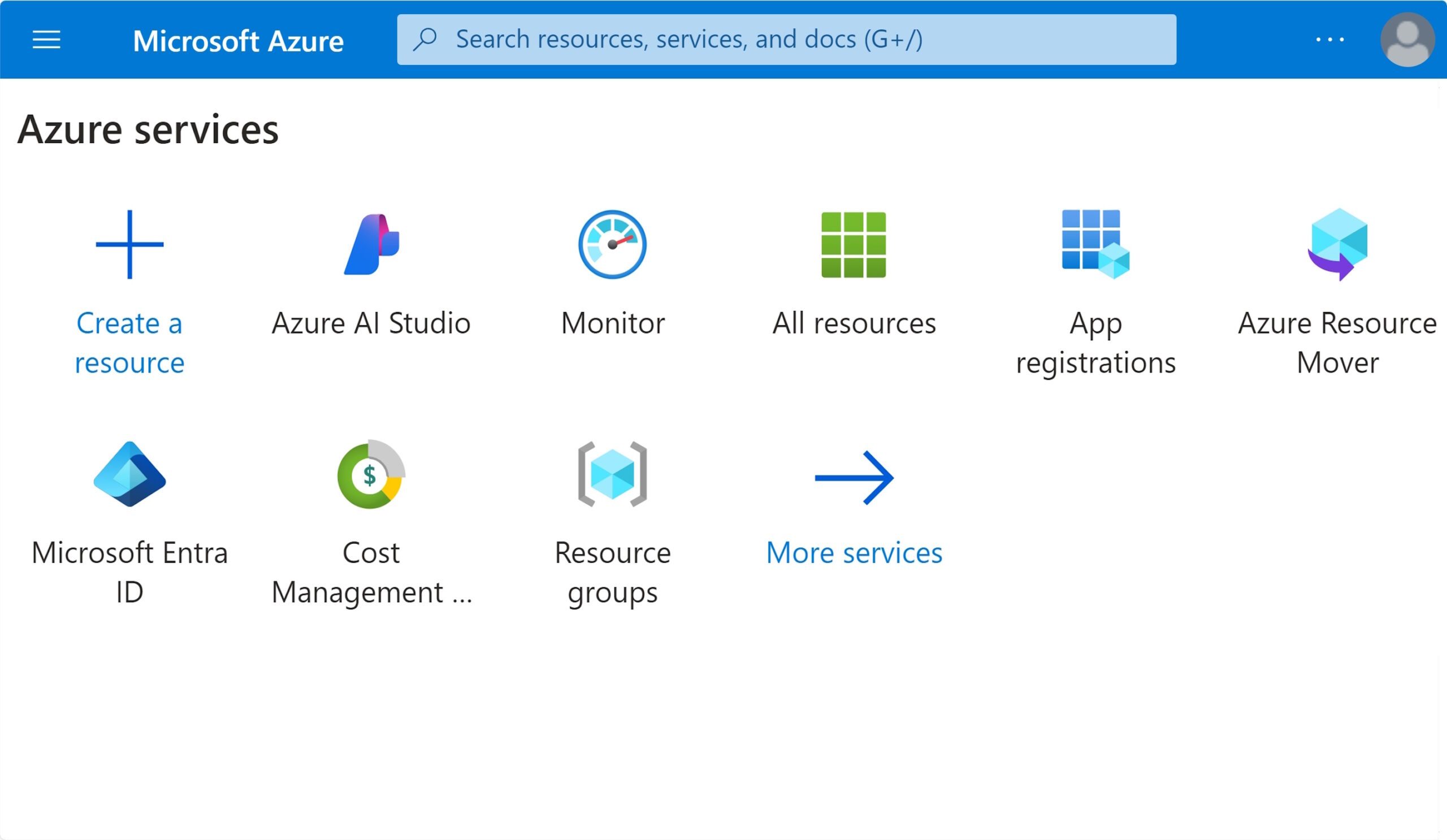

Microsoft ha inoltre chiarito il suo prossimo requisito per l’autenticazione a più fattori (MFA) per gli utenti di Azure. Un annuncio iniziale il 14 maggio ha causato confusione tra gli amministratori, in particolare per quanto riguarda gli account di servizio e scenari specifici come le scuole in cui l’uso del telefono è limitato.

Requisiti MFA dettagliati

Analista Microsoft Mary Jo Foley ha evidenziato ulteriori dettagli forniti da Naj Shahid, un Project Manager principale di Azure. Shahid ha spiegato in un commento che il requisito MFA si applicherà agli utenti che accedono al portale di Azure, all’interfaccia della riga di comando, a PowerShell o a Terraform per l’amministrazione delle risorse. Tuttavia, entità servizio, identità gestite, identità del carico di lavoro e account basati su token utilizzati per l’automazione sono esenti da questo requisito.

A partire da luglio 2024, Microsoft inizierà ad applicare l’MFA per tutti gli utenti che accedono al portale di Azure. Successivamente, la policy verrà estesa a CLI, PowerShell e Terraform. La società comunicherà le date di lancio specifiche tramite e-mail e notifiche ufficiali. Questa iniziativa mira a migliorare la sicurezza dell’account richiedendo più metodi di verifica, riducendo così il rischio di accesso non autorizzato e violazioni dei dati.

Microsoft Entra ID supporta vari metodi MFA, incluso Microsoft Authenticator app, Windows Hello for Business, SMS, chiamate vocali e token hardware. Gli amministratori possono utilizzare i criteri di accesso condizionale Entra ID per personalizzare i requisiti MFA in base alla posizione dell’utente, al dispositivo, al ruolo o al livello di rischio.

Gli amministratori sono incoraggiati ad abilitare MFA nei propri tenant utilizzando Procedura guidata MFA per Microsoft Entra. Possono monitorare la registrazione dell’utente per MFA tramite il report di registrazione dei metodi di autenticazione. Inoltre, è disponibile uno script PowerShell per generare un report che mostra lo stato dell’MFA per tutti gli utenti finali.

Implementazione e feedback dei clienti

Microsoft è attivamente alla ricerca di clienti feedback su scenari specifici, compresi conti break-glass e processi di recupero speciali. Sebbene sia possibile utilizzare qualsiasi metodo MFA supportato, non sarà possibile disattivare l’MFA. Sarà disponibile un processo di eccezione per i casi in cui non esistono altre soluzioni alternative. Anche se l’applicazione delle norme sarà graduale, Shahid ha sottolineato l’importanza di istituire l’AMF il prima possibile.