Una sofisticata campagna ransomware prende di mira gli amministratori di sistema Windows utilizzando falsi siti di download per le popolari utility Putty e WinSCP. Queste utilità, essenziali per trasferimenti sicuri di file e accesso remoto, vengono promosse attraverso i motori di ricerca, rendendoli i bersagli principali dei criminali informatici che mirano a infiltrarsi e compromettere intere reti.

L’uso dei motori di ricerca per distribuire malware è diventato sempre più diffuso, con numerosi autori di minacce che sfruttano questo metodo per prendere di mira software popolari.

Typosquatting e domini falsi

Secondo un rapporto di Rapid7, la campagna coinvolge annunci sui motori di ricerca che vengono visualizzati quando gli utenti cercano”download WinSCP”o”download Putty”. Questi annunci indirizzano gli utenti a domini con typosquatting come puutty.org, wnscp[.]net e vvinscp[.]net. Questi domini imitano il sito legittimo di WinSCP (winscp.net) e un sito non affiliato per PuTTY (putty.org), che viene spesso scambiato per il sito ufficiale. Il sito PuTTY autentico è effettivamente ospitato qui.

Dannoso Download e sideload DLL

I siti falsi forniscono collegamenti per il download che reindirizzano gli utenti a siti legittimi o forniscono un archivio ZIP dal server dell’autore della minaccia, a seconda della fonte di riferimento. L’archivio ZIP contiene un file Setup.exe, un eseguibile legittimo Python per Windows rinominato (pythonw.exe) e un file python311.dll dannoso. Una volta eseguito, il legittimo pythonw.exe tenta di caricare python311.dll. Tuttavia, gli autori delle minacce hanno sostituito questa DLL con una versione dannosa che viene invece caricata, una tecnica nota come DLL Sideloading. Questo processo alla fine installa il toolkit post-sfruttamento Sliver, che viene comunemente utilizzato per l’accesso iniziale alle reti aziendali.

Distribuzione di ulteriori payload

L’indagine di Rapid7 rivela che il toolkit Sliver viene quindi utilizzato per distribuire ulteriori payload dannosi, inclusi i beacon Cobalt Strike. Questi strumenti consentono agli aggressori di esfiltrare dati e tentare di distribuire crittografi ransomware. Anche se Rapid7 non ha rivelato dettagli approfonditi sul ransomware utilizzato, le tattiche osservate ricordano le campagne che coinvolgono l’ormai defunto ransomware BlackCat/ALPHV. In un incidente, l’autore della minaccia ha utilizzato l’utilità di backup Restic per l’esfiltrazione dei dati prima di tentare di distribuire il ransomware, che alla fine è stato contrastato.

Ulteriori dettagli sulla campagna ransomware

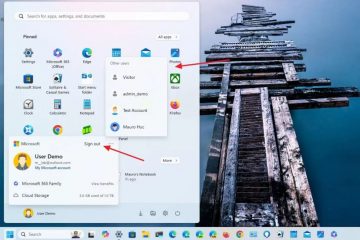

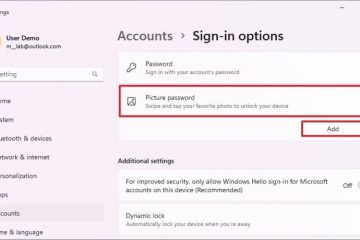

Rapid7 ha osservato che la campagna colpisce in modo sproporzionato i membri dei team IT, che molto probabilmente scaricano i file contenenti trojan mentre cercano versioni legittime. La catena dell’infezione inizia in genere dopo che un utente ha cercato una frase come”download winscp”o”download putty”su un motore di ricerca come Bing di Microsoft. L’infezione inizia dopo che l’utente ha scaricato ed estratto il contenuto dell’archivio zip ed eseguito setup.exe, che è una copia rinominata di pythonw.exe, l’eseguibile legittimo della finestra della console nascosta Python.

Il payload principale contenuto in python311.dll è un archivio compresso crittografato e incluso nella sezione delle risorse della DLL. Durante l’esecuzione, questo archivio viene decompresso per eseguire due processi figli. Lo script systemd.py, eseguito tramite pythonw.exe, decrittografa ed esegue un secondo script Python, quindi esegue la decrittografia e l’iniezione DLL riflettente di un beacon Sliver. L’iniezione DLL riflettente è il processo di caricamento di una libreria in un processo direttamente dalla memoria anziché dal disco.

Gli attori della minaccia agiscono rapidamente

Rapid7 afferma la minaccia l’attore agisce rapidamente dopo aver contattato con successo il faro Sliver, scaricando carichi utili aggiuntivi, inclusi i fari Cobalt Strike. L’accesso viene quindi utilizzato per stabilire la persistenza tramite attività pianificate e servizi appena creati dopo il pivoting tramite SMB. In un recente incidente, Rapid7 ha osservato il tentativo dell’autore della minaccia di esfiltrare i dati utilizzando l’utilità di backup Restic e quindi di distribuire il ransomware, un tentativo che alla fine è stato bloccato durante l’esecuzione.

Le tecniche, le tattiche e le procedure correlate ( TTP) osservati da Rapid7 ricordano le passate campagne BlackCat/ALPHV riportate da Trend Micro l’anno scorso. Rapid7 consiglia di verificare la fonte di download del software disponibile gratuitamente. Controlla che l’hash dei file scaricati corrisponda a quelli forniti dal distributore ufficiale e che contengano una firma valida e pertinente. Le richieste DNS per permutazioni di domini noti possono anche essere bloccate in modo proattivo o le richieste possono essere reindirizzate a un sinkhole DNS.

Rapid7 ha inoltre notato che gli utenti interessati sono in modo sproporzionato membri di team di tecnologia dell’informazione (IT) che hanno maggiori probabilità di per scaricare programmi di installazione per utilità come PuTTY e WinSCP per aggiornamenti o configurazione. Quando l’account di un membro IT viene compromesso, l’autore della minaccia ottiene un punto d’appoggio con privilegi elevati che impediscono l’analisi integrandosi nelle sue azioni.