.single.post-autore, Autore: Konstantinos Tsoukalas , Ultimo aggiornamento: 3 novembre 2025

Se dopo la prima connessione desktop remoto (RDP) riuscita, gli utenti vengono bloccati a causa di più tentativi di accesso o di modifica della password, continua a leggere di seguito per risolvere il problema.

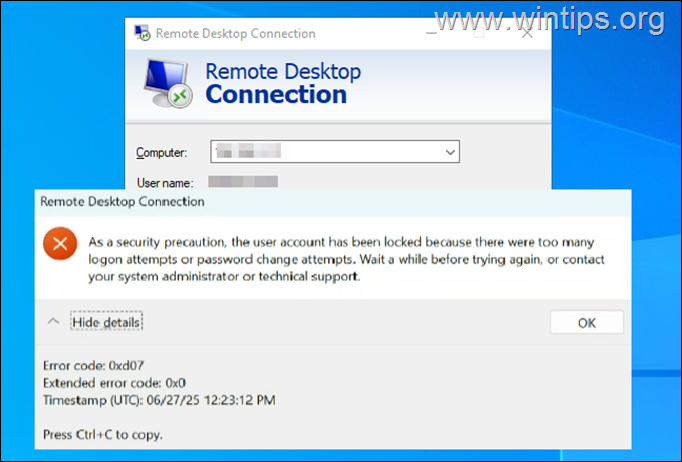

Problema: gli utenti del dominio si connettono correttamente tramite Desktop remoto a un server Windows, ma dopo aver chiuso la connessione (o disconnesso) e aver tentato di connettersi nuovamente al server RDP, si sono bloccati e hanno ricevuto il seguente errore:

“Come precauzione di sicurezza, l’account utente è stato bloccato perché si sono verificati troppi tentativi di accesso o di modifica della password. Attendere qualche istante prima di riprovare o contattare l’amministratore di sistema o il supporto tecnico.

Codice errore: 0xd07

Codice errore esteso: 0x0″

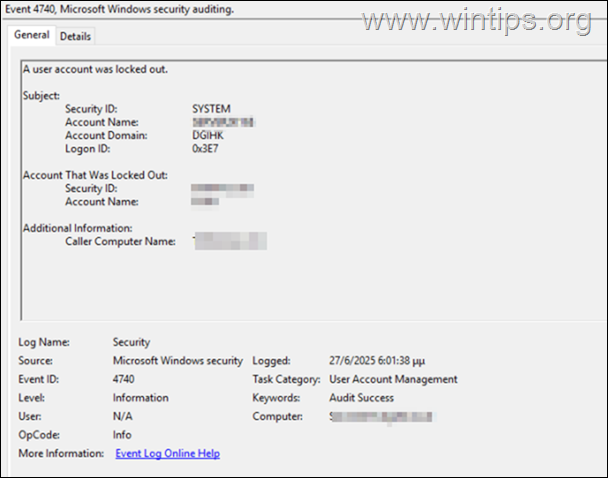

Nel momento in cui si verifica il problema, l’ID evento 4740 è registrato in Visualizzatore eventi > Registri di Windows > Sicurezza, dicendo che l'”account utente è stato bloccato”senza altra spiegazione.

Causa: il problema è causato dal fatto che il server Windows a cui gli utenti si connettono tramite Connessione desktop remoto utilizza un metodo di autenticazione di livello inferiore rispetto al controller di dominio. Più specificamente, il problema si verifica quando il controller di dominio utilizza NTLMv2 (versione 2) per autenticare gli utenti, mentre il server a cui gli utenti si connettono tramite RDP utilizza NTLM (versione 1).

* Nota: nei domini Active Directory, il protocollo Kerberos è il protocollo di autenticazione predefinito. Tuttavia, se per qualche motivo il protocollo Kerberos non viene negoziato, Active Directory utilizza LM, NTLM o NTLM versione 2 (NTLMv2).

Come RISOLVERE l’errore RDP”L’account utente è stato bloccato perché ci sono stati troppi tentativi di accesso o di modifica della password”al secondo tentativo di connessione al desktop remoto in Windows Server 2016/2019.

Passaggio 1. Controllare l’autenticazione LAN Manager. level’sul controller di dominio (DC).

L’autenticazione del gestore LAN include le varianti LM, NTLM e NTLMv2 ed è il protocollo utilizzato per autenticare tutti i computer client che eseguono il sistema operativo Windows.

Per verificare il livello di autenticazione del gestore LAN sul tuo dominio, procedi come segue sul controller di dominio primario:

![]() + R per aprire la finestra di comando”Esegui”.

+ R per aprire la finestra di comando”Esegui”.

2. Nella casella di comando Esegui, digita regedit premi Invio per aprire l’editor del registro.

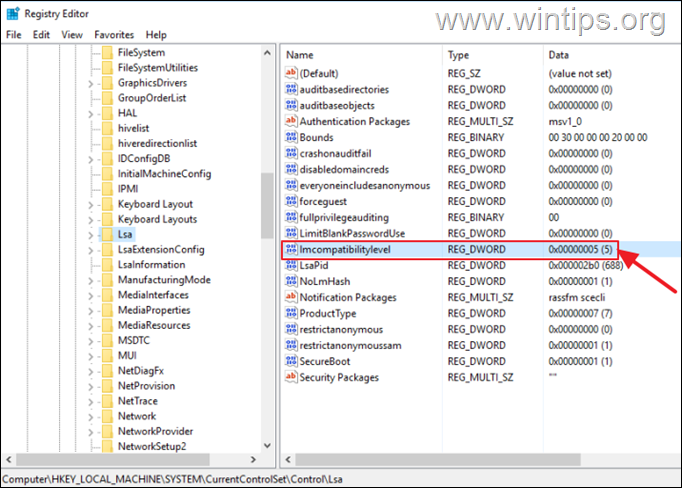

3. Nel riquadro sinistro, vai al seguente registro chiave:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

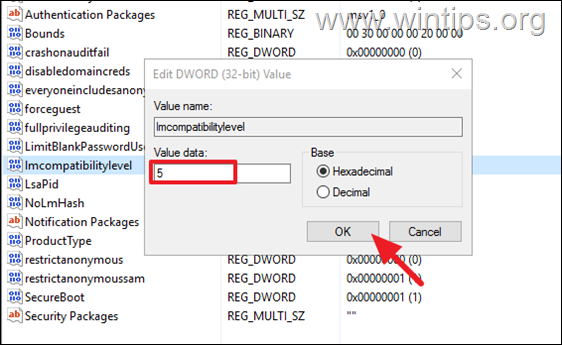

4. Quindi, nota il valore di”lmcompatibilitylevel” REG_DWORD (ad esempio”5“in questo esempio).

Passaggio 2. Imposta lo stesso”livello di autenticazione LAN Manager”sul server RDP.

Ora procedi e imposta lo stesso livello di autenticazione sul server Windows a cui gli utenti si connettono tramite desktop remoto (RDP). Per fare ciò:

1. Apri l’editor del Registro di sistema e vai allo stesso percorso:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

2. Nel riquadro di destra verifica se il valore REG_DWORD”lmcompatibilitylevel“è diverso (ad esempio”2“) in questo esempio). In tal caso, aprilo, imposta i dati del valore su”5“e fai clic su OK.

5. Chiudi l’editor del registro, riavvia la macchina e controlla se il problema persiste.

Informazioni aggiuntive:

1. Il”Livello di autenticazione di LAN Manager“può essere modificato anche tramite Locale oCriteri di gruppo di dominio nella posizione indicata di seguito:

Configurazione computer\Impostazioni di Windows\Impostazioni di sicurezza\Criteri locali\Opzioni di sicurezza > Sicurezza di rete: livello di autenticazione di LAN Manager

2. L’autenticazione di LAN Manager include LM, NTLM e NTLMv2 varianti ed è il protocollo utilizzato per autenticare tutti i computer client che eseguono il sistema operativo Windows per:

Unirsi a un dominio Autenticare tra foreste di Active Directory Autenticare a domini basati su versioni precedenti del sistema operativo Windows Autenticare a computer che non eseguono sistemi operativi Windows, a partire da Windows 2000 Autenticare a computer che non si trovano nel dominio

3. I possibili valori del livello di autenticazione di LAN Manager sono elencati di seguito insieme al livello di sicurezza. fornire. (fonte):

0=invia risposte LM e NTLM (molto non sicuro) 1=Invia LM e NTLM: utilizza la sicurezza della sessione NTLMv2 se negoziata (Non sicuro) 2=Invia solo risposta NTLM (sicurezza debole) 3=Invia solo risposta NTLMv2 (sicurezza moderata) 4=Invia solo risposta NTLMv2. Rifiuta LM (sicurezza elevata) 5=invia solo risposta NTLMv2. Rifiuta LM e NTLM (Sicurezza molto elevata – MIGLIORE)

Questo è tutto! Fammi sapere se questa guida ti è stata d’aiuto lasciando il tuo commento sulla tua esperienza. Metti mi piace e condividi questa guida per aiutare gli altri.

Se questo articolo ti è stato utile, considera la possibilità di sostenerci facendo una donazione. Anche 1 dollaro può fare un’enorme differenza per noi nel nostro impegno di continuare ad aiutare gli altri mantenendo questo sito gratuito:

Konstantinos è il fondatore e amministratore di Wintips.org. Dal 1995 lavora e fornisce supporto informatico come esperto informatico e di reti a privati e grandi aziende. È specializzato nella risoluzione di problemi legati a Windows o ad altri prodotti Microsoft (Windows Server, Office, Microsoft 365, ecc.). Ultimi post di Konstantinos Tsoukalas (vedi tutti)

Konstantinos è il fondatore e amministratore di Wintips.org. Dal 1995 lavora e fornisce supporto informatico come esperto informatico e di reti a privati e grandi aziende. È specializzato nella risoluzione di problemi legati a Windows o ad altri prodotti Microsoft (Windows Server, Office, Microsoft 365, ecc.). Ultimi post di Konstantinos Tsoukalas (vedi tutti)