Microsoft ha identificato oltre 3.000 chiavi della macchina ASP.NET accessibili al pubblico che gli aggressori stanno attivamente utilizzando per iniettare codice dannoso nei server Web IIS. La scoperta mette in evidenza una crescente preoccupazione per la sicurezza: gli sviluppatori hanno esposto inconsapevolmente le chiavi della macchina sensibili nei repository pubblici, nella documentazione e nelle applicazioni non configurate errate, consentendo ai cattivi attori di eseguire il codice arbitrario da remoto. href=”https://learn.microsoft.com/en-us/previous-versions/aspnet/bb386448(v=vs.100)”> ViewState , una funzione in ASP.NET che memorizza i dati della pagina crittografati. Ottenendo una chiave di macchina valida, i criminali informatici possono creare carichi utili maliziosi che i server IIS si decrittono ed eseguono Chiave per iniettare un payload ViewState e distribuire il Godzilla Web Shell . Questo strumento garantisce un accesso persistente a server compromessi, consentendo agli aggressori di eseguire comandi ed evadere il rilevamento.

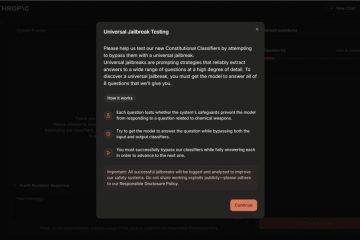

Catena di attacchi di iniezione di codice ViewState che porta alla distribuzione di Godzilla Shell (Immagine: Microsoft)

La scoperta aggiunge alle crescenti preoccupazioni sull’ascesa degli attacchi che sfruttano le informazioni disponibili pubblicamente. Il rapporto di difesa digitale di Microsoft 2024 ha rivelato che gli attacchi informatici guidati dall’IA hanno già superato 600 milioni di incidenti al giorno, con gli aggressori che automatizzano la ricognizione per sfruttare credenziali trapelate e erroneate.

ASP.NET utilizza i tasti della macchina— ConvaltationKey e decryptionkey -Per garantire ViewState, prevenendo la manomissione. Se queste chiavi sono esposte, gli aggressori possono creare payload dannosi che appaiano legittimi, inducendo i server IIS nell’esecuzione..

Una volta trovata una chiave, genera un payload di ViewState dannoso e lo inviano come richiesta HTTP al server di destinazione. Poiché il server riconosce la chiave come legittima, elabora il payload e esegue il codice dell’attaccante, consentendo l’accesso completo al sistema senza autenticazione.

Secondo il consulenza per la sicurezza , questo problema evidenzia un serio sicurezza SOGGIORE: Molte organizzazioni stanno inconsapevolmente eseguendo configurazioni che gli aggressori possono sfruttare con uno sforzo minimo.

Attacco di dicembre 2024: gli hacker usano la chiave pubblica per distribuire Godzilla

Sicurezza di Microsoft I ricercatori hanno studiato un attacco del mondo reale nel dicembre 2024, in cui un attore di minaccia ha sfruttato una chiave di macchina disponibile pubblicamente per iniettare il codice di vista dannoso. L’obiettivo era un server IIS che eseguiva ASP.NET, che decrittò il payload e lo eseguì inconsapevolmente. A differenza del malware tradizionale, che spesso lascia alle spalle file eseguibili, Godzilla opera interamente in memoria, rendendo molto più difficile il rilevamento di strumenti antivirus..

L’attacco sottolinea un crescente rischio di sicurezza informatica: gli aggressori non stanno più solo sfruttando le vulnerabilità del software: si prendono di mira sempre più le errate configurazioni e le credenziali esposte per ottenere l’accesso ai sistemi critici.

Le raccomandazioni di sicurezza di Microsoft per gli utenti ASP.NET

Per mitigare il rischio di attacchi di iniezione di ViewState, Microsoft raccomanda diverse misure di sicurezza:

Gli sviluppatori dovrebbero garantire che le chiavi della macchina ASP.NET sono unici e generati in modo sicuro, piuttosto che copiati da fonti esterne. Le organizzazioni dovrebbero anche ruotare regolarmente le chiavi della macchina per prevenire l’esposizione a lungo termine.

Un altro passaggio critico è crittografare il file `Web.config`, che memorizza le chiavi della macchina. Microsoft consiglia inoltre di aggiornare anche ASP.NET 4.8, che integra interfaccia antimalware Scan Interface (AMSI) , Aiutare i server IIS a rilevare e bloccare i payload di ViewState dannosi.

Inoltre, Attack Surface Reduction dovrebbero essere applicate per prevenire l’esecuzione della shell Web. Microsoft ha inoltre rimosso le chiavi della macchina di esempio dalla propria documentazione per scoraggiare gli sviluppatori dall’uso di impostazioni predefinite insicure.

Ulteriori informazioni sui risultati di Microsoft e le strategie di mitigazione sono disponibili nel loro consulenza ufficiale di sicurezza .