.single.post-author, Penulis: Konstantinos Tsoukalas , Terakhir diperbarui: 3 November 2025

Jika setelah Koneksi Desktop Jarak Jauh (RDP) pertama yang berhasil, pengguna terkunci karena beberapa upaya login atau upaya perubahan kata sandi, lanjutkan membaca di bawah ini untuk memperbaiki masalah.

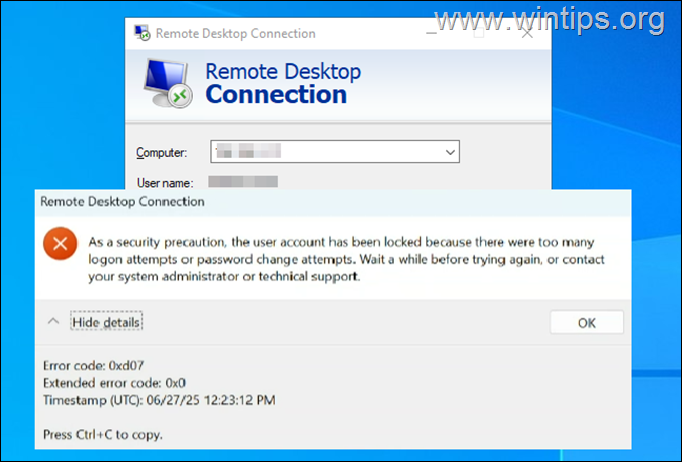

Masalah: Pengguna domain berhasil terhubung melalui Desktop Jarak Jauh ke Server Windows, namun setelah menutup koneksi (atau keluar) dan mencoba menyambung ke Server RDP lagi, mereka terkunci dan menerima kesalahan berikut:

“Sebagai tindakan pencegahan keamanan, akun pengguna telah dikunci karena terlalu banyak upaya masuk atau upaya perubahan kata sandi. Tunggu beberapa saat sebelum mencoba lagi, atau hubungi administrator sistem atau dukungan teknis Anda.

Kode kesalahan: 0xd07

Kode kesalahan yang diperluas: 0x0″

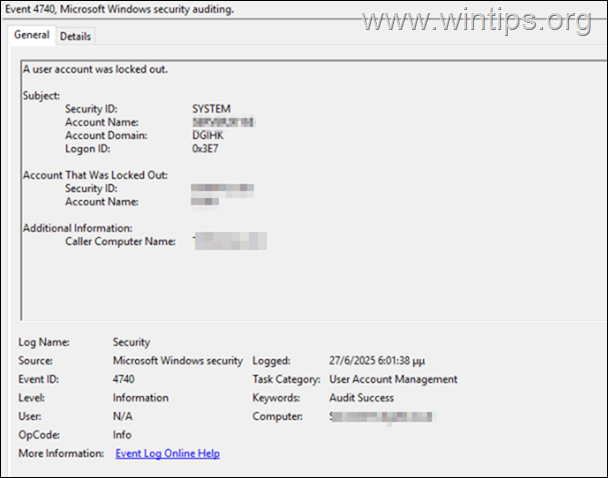

Pada saat masalah terjadi, Event ID 4740 login di Event Viewer > Windows Logs > Keamanan, yang menyatakan bahwa”akun pengguna dikunci”dengan tidak ada penjelasan lain.

Penyebab: Masalah ini disebabkan karena Server Windows yang terhubung dengan pengguna melalui Koneksi Desktop Jarak Jauh menggunakan metode autentikasi tingkat yang lebih rendah daripada Pengontrol Domain. Lebih khusus lagi, masalah terjadi ketika pengontrol domain menggunakan NTLMv2 (versi 2) untuk mengautentikasi pengguna, sedangkan server tempat pengguna terhubung melalui RDP menggunakan NTLM (versi 1).

* Catatan: Di domain Direktori Aktif, protokol Kerberos adalah protokol autentikasi default. Namun, jika protokol Kerberos tidak dinegosiasikan karena alasan tertentu, Direktori Aktif menggunakan LM, NTLM, atau NTLM versi 2 (NTLMv2).

Cara MEMPERBAIKI Kesalahan RDP”Akun pengguna telah dikunci karena terlalu banyak upaya masuk atau upaya perubahan kata sandi”pada upaya kedua untuk menyambung ke Desktop Jarak Jauh di Windows Server 2016/2019.

Langkah 1. Periksa’LAN Tingkat autentikasi manajer’pada Pengontrol Domain (DC).

Otentikasi LAN Manager mencakup varian LM, NTLM, dan NTLMv2, dan merupakan protokol yang digunakan untuk mengautentikasi semua komputer klien yang menjalankan sistem operasi Windows.

Untuk memeriksa tingkat autentikasi manajer LAN di domain Anda, lakukan hal berikut pada pengontrol domain utama:

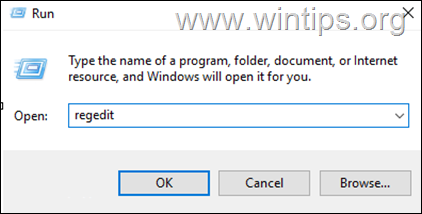

![]() + tombol R untuk membuka kotak perintah’Run’.

+ tombol R untuk membuka kotak perintah’Run’.

2. Di kotak perintah jalankan, ketik regedit tekan Enter untuk membuka Registry Editor.

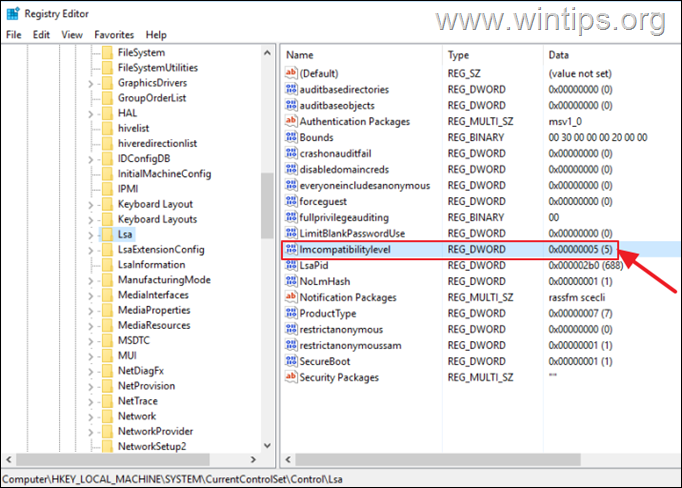

3. Di panel kiri, navigasikan ke registri berikut key:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

4. Kemudian, perhatikan nilai”lmcompatibilitylevel” REG_DWORD (misalnya”5“dalam contoh ini).

Langkah 2. Tetapkan’Tingkat autentikasi Manajer LAN’yang sama di Server RDP.

Sekarang lanjutkan dan tetapkan tingkat autentikasi yang sama di Server Windows tempat pengguna terhubung melalui desktop jarak jauh (RDP). Untuk melakukannya:

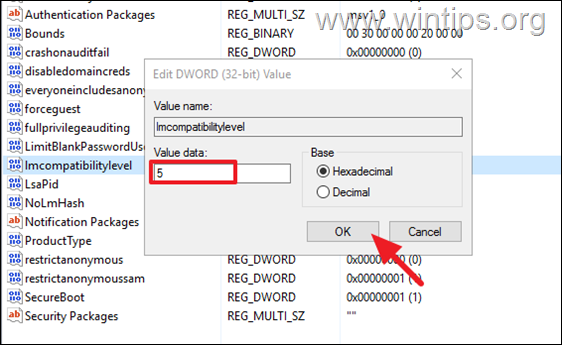

1. Buka Peninjau Suntingan Registri dan arahkan ke jalur yang sama:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

2. Di panel kanan lihat apakah nilai REG_DWORD”lmcompatibilitylevel“berbeda (misalnya”2“) dalam contoh ini). Jika ya, buka, setel data nilai ke”5“dan klik OK.

5. Tutup editor registri, restart mesin dan periksa apakah masalahnya tetap ada.

Info Tambahan:

1. “Tingkat Otentikasi Manajer LAN“juga dapat diubah melalui Lokal atau Kebijakan Grup Domain di bawah lokasi yang disebutkan di bawah ini:

Konfigurasi Komputer\Pengaturan Windows\Pengaturan Keamanan\Kebijakan Lokal\Opsi Keamanan > Keamanan Jaringan: Tingkat Otentikasi Manajer LAN

2. Otentikasi Manajer LAN mencakup LM, NTLM, dan Varian NTLMv2, dan merupakan protokol yang digunakan untuk mengautentikasi semua komputer klien yang menjalankan sistem operasi Windows untuk:

Bergabung dengan domain Mengautentikasi antara hutan Direktori Aktif Mengautentikasi ke domain berdasarkan versi sistem operasi Windows yang lebih lama Mengautentikasi ke komputer yang tidak menjalankan sistem operasi Windows, dimulai dengan Windows 2000 Mengautentikasi ke komputer yang tidak berada dalam domain

3. Nilai Tingkat autentikasi LAN Manager yang mungkin tercantum di bawah beserta levelnya keamanan yang mereka berikan. (sumber):

0=Kirim tanggapan LM & NTLM (Sangat tidak aman) 1=Kirim LM & NTLM – gunakan keamanan sesi NTLMv2 jika dinegosiasikan (Tidak aman) 2=Kirim respons NTLM saja (Keamanan lemah) 3=Kirim respons NTLMv2 saja (Keamanan sedang) 4=Kirim respons NTLMv2 saja. Tolak LM (Keamanan kuat) 5=Kirim respons NTLMv2 saja. Tolak LM & NTLM (Keamanan sangat kuat – TERBAIK)

Selesai! Beri tahu saya jika panduan ini membantu Anda dengan meninggalkan komentar tentang pengalaman Anda. Silakan sukai dan bagikan panduan ini untuk membantu orang lain.

Jika artikel ini bermanfaat bagi Anda, mohon pertimbangkan untuk mendukung kami dengan memberikan donasi. Bahkan $1 dapat membuat perbedaan besar bagi kami dalam upaya kami untuk terus membantu orang lain sekaligus menjaga situs ini tetap gratis:

Konstantinos adalah pendiri dan administrator Wintips.org. Sejak tahun 1995 beliau bekerja dan memberikan dukungan IT sebagai ahli komputer dan jaringan kepada individu dan perusahaan besar. Ia berspesialisasi dalam memecahkan masalah yang berkaitan dengan Windows atau produk Microsoft lainnya (Windows Server, Office, Microsoft 365, dll.). Postingan terbaru oleh Konstantinos Tsoukalas (lihat semua)

Konstantinos adalah pendiri dan administrator Wintips.org. Sejak tahun 1995 beliau bekerja dan memberikan dukungan IT sebagai ahli komputer dan jaringan kepada individu dan perusahaan besar. Ia berspesialisasi dalam memecahkan masalah yang berkaitan dengan Windows atau produk Microsoft lainnya (Windows Server, Office, Microsoft 365, dll.). Postingan terbaru oleh Konstantinos Tsoukalas (lihat semua)