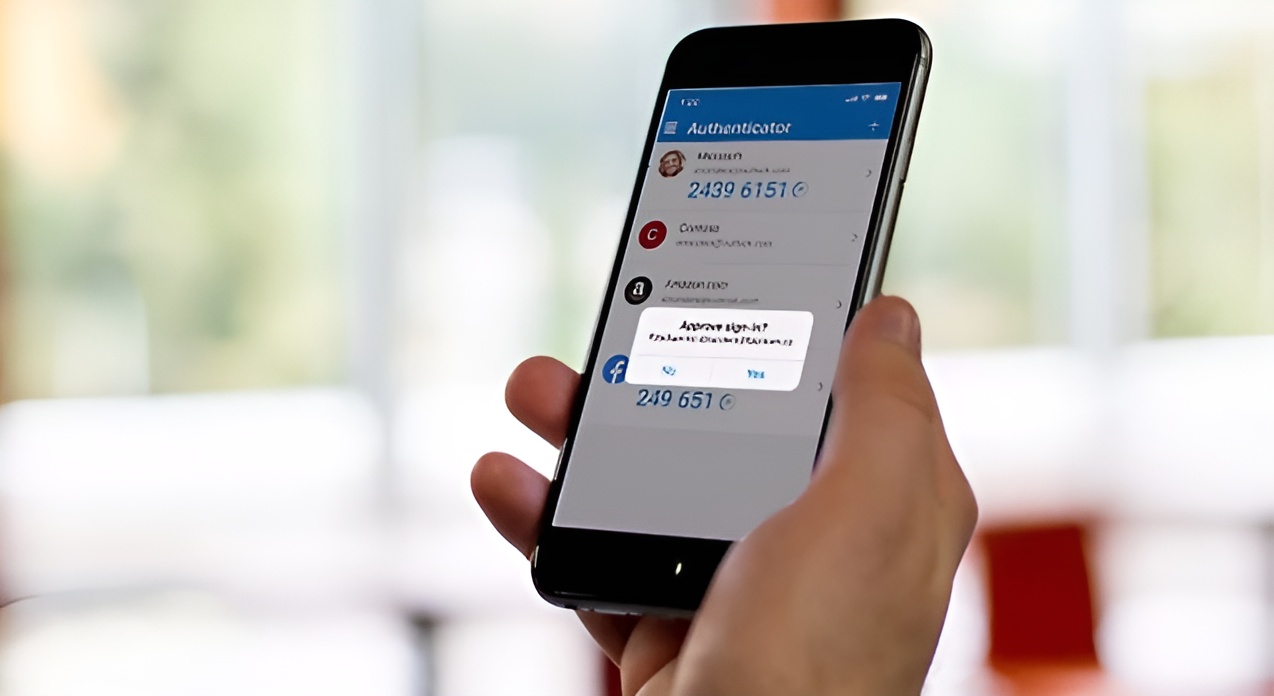

Kerentanan kritis dalam sistem Autentikasi Multi-Faktor (MFA) Microsoft menyebabkan jutaan akun terkena akses tidak sah. Cacat tersebut, diungkapkan oleh para peneliti di Oasis Security, mengeksploitasi kelemahan dalam proses otentikasi, memungkinkan penyerang melakukan serangan brute force secara diam-diam.

Kerentanan ini, yang melibatkan kontrol pembatasan kecepatan yang tidak memadai, membahayakan data sensitif di layanan seperti OneDrive, Teams, dan Azure Cloud. Oasis Security mengatakan bahwa “pemilik akun melakukannya tidak menerima peringatan apa pun tentang banyaknya upaya gagal yang diakibatkannya, menjadikan kerentanan dan teknik serangan ini sangat low profile.”

Microsoft telah memperbaiki masalah ini, namun insiden tersebut menunjukkan betapa kerentanannya bisa ada bahkan dalam sistem keamanan yang dipercaya secara luas.

Cara Kerja Cacat MFA Microsoft

Kerentanan mengeksploitasi Sandi Satu Kali Berbasis Waktu Microsoft (TOTP) mekanisme autentikasi TOTP menghasilkan kode enam digit yang digunakan sebagai faktor autentikasi kedua, biasanya melalui aplikasi seluler atau token perangkat keras. Pendekatan ini memungkinkan mereka menebak kode di berbagai sesi tanpa dibatasi oleh batas kecepatan sesi tunggal.

Laporan Oasis Security merinci mekanisme serangan: “Dengan membuat sesi baru dan menghitung kode secara cepat, tim peneliti menunjukkan tingkat upaya yang sangat tinggi yang akan dengan cepat menghabiskan jumlah total opsi untuk kode 6 digit (1.000.000).”Tim menemukan bahwa metode ini memberikan peluang keberhasilan sebesar 50% dalam waktu sekitar 70 menit.

Terkait: Malware Berbasis AI: Bagaimana Aplikasi Palsu dan CAPTCHA Menargetkan Pengguna Windows dan macOS

Menambah parahnya kelemahan ini, penerapan Microsoft menerima kode TOTP hingga tiga menit—enam kali lebih lama dibandingkan rentang waktu 30 detik standar industri yang direkomendasikan berdasarkan RFC-6238 pedoman. Menurut Oasis Security, “Pengujian dengan login Microsoft menunjukkan toleransi sekitar 3 menit untuk satu kode, diperpanjang 2,5 menit setelah masa berlakunya habis, sehingga memungkinkan upaya pengiriman 6x lebih banyak.”

Garis Waktu Penemuan dan Penyelesaian

Kerentanan diungkapkan kepada Microsoft pada bulan Juni 2024 setelah Oasis Security melakukan simulasi yang menunjukkan eksploitasi tersebut. Microsoft menanggapinya dengan rencana remediasi dua langkah.

Patch sementara diterapkan pada 4 Juli 2024, mengurangi frekuensi upaya login yang diizinkan per sesi. Perbaikan permanen dilakukan pada tanggal 9 Oktober 2024, memperkenalkan langkah-langkah pembatasan tingkat yang lebih ketat yang memblokir sementara upaya login hingga 12 jam setelah kegagalan berulang kali.

Terkait: Microsoft Memperkenalkan FIDO2 dan Peningkatan Kunci Sandi ke Authenticator

Oasis Security memuji tindakan cepat Microsoft namun menekankan pentingnya mengatasi kelemahan mendasar dalam sistem otentikasi. Para peneliti menyatakan, “Kerentanan ini menyoroti bagaimana sistem keamanan dasar pun dapat dieksploitasi ketika perlindungan tidak diterapkan dengan benar.”

Mengapa Serangan Ini Sangat Berbahaya

Salah satu aspek yang paling mengkhawatirkan dari kerentanan ini adalah sifatnya yang tersembunyi. Serangan tersebut tidak memicu pemberitahuan bagi pemilik akun, sehingga penyerang dapat beroperasi tanpa terdeteksi sejumlah besar konsekuensi upaya yang gagal, membuat kerentanan dan teknik serangan ini menjadi sangat low profile.”

Terkait: Microsoft Meningkatkan Opsi Pembaruan Windows, Detail Mandat Azure MFA

Visibilitas rendah ini Hal ini berarti bahwa pengguna, khususnya di lingkungan perusahaan, mempunyai risiko yang lebih tinggi. Akses tidak sah ke akun perusahaan dapat mengakibatkan pelanggaran data, spionase, atau pergerakan lateral dalam jaringan, yang berpotensi membahayakan keseluruhan sistem.

Implikasi yang Lebih Luas terhadap Sistem Autentikasi

Cacat Microsoft MFA telah menghidupkan kembali diskusi tentang keterbatasan sistem otentikasi rahasia bersama seperti TOTP. Sistem ini, meskipun digunakan secara luas, bergantung pada mekanisme validasi statis yang dapat dieksploitasi melalui serangan brute force.

Sistem autentikasi berbasis rahasia bersama memiliki kerentanan yang melekat, dan organisasi perlu mengadopsi pembaruan dan mengevaluasi apakah pendekatan MFA lama masih cocok.

Sistem MFA tradisional sering kali memvalidasi perangkat daripada memastikan pengguna individual diautentikasi.

Terkait: Peningkatan Penyusupan Akun Microsoft Azure Menimbulkan Kekhawatiran di Kalangan Perusahaan

Pelajaran bagi Organisasi yang Menggunakan MFA

Temuan Oasis Security menggarisbawahi pentingnya menerapkan pengamanan yang kuat di sekitar sistem MFA. Laporan ini merekomendasikan beberapa praktik terbaik untuk memitigasi risiko:

Organisasi harus mengaktifkan peringatan real-time untuk memberi tahu pengguna tentang upaya autentikasi yang gagal. Kemampuan ini memberikan deteksi dini terhadap serangan brute force dan memungkinkan pengguna mengambil tindakan segera, seperti mengatur ulang kata sandi atau menghubungi dukungan.

Transisi ke metode autentikasi tanpa kata sandi, seperti sistem berbasis kunci kriptografi, adalah langkah lain yang disarankan. Sistem ini menghilangkan kerentanan rahasia bersama, sehingga memberikan kerangka keamanan yang lebih kuat. Terakhir, organisasi harus melakukan audit keamanan rutin untuk mengidentifikasi dan mengatasi kerentanan dalam mekanisme autentikasi.

Dalam laporan mereka, Oasis Security menyimpulkan, “Meskipun MFA tetap menjadi lapisan keamanan yang penting, insiden ini menggambarkan bahwa sistem yang diimplementasikan dengan buruk dapat menjadi tidak dapat diandalkan. sebuah vektor serangan.”

Insiden ini menjadi pengingat kuat akan perkembangan taktik yang digunakan oleh penyerang dunia maya dan tantangan yang sedang berlangsung dalam mengamankan sistem autentikasi dalam skala besar. Meskipun respons Microsoft secara efektif memitigasi kelemahan tersebut, kerentanan tersebut menyoroti pentingnya tindakan proaktif untuk mencegahnya kejadian serupa di masa depan.