Microsoft telah memperkenalkan langkah-langkah baru untuk memberi administrator kontrol yang lebih besar terhadap pembaruan Windows. Layanan penerapan Pembaruan Windows untuk Bisnis, yang akan tersedia secara umum pada 24 Mei, memungkinkan pembaruan fitur ditawarkan sebagai opsional, bukan wajib. Perubahan ini menandai pergeseran dari sistem sebelumnya yang menerapkan pembaruan, sehingga menyebabkan restart paksa setelah jangka waktu tertentu.

Pembaruan Fitur Opsional

Di bawah sistem baru sistem, administrator dapat menyajikan pembaruan fitur sebagai opsional, memberikan otonomi kepada pengguna untuk memutuskan kapan akan menginstalnya. Namun, jika diperlukan, administrator tetap memiliki kemampuan untuk mengamanatkan pembaruan dengan menandainya jika diperlukan. Penyesuaian ini bertujuan untuk menyederhanakan pengelolaan perangkat Windows, sehingga memudahkan profesional TI menangani pembaruan.

Microsoft juga telah memperjelas persyaratan autentikasi multifaktor (MFA) yang akan datang bagi pengguna Azure. Pengumuman awal pada tanggal 14 Mei menyebabkan kebingungan di kalangan administrator, khususnya mengenai akun layanan dan skenario tertentu seperti sekolah yang membatasi penggunaan telepon.

Persyaratan MFA Terperinci

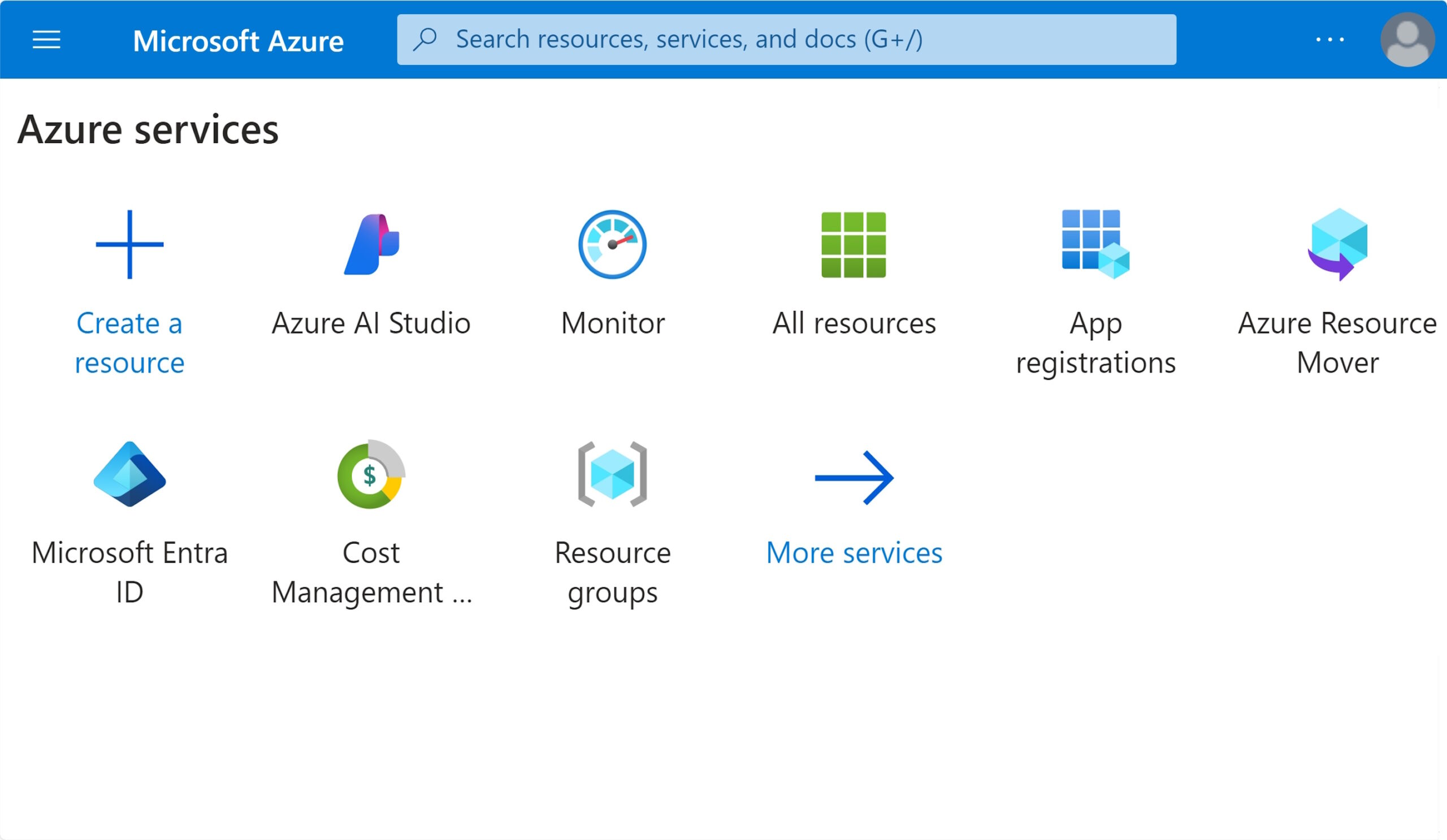

Analis Microsoft Mary Jo Foley menyoroti detail lebih lanjut yang diberikan oleh Naj Shahid, Manajer Proyek Utama Azure. Shahid menjelaskan dalam komentar bahwa persyaratan MFA akan berlaku bagi pengguna yang mengakses portal Microsoft Azure, CLI, PowerShell, atau Terraform untuk administrasi sumber daya. Namun, perwakilan layanan, identitas terkelola, identitas beban kerja, dan akun berbasis token digunakan untuk otomatisasi dikecualikan dari persyaratan ini.

Mulai Juli 2024, Microsoft akan mulai menerapkan MFA untuk semua pengguna yang masuk ke portal Microsoft Azure. Setelah ini, kebijakan ini akan diperluas ke CLI, PowerShell, dan Terraform. Perusahaan akan mengkomunikasikan tanggal peluncuran tertentu melalui email dan pemberitahuan resmi. Inisiatif ini bertujuan untuk meningkatkan keamanan akun dengan mewajibkan beberapa metode verifikasi, sehingga mengurangi risiko akses tidak sah dan pelanggaran data.

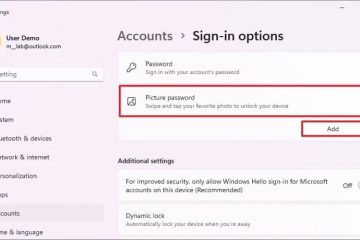

Microsoft Entra ID mendukung berbagai metode MFA, termasuk Microsoft Authenticator aplikasi, Windows Hello for Business, SMS, panggilan suara, dan token perangkat keras. Administrator dapat menggunakan kebijakan Akses Bersyarat Entra ID untuk menyesuaikan persyaratan MFA berdasarkan lokasi pengguna, perangkat, peran, atau tingkat risiko.

Administrator didorong untuk mengaktifkan MFA dalam penyewa mereka menggunakan Wisaya MFA untuk Microsoft Entra. Mereka dapat memantau pendaftaran pengguna untuk MFA melalui laporan pendaftaran metode otentikasi. Selain itu, skrip PowerShell tersedia untuk menghasilkan laporan yang menunjukkan status MFA untuk semua pengguna akhir.

Implementasi dan Masukan Pelanggan

Microsoft secara aktif mencari pelanggan umpan balik mengenai skenario tertentu, termasuk akun break-glass dan proses pemulihan khusus. Meskipun metode MFA apa pun yang didukung dapat digunakan, penyisihan dari MFA tidak dapat dilakukan. Proses pengecualian akan tersedia untuk kasus di mana tidak ada solusi lain. Meskipun penerapan penegakan hukum akan dilakukan secara bertahap, Shahid menekankan pentingnya pembentukan MFA sesegera mungkin.