IT Info

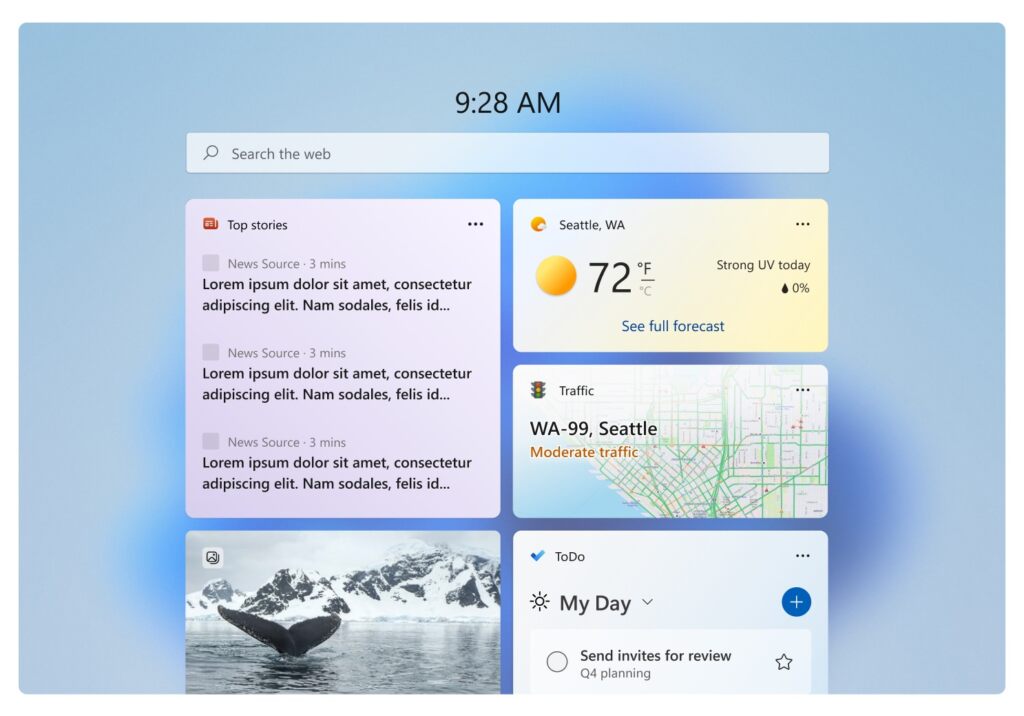

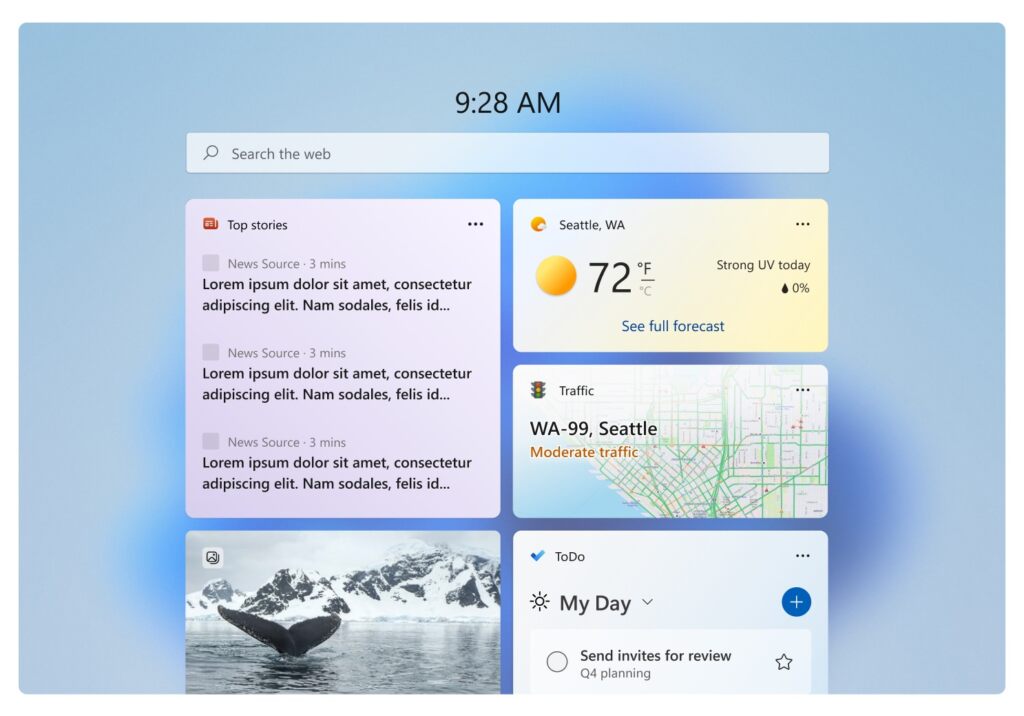

A Microsoft lépések az egyéni Windows 11 widgetek közelébe

A Microsoft dokumentációja útmutatást ad a fejlesztőknek, hogy egyéni widgeteket hozzanak létre a Windows 11 rendszerhez.

>

A Microsoft dokumentációja útmutatást ad a fejlesztőknek, hogy egyéni widgeteket hozzanak létre a Windows 11 rendszerhez.

>

A Microsoft új.NET A MAUI Community Toolkit v1.3 számos fontos kiegészítést tartalmaz, beleértve a Gravatar képtámogatást.

A Microsoft új.NET A MAUI Community Toolkit v1.3 számos fontos kiegészítést tartalmaz, beleértve a Gravatar képtámogatást.

A Microsoft szerint azok az Exchange Online felhasználók, akik még mindig Basic Auth-t használnak, ki vannak téve a gyakoribb jelszószóró támadásoknak.

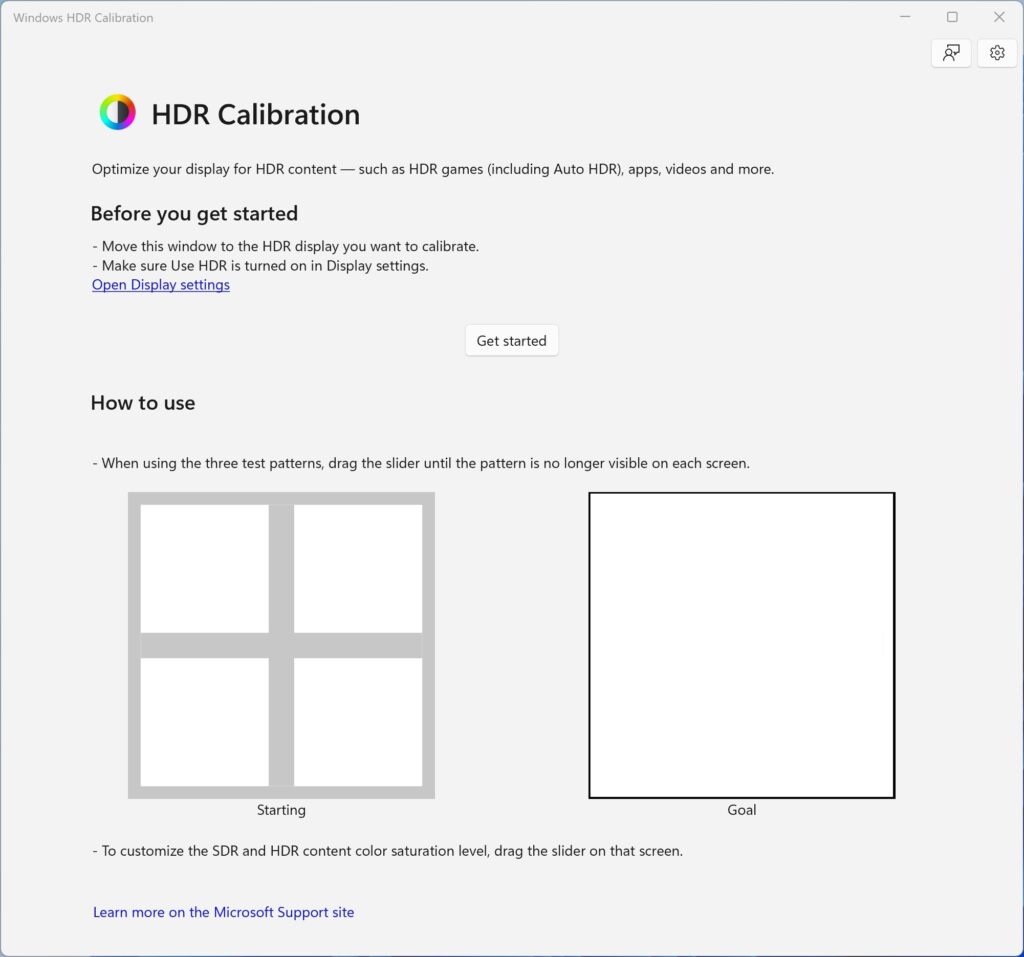

A Microsoft bemutatja a Windows HDR-kalibrációs alkalmazást a Microsoft Store-ban, az Xbox HDR Gaming Calibration funkciója alapján.

A Microsoft most lehetővé teszi a felhasználók számára, hogy frissítsenek a Windows 11 2022 frissítésre a „Frissítések keresése” Beállítások opción keresztül.

A Microsoft most lehetővé teszi a felhasználók számára, hogy frissítsenek a Windows 11 2022 frissítésre a „Frissítések keresése” Beállítások opción keresztül.

A LinkedIn üzleti hálózatát jelenleg elárasztják a hamis vezetői profilok, amelyek zavart okoznak a munkaerő-felvétellel foglalkozó cégekben.

A LinkedIn üzleti hálózatát jelenleg elárasztják a hamis vezetői profilok, amelyek zavart okoznak a munkaerő-felvétellel foglalkozó cégekben.

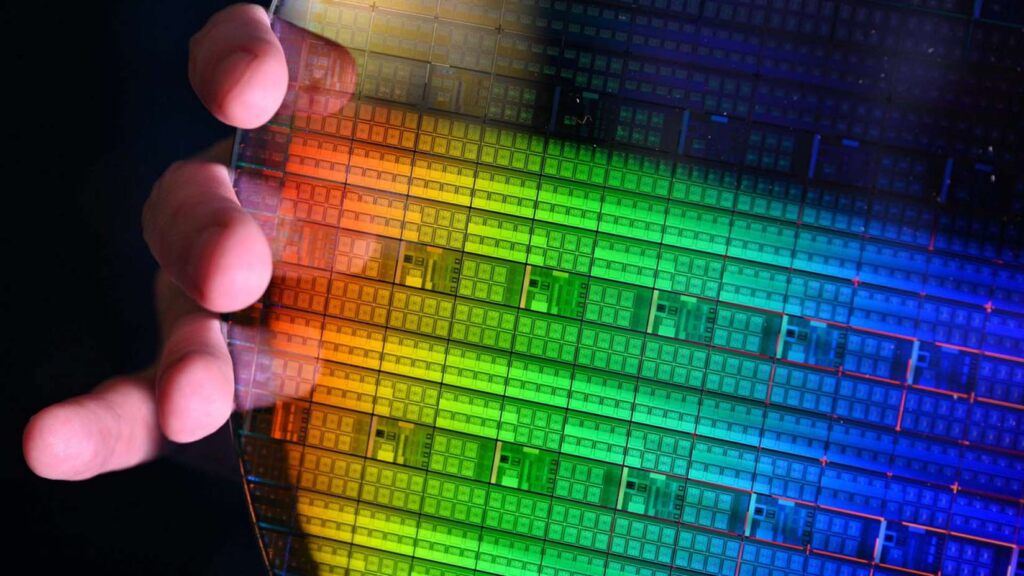

Az Intel kutatói sikereket értek el qubit chip gyártás, amely lehetővé teszi több kvantumszámítási chip létrehozását.