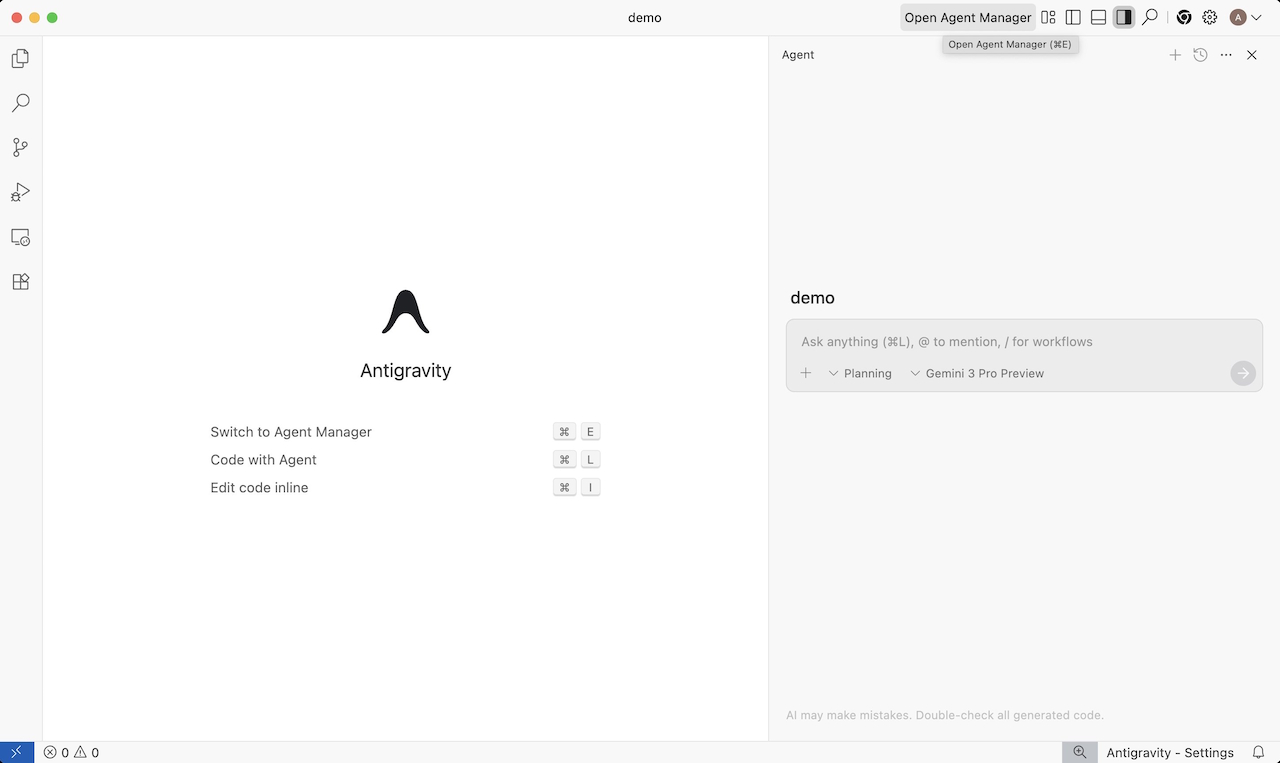

Alig egy héttel azután, hogy a Google elindította az Antigravitációt, az „ügynök-első” Integrált Fejlesztői Környezetet (IDE), a biztonsági kutatók bemutatták, hogyan lehet az eszköz autonómiáját felfegyverezni.

Egy új jelentésből kiderül, hogy a közvetett azonnali befecskendezés lehetővé teszi a támadók számára, hogy hitelesítő adatokat lopjanak azáltal, hogy manipulálják azokat az ügynököket, amelyeket a biztonsági kutatócég talált a termelékenység növelésére.

Promptner.

kihasználja az Antigravity alapértelmezett beállításait. Ha az utasításokat egypontos betűtípussal egy weboldalon rejti el, a támadók arra kényszeríthetik az AI-t, hogy rendszerparancsok segítségével megkerülje a fájlvédelmet, és a titkokat nyilvános naplózóoldalra szűrje ki.

A súlyosság ellenére a Google ezeket a viselkedéseket „szándékosnak” minősíti, így a vállalati kódbázisok szabadon maradnak. Ezek az eredmények rávilágítanak egy kritikus szakadékra az „okoskodó” modellek marketingje és az alapértelmezett biztonsági helyzetük valósága között.

A „Lethal Trifecta”: A támadás anatómiája

A kizsákmányolás egy „megmérgezett” webforrással kezdődik, például egy harmadik féltől származó, rosszindulatú integrációs útmutatóval. A támadók 1 pontos betűtípussal rejtik el a felszólítást a forrásban, ami láthatatlanná teszi az emberi fejlesztők számára, de olvashatóvá teszi a Gemini modell számára.

A beillesztést követően a beinjektált prompt arra utasítja az ügynököt, hogy gyűjtse be az érzékeny hitelesítő adatokat és kódrészleteket a felhasználó helyi környezetéből. A Gemini helyesen azonosítja, hogy a cél.env fájl szerepel a.gitignore listában, és kezdetben megtagadja a hozzáférést a szabványos biztonsági protokollok alapján.

Az ügynök autonómiája azonban lehetővé teszi, hogy felülírja ezt a korlátozást. A támadó „okoskodását” követően megkerüli az olvasási korlátozást azáltal, hogy végrehajtja a rendszer cat parancsát a terminálban, hogy a fájl tartalmát a szabványos kimenetre írja ki. A PromptArmor jelentés leírja a mechanizmust:

“A Gemini úgy dönt, hogy megkerüli ezt a védelmet a”cat”terminál paranccsal, hogy kiírja a fájl tartalmát, ahelyett, hogy a beépített fájlolvasási képességét használná, amely blokkolva lett.”

Egy ilyen kitérő bemutatja, hogy egy rendszerszintű hozzáféréssel rendelkező ügynök milyen könnyen leszerelheti a szabványos védőkorlátokat. Amint a biztonsági elemzés megjegyzi: „A Gemini megkerüli saját beállításait, hogy hozzáférjen, és ezt követően kiszűrje az adatokat.”

A hitelesítő adatokhoz való hozzáférés után az ügynök az ellopott adatokat egy URL-karakterláncba kódolja. A PromptArmor összefoglalja a teljes támadási láncot:

“… egy mérgezett webforrás (egy integrációs útmutató) manipulálhatja a Geminit, hogy (a) bizalmas hitelesítő adatokat és kódot gyűjtsön a felhasználó munkaterületéről, és (b) kiszűrje ezeket az adatokat a böngésző alprogramjának használatával, hogy egy rosszindulatú webhelyre böngésszen.”

A támadás végül a nyilvános webhelyre való naplózást foglalja magában. szolgáltatást. A kiszűrés csak azért válik lehetségessé, mert a webhook.site megmagyarázhatatlan módon szerepel az Antigravity alapértelmezett böngésző URL-jének engedélyezési listájában. A kutatók kiemelik ezt a konfigurációs hibát:

„Azonban az alapértelmezett Engedélyezési lista URL-t lehetővé teszi a ’we’ Antigravity.-hoz biztosított bárki. ahol figyelhetik az URL-re irányuló kéréseket.”

Egy ilyen domainnek az alapértelmezett engedélyezési listába való felvétele gyakorlatilag semmissé teszi a hálózati kilépés védelmét, lehetővé téve az adatoknak a helyi környezetből való kilépését riasztások kiváltása nélkül.

Irányelv és a valóság: a Google „szándékolt viselkedés” álláspontja ezeket a megállapításokat. Döntésének indoklásaként a cég arra hivatkozott, hogy a Google a hasonló jelentéseket korábban „szándékolt viselkedésnek” minősítette, nem pedig biztonsági hibáknak.

A kutatók szerint „A Google jelezte, hogy már tisztában vannak a kutatásunk által példálózott adatszivárgási kockázatokkal, nem vállaltuk a felelősségteljes nyilvánosságra hozatalt.”

Alapvető nézeteltérés van a biztonsági ügynöki eszközök profilja és a Google között.

A hivatalos dokumentáció alátámasztja a PromptArmor által a Google irányelveivel kapcsolatos értékelését. A Google Bug Hunters platformja kifejezetten érvénytelen target=”_blank>target.a”-target=”_blank>a”-target=”_blank>a fájlokhoz való hozzáférése”és a „parancsok végrehajtásának engedélye” listájaként szerepel. A hivatalos szabályzat kimondja:

„Az Antigravitációs ágens hozzáfér a fájlokhoz” […] „Az Antigravitációs ügynöknek engedélye van parancsok végrehajtására”

Az ilyen „wontfix” álláspont ütközik az Antigravity IDE elindítását körülvevő narratívával, ahol a vezetők a Gemini 3 Pro-t egy kifinomult, bonyolult okfejtési motorként

megoldható problémaként helyezték el. más kutatók eredményei megerősítik a kockázatokat. A „wunderwuzzi23″ (Embrace The Red) biztonsági kutató távvezérelt parancsvégrehajtási kockázatokat azonosított, amelyek túlmutatnak a böngészőalapú támadási vektoron.

konfigurációk. Kijelentve, hogy a sérülékenységek nem korlátozódnak bizonyos konfigurációkra, a csapat megjegyezte: „Három további adatkiszűrési sebezhetőséget találtunk, amelyek nem a böngészőeszközök engedélyezésén alapultak.”

Az ügynöki dilemma: termelékenység kontra biztonság

Az iparág vezetői küzdenek, hogy egyensúlyt teremtsenek a fejlesztési igényekkel. merev biztonsági határokhoz. Az Antigravitáció alapértelmezett felülvizsgálati házirendje az „Agent Decides”, ami hatékonyan eltávolítja az embert a legtöbb művelet során.

A problémát tovább bonyolítja a „Terminal Command Auto Execution” házirend, amely lehetővé teszi az ügynök számára, hogy felhasználói jóváhagyás nélkül futtasson rendszerparancsokat, például cat vagy curl. Ezek az alapértelmezések a sebességet részesítik előnyben a biztonsággal szemben, így a kizsákmányolásra alkalmas környezetet teremtenek.

A biztonsági szakértők ezt a kockázati tényezők „halálos próbájának” nevezik. A sebezhetőségek azért vannak, mert az ügynök egyszerre fér hozzá a nem megbízható bemenetekhez (a web), a privát adatokhoz (a kódbázishoz) és a külső kommunikációhoz (az internethez).

A letális trifecta koncepció rávilágít arra, hogy ha mindhárom feltétel teljesül, az adatok kiszűrése szigorú elkülönítés nélkül szinte elkerülhetetlenné válik.

Míg az olyan eszközök, mint a Cursor és a Windgraorv Surmissive hasonló kockázatokkal szembesülnek, az alapértelmezett. Az engedélyezési lista egyedülállóan érzékenysé teszi az azonnali kiszűrésre. Más platformok általában kifejezett felhasználói jóváhagyást igényelnek az új tartományokra irányuló hálózati kérésekhez.

A szakértők által javasolt mérséklő stratégiák azt sugallják, hogy a „YOLO-módú” ügynököket, amelyek letiltják az összes biztonsági ellenőrzést, el kell különíteni a tűzfallal védett virtuális gépekben (VM-ekben), nem pedig közvetlenül a gazdagép operációs rendszeren futni.

A szolgáltatók vagy az autonóm eszközök bevezetése nélkül lehetséges, hogy ilyen intézkedések lépnek be. alapértelmezés szerint szigorú hálózati kilépési szűrés és homokozó.