A Kaspersky kiberbiztonsági szakértői egy új, ShrinkLocker nevű zsarolóvírus-törzset azonosítottak, amely a Microsoft BitLocker segítségével titkosítja a vállalati fájlokat és kicsikarja a kifizetéseket az áldozatszervezetektől. A kártevőt Mexikóban, Indonéziában és Jordániában észlelték, és acél-és vakcinagyártókat, valamint egy kormányzati szervet érint.

Technikai mechanizmusok és észlelés

A ShrinkLocker A VBScript a Windows Management Instrumentation rendszerrel való interakcióhoz, a Microsoft operációs rendszerek különböző verzióihoz, köztük a Windows Server 2008-hoz szabva a támadást. A rosszindulatú program lemezméretezést hajt végre a rögzített meghajtókon, módosítja a particionálást és a rendszerindítási beállításokat, aktiválja a BitLockert, és titkosítja a számítógép tárhelyét. A Kaspersky jelentése részletesen felvázolja a ShrinkLocker-változatok észlelésének és blokkolásának lépéseit.

Támadás. Folyamat és hatás

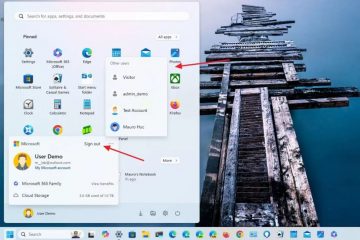

Amikor az áldozat gépén kódfuttatást kap, a ShrinkLocker telepítésre kerül. Megváltoztatja a partíciók címkéit a zsarolók e-mailjére, megkönnyítve ezzel az áldozatokkal való kapcsolatfelvételt. A visszafejtési kulcsot a támadók által ellenőrzött szerverre küldik, majd a ShrinkLocker helyileg törli a kulcsot, törli a helyreállítási lehetőségeket és a rendszernaplókat. A feltört rendszer ezután leáll, és megjelenik egy BitLocker képernyő, amely a következőt írja ki: „Nincs több BitLocker helyreállítási lehetőség a számítógépen”.

Részletes támadási módszertan

A ShrinkLocker a kriptográfiai DLL ADVAPI32.dll fájlból exportált funkciókat hasznosít , mint például a CryptAcquireContextA, a CryptEncrypt és a CryptDecrypt, hogy biztosítsa a kompatibilitást a különböző operációs rendszerek verziói között. A rosszindulatú program a VBScript-jét a C:\ProgramData\Microsoft\Windows\Templates\ helyen tárolja Disk.vbs néven, amely tartalmaz egy függvényt a karakterláncok binárissá alakítására egy ADODB.Stream objektum. A szkript ellenőrzi az „xp”, „2000″, „2003″ vagy „vista” operációs rendszer nevét, és leállítja, ha ezek közül bármelyiket észleli.

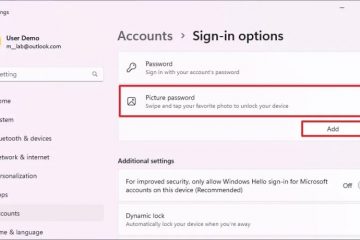

A szkript kifejezetten a rögzített meghajtókon hajt végre lemezméretezési műveleteket (DriveType=3), és elkerüli a hálózati meghajtókat az észlelés megakadályozása érdekében. Windows Server 2008 vagy 2012 esetén a szkript a diskpart használatával 100 MB-tal csökkenti a nem rendszerindítási partíciókat, új elsődleges partíciókat hoz létre, formázza őket, és telepítse újra a rendszerindító fájlokat. A rosszindulatú program módosítja a beállításjegyzék-bejegyzéseket az RDP-kapcsolatok letiltása, az intelligenskártya-hitelesítés kényszerítése és a BitLocker-beállítások konfigurálása érdekében kompatibilis TPM-chip nélkül.

Titkosítás és kommunikáció

ShrinkLocker számok, betűk és speciális karakterek véletlenszerű kombinációjával generál egy 64 karakterből álló titkosítási kulcsot, amelyet aztán biztonságos karakterláncsá alakít át a BitLocker számára. A rosszindulatú program a trycloudflare tartomány használatával HTTP POST kérést küld a támadó szerverének, amely tartalmazza a gép adatait és a generált jelszót..com a zavarásért. A szkript törli a Windows PowerShell és a Microsoft-Windows-PowerShell/Operational naplókat, bekapcsolja a rendszer tűzfalát, és törli az összes tűzfalszabályt.

Megelőző intézkedések

A Kaspersky azt tanácsolja a szervezeteknek, hogy korlátozzák a felhasználói jogosultságokat, hogy megakadályozzák a titkosítási funkciók engedélyezését vagy a rendszerleíró kulcsok módosítását. A BitLockert használók számára kulcsfontosságú az erős jelszavak használata és a helyreállítási kulcsok biztonságos tárolása. Szintén ajánlott a VBScript és PowerShell végrehajtási események figyelése, a kritikus rendszertevékenységek naplózása egy külső lerakatba, valamint a rendszerek és a fájlok kapcsolat nélküli biztonsági mentése. A biztonsági másolatok tesztelése biztosítja, hogy zsarolóvírus-támadás vagy más biztonsági incidens esetén helyreállítsák azokat.