Alig egy hónappal azután, hogy a Copilot Actions-t „AI PC” stratégiájának középpontjába állította, a Microsoft riasztó bevallása szerint a technológia olyan „új biztonsági kockázatokat” rejt magában, amelyek képesek kompromittálni az egész rendszert.

A funkció Insider bevezetését kísérő dokumentáció támogatását célzó csendes frissítésben a vállalat arra figyelmeztetett, hogy ezek a támadók a Cross-PromptIAP-n keresztül behatolhatnak. adatok kiszűrése vagy rosszindulatú programok telepítése. A nyilvánosságra hozatal gyakorlatilag a felhasználókra hárítja a felelősséget, azonnali kritikát váltva ki a biztonsági kutatók részéről, akik a sebezhetőséget a nem biztonságos Office-makrókhoz hasonlítják.

Az eredetileg bejelentett Copilot Actions októberi tudósítását követően, ahol a Microsoft zökkenőmentes „varázslatos feloldást” ígért a termelékenység érdekében, a megvalósítás valósága sokkal összetettebbnek bizonyult.

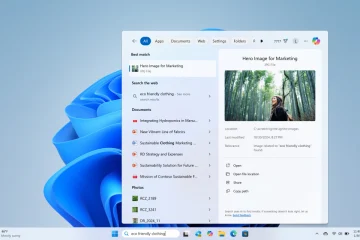

Miközben a vállalat továbbra is biztonságos partnerként forgalmazza az „AI PC-t”, az újonnan frissített dokumentáció jelentős figyelmeztetéseket tár fel, amelyek hiányoztak a kezdeti marketingfeladatból. A Microsoft kifejezetten elismerte, hogy „az ügynöki mesterséges intelligencia alkalmazások új biztonsági kockázatokat hordoznak magukban, mint például a keresztprompt beillesztés (XPIA), ahol a felhasználói felület elemeibe vagy dokumentumokba ágyazott rosszindulatú tartalom felülbírálhatja az ügynök utasításait, ami olyan nem szándékos műveletekhez vezethet, mint például az adatok kiszűrése vagy a rosszindulatú programok telepítése.” Az Injection (XPIA) segítségével a támadók elrejthetik a rosszindulatú utasításokat az AI-ügynök által feldolgozott webhelyeken, dokumentumokban vagy e-mailekben. Mivel az ügynököt úgy tervezték, hogy a felhasználó nevében járjon el, becsapható olyan parancsok végrehajtására, amelyeket a felhasználó soha nem engedélyezett. A külső manipuláció veszélyén túl a dokumentáció azt is elismeri, hogy maguk a modellek továbbra is hajlamosak a hibákra. A Microsoft megjegyzi, hogy „az AI-modellek működési korlátai még mindig nem várt viselkedést produkálnak, és időnként hallucinálhatnak.” Ezek a „működési korlátozások” azt jelentik, hogy az ügynök még rosszindulatú beavatkozás nélkül is félreértelmezhet egy parancsot vagy hallucinálhat egy feladatot, amivel esetleg fájlokat törölhet vagy hibásan küldhet e-maileket. Lényeges, hogy a Microsoft ezeket a kockázatokat felhasználói felelősségként fogalmazta meg. A támogatási oldal azt javasolja az ügyfeleknek, hogy óvatosan járjanak el, és azt javasolják, hogy a funkciót csak akkor engedélyezzék, „ha megérti az ezen az oldalon vázolt biztonsági vonatkozásokat”. Azáltal, hogy a felhasználóra bízza az olyan összetett támadási vektorok „megértését”, mint az XPIA, úgy tűnik, hogy a vállalat megelőző jelleggel megvédi magát a felelősség alól, ha ezek a kísérleti funkciók a rendszerhez vagy az adatokhoz vezetnének. Az Office korábbi verzióit sújtó biztonsági rémálmokat visszhangozva a szakértők gyorsan kritizálták az „opt-in” védelmi modellt. Az Office-makrók évtizedeken keresztül a rosszindulatú programok fertőzésének elsődleges vektoraiként szolgáltak, mivel a felhasználóknak a biztonságra való figyelmeztetés ellenére is szükségük lenne a termékhiányra. Beaumont, egy kiemelkedő biztonságkutató egyenes párhuzamot vont ezzel az előzményekkel, az új funkció a Marvel, hogy a cross-on szuper, hogy crack.” A kritikusok azzal érvelnek, hogy a Microsoft által ígért „szabályozás” nagyrészt illuzórikus az átlagos felhasználó számára. Az XPIA-támadás valós idejű észlelése a legtöbb ember számára technikailag lehetetlen, mivel a rosszindulatú felszólítás gyakran láthatatlan az emberi szem számára, de tökéletesen olvasható az AI számára. Guillaume Rossolini, egy másik biztonsági kutató rámutatott arra, hogy hiábavaló a felhasználók felkérése az ilyen interakciók ellenőrzésére, megjegyezve „Nem értem, hogy a felhasználók hogyan akadályoznák meg bármit is, amire hivatkoznak, azon túl, hogy nem szörföznek az interneten.” Reed Mide egy kicsit jobban jellemezte a figyelmeztetést, mint a jogi manővert. Azzal érvelt, hogy az iparágnak hiányzik a gyors befecskendezéshez szükséges műszaki megoldás. „A megoldás? A felelősséget a felhasználóra hárítsa” – írta Mideke, megjegyezve: „nem számít, ha ismerné a választ, akkor eleve nem lenne szüksége a chatbotra.”a funkciókat még azelőtt piacra dobják, hogy a Large Language Models (LLM) alapvető sebezhetőségeit megoldották volna. A kezdeti „AI PC” körüli fanfár ellenére ezeknek az ügynököknek a technikai megvalósítása nem túlságosan rossz. Az Ignite 2025 munkamenet szerint a Workspace az új fejlesztői blogot”A”párhuzamos hatókörrel működteti. a teljesen izolált virtuális gép vagy Sandbox helyett. A teljesítmény és a biztonság egyensúlyát jelentő architektúra választás nem éri el azt a szigorú elszigeteltséget, amelyet egyes szakértők reméltek. Az újonnan nyilvánosságra hozott kockázatok csökkentése érdekében a Microsoft hat konkrét felhasználói profilmappára korlátozta az ügynök fájlrendszerének hozzáférését: Dokumentumok és Videók, Képek, Képek. Ennek a korlátozásnak a célja, hogy megakadályozza, hogy a kompromittált ügynökök hozzáférjenek a kritikus rendszerfájlokhoz, és célja, hogy megakadályozza a felhasználók által elérhető területeken a lehetséges károkat. Navjot Virk, a Microsoft Windows Experiences részlegének alelnöke megpróbálta kezelni az elvárásokat a kezdeti bejelentés során, figyelmeztetve, hogy „kezdetben előfordulhat, hogy az ügynök valóban hibázik, amikor néhány összetett alkalmazást próbál használni, vagy néhány kihívással találkozik.„Makrók a Marvel Superhero Crack-en”

Architektúra és bevezetés: Az „ügynöki munkaterület” valóság