.single.post-author, Auteur : Konstantinos Tsoukalas , Dernière mise à jour : 14 novembre 2025

Si, après avoir modifié la valeur’LmCompatibilityLevel’en”3″,”4″ou”5″, elle revient automatiquement à”2″, alors lisez les instructions de ce tutoriel pour résoudre le problème.

J’ai récemment changé le domaine par défaut politique”Sécurité réseau : niveau d’authentification LAN Manager“* (alias :”LmCompatibilityLevel”) de”Envoyer les réponses LM et NTLM“à”Envoyer la réponse NTLMv2 uniquement. Refuser LM et NTLM“.

Mais, après avoir appliqué la politique (à l’aide de la commande”gpupdate/force”), j’ai annoncé que la politique sur le(s) contrôleur(s) de domaine revient à”Envoyer des réponses LM et NTLM“(LmCompatibilityLevel=”2”).

* Info : Le”Niveau d’authentification LAN Manager“(alias”LmCompatibilityLevel”) définit le protocole à utiliser pour authentifier les ordinateurs Windows auprès d’un domaine Active Directory ou pour authentifier les ordinateurs. qui n’exécutent pas de systèmes d’exploitation Windows avec le domaine.

Dans les domaines Active Directory, le protocole Kerberos est le protocole d’authentification par défaut. Cependant, si le protocole Kerberos n’est pas négocié pour une raison quelconque, Active Directory utilise LM, NTLM ou NTLM version 2 (NTLMv2).

Le « niveau d’authentification LAN Manager » peut être modifié de l’une des manières suivantes :

1. À l’aide de l’Éditeur de stratégie de groupe local (gpedit.msc) à cet emplacement :

Configuration ordinateur\Paramètres Windows\Paramètres de sécurité\Stratégies locales\Options de sécurité > Sécurité réseau : niveau d’authentification LAN Manager

2. À l’aide de la console de gestion des stratégies de groupe (gpmc.msc) du serveur de domaine en modifiant la stratégie de domaine par défaut à cet emplacement :

Configuration ordinateur\Stratégies\Paramètres Windows\Paramètres de sécurité\Stratégies locales\Options de sécurité > Sécurité réseau : niveau d’authentification LAN Manager

3. Via le Registre à cet emplacement :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\LmCompatibilityLevel

Les valeurs de registre possibles du niveau d’authentification LAN Manager (alias :”LmCompatibilityLevel”) sont répertoriées ci-dessous ainsi que le niveau de sécurité qu’elles fournissent. (source) :

0=Envoyer des réponses LM et NTLM (très non sécurisé) 1=Envoyer LM et NTLM – utiliser la sécurité de session NTLMv2 si négociée (non sécurisé) 2=Envoyer une réponse NTLM uniquement (sécurité faible) 3=Envoyer une réponse NTLMv2 uniquement (sécurité modérée) 4=Envoyer une réponse NTLMv2 uniquement. Refuser LM (Sécurité forte) 5=Envoyer la réponse NTLMv2 uniquement. Refuser LM et NTLM (Sécurité très forte – MEILLEUR)

Comment CORRIGER : Le « niveau d’authentification LAN Manager » revient automatiquement à « Envoyer les réponses LM et NTLM » sur le CONTRÔLEUR DE DOMAINE (Windows Server 2016/2019).

Comme mentionné ci-dessus, le « Sécurité réseau : niveau d’authentification LAN Manager » peut être spécifié soit en modifiant la stratégie de groupe locale, soit en modifiant la stratégie de groupe locale. Registre, ou la politique de domaine par défaut.

Mais, si vous souhaitez modifier le poly”Sécurité réseau : niveau d’authentification LAN Manager“sur un contrôleur de domaine, vous devez modifier la”Politique des contrôleurs de domaine par défaut“et PAS la”Politique de domaine par défaut”, sinon le niveau reviendra à la valeur par défaut (“Envoyer les réponses LM et NTLM”ou”LmCompatibilityLevel: 2). que :

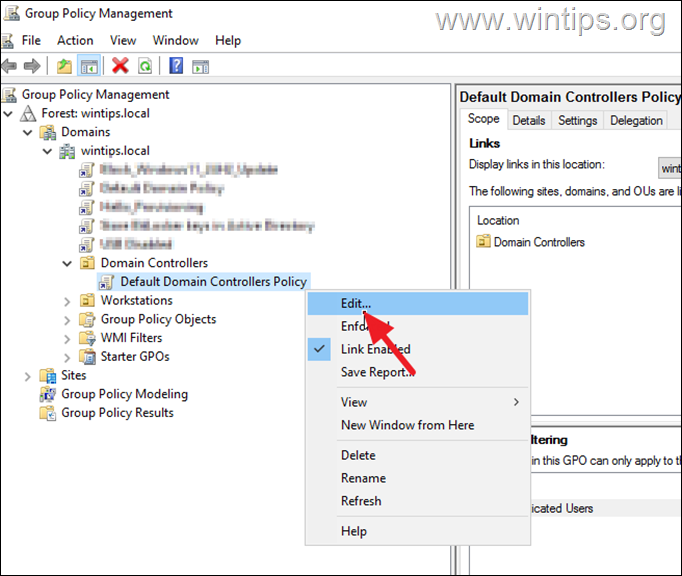

1. Dans la Console de gestion des stratégies de groupe (gpmc.msc), sous Domaines > VOTREDOMAIN, développez Contrôleurs de domaine, puis Modifiez la Stratégie des contrôleurs de domaine par défaut.

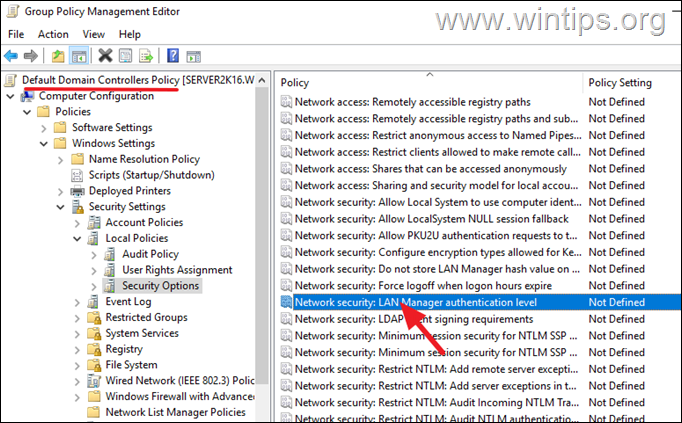

2a. Accédez maintenant à cet emplacement :

Configuration ordinateur\Politiques\Paramètres Windows\Paramètres de sécurité\Politiques locales\Options de sécurité

2b. Ouvrez le Politique « Sécurité réseau : niveau d’authentification LAN Manager ».

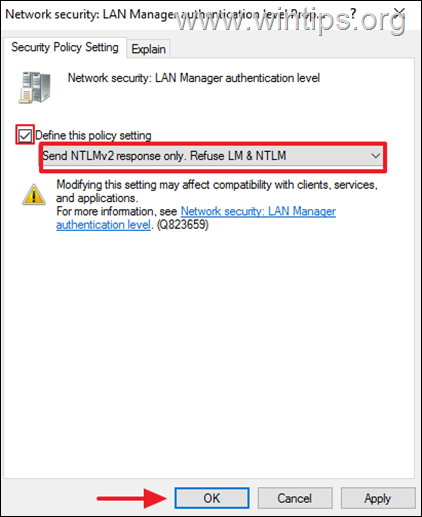

3. Sélectionnez Définir ce paramètre de stratégie, puis modifiez le niveau d’authentification NTLM en fonction de vos besoins. cliquez sur Appliquer > OK et fermez la gestion des politiques de groupe.

4. Enfin, exécutez”gpupdate/force“pour appliquer la politique et vous avez terminé !

C’est tout ! Faites-moi savoir si ce guide vous a aidé en laissant votre commentaire sur votre expérience. Veuillez aimer et partager ce guide pour aider les autres.

Si cet article vous a été utile, pensez à nous soutenir en faisant un don. Même 1 $ peut faire une énorme différence pour nous dans nos efforts pour continuer à aider les autres tout en gardant ce site gratuit :

Konstantinos est le fondateur et administrateur de Wintips.org Depuis 1995, il travaille et fournit un support informatique en tant qu’expert en informatique et en réseau aux particuliers et aux grandes entreprises. Il est spécialisé dans la résolution de problèmes liés à Windows ou à d’autres produits Microsoft (Windows Server, Office, Microsoft 365, etc.). Tsoukalas (voir tout)

Konstantinos est le fondateur et administrateur de Wintips.org Depuis 1995, il travaille et fournit un support informatique en tant qu’expert en informatique et en réseau aux particuliers et aux grandes entreprises. Il est spécialisé dans la résolution de problèmes liés à Windows ou à d’autres produits Microsoft (Windows Server, Office, Microsoft 365, etc.). Tsoukalas (voir tout)