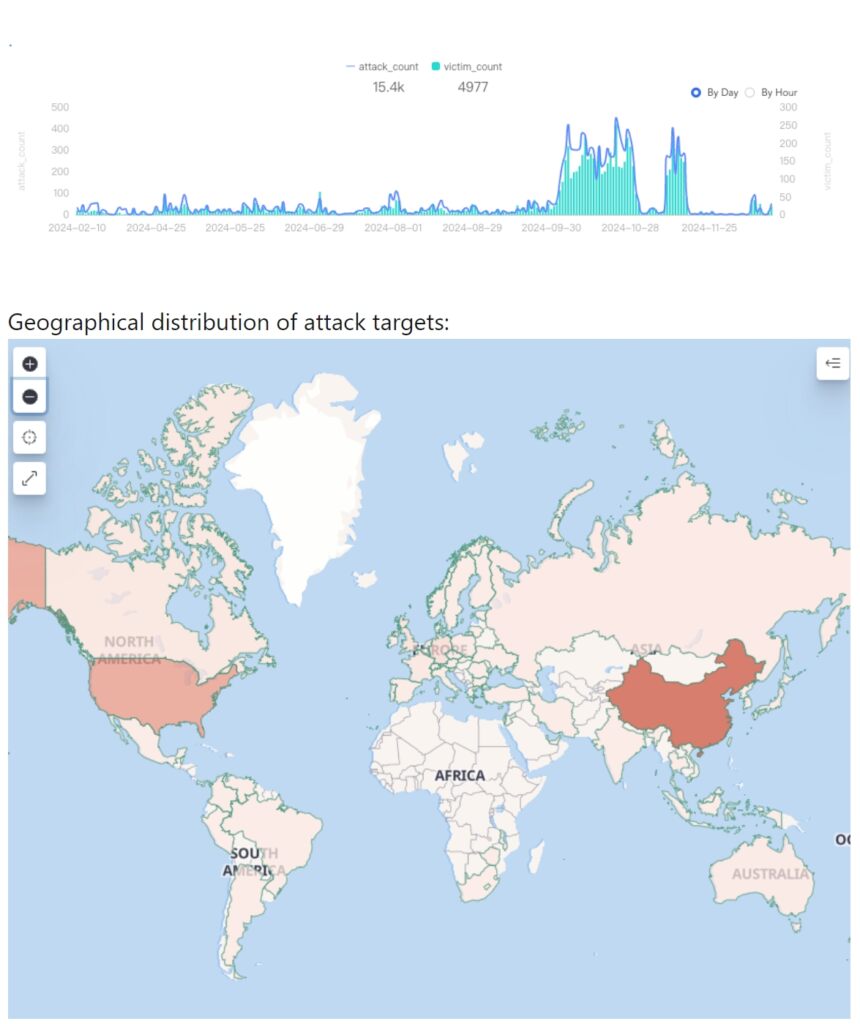

Un botnet basé sur Mirai nommé Gayfemboy est devenu une menace mondiale pour la cybersécurité, infectant plus de 15 000 appareils quotidiennement. exploitant une combinaison de pratiques de sécurité faibles, de vulnérabilités connues et d’une faille Zero Day critique dans les routeurs industriels.

Découvert par Chainxin X Lab, le botnet cible les appareils IoT et les routeurs industriels, y compris ceux fabriqués par Four-Faith, Huawei et ASUS. Les chercheurs ont lié sa propagation rapide à l’exploitation de CVE-2024-12856, une vulnérabilité jusqu’alors inconnue. dans les routeurs Four-Faith.

Les opérateurs du botnet emploient des techniques avancées, tirant parti des attaques par force brute sur les mots de passe Telnet et du packaging UPX personnalisé pour dissimuler leurs charges utiles. Selon VulnCheck, la vulnérabilité au centre de ces attaques est activement exploitée depuis novembre 2024, permettant aux attaquants d’exécuter des commandes à distance et de prendre le contrôle des appareils.

La menace croissante montre les risques liés aux appareils non corrigés et aux mauvaises pratiques de cybersécurité dans l’industrie. et les écosystèmes IoT.

Le routeur à quatre religions Vulnérabilité

La vulnérabilité du routeur Four-Faith, identifiée comme CVE-2024-12856, est une faille d’injection de commandes qui permet aux attaquants d’exécuter des commandes arbitraires via le point de terminaison apply.cgi du routeur.

Il s’appuie sur les informations d’identification administratives par défaut pour contourner l’authentification et prendre le contrôle de l’appareil. VulnCheck décrit la faille comme « un problème qui fournit aux attaquants un accès à distance, leur permettant de lancer des charges utiles malveillantes et de perturber les systèmes ciblés. »

L’exploitation de cette vulnérabilité a principalement affecté les modèles de routeurs F3x24 et F3x36, qui sont couramment déployés dans les environnements industriels.

Chainxin X Lab a découvert que le botnet cible non seulement ces appareils, mais exploite également les vulnérabilités d’autres routeurs, y compris les modèles Neterbit, pour étendre sa portée. il a été observé qu’il exploitait des appareils domestiques intelligents tels que ceux de Vimar, en utilisant des vulnérabilités inconnues pour se propager davantage.

Les méthodes derrière la propagation

Le botnet Gayfemboy Les opérateurs utilisent un mélange de techniques établies et avancées pour infecter les appareils et maintenir leur réseau. L’une des principales méthodes consiste à forcer brutalement les informations d’identification Telnet.

Telnet, un protocole existant encore largement utilisé dans de nombreux appareils IoT, est utilisé. souvent laissés non sécurisés avec des noms d’utilisateur et des mots de passe par défaut, offrant un point d’entrée facile aux attaquants. Une fois compromis, les appareils sont regroupés en fonction de leurs caractéristiques matérielles et contrôlés via une infrastructure commande et contrôle (C2).

Un autre aspect clé de l’approche du botnet est l’utilisation d’un packaging UPX personnalisé. UPX, ou Ultimate Packer for Executables, est un outil de compression qui réduit la taille des fichiers exécutables. Les développeurs de logiciels malveillants modifient souvent les signatures UPX pour échapper à la détection par les logiciels antivirus, et les opérateurs de Gayfemboy ont mis en œuvre cette technique avec succès.

Le botnet s’appuie également sur plus de 20 vulnérabilités connues dans divers appareils. Par exemple, il exploite le CVE-2017-17215 dans les routeurs Huawei et CVE-2024-8957 dans les caméras Pan-tilt-zoom (PTZ) pour compromettre leurs systèmes. Cet arsenal de vulnérabilités, combiné à sa capacité à intégrer rapidement de nouveaux exploits, a fait de Gayfemboy l’un des botnets les plus adaptatifs et les plus dangereux en activité aujourd’hui.

Comportement de représailles et cibles mondiales

Le botnet a fait preuve d’une attitude agressive envers les chercheurs. Dans un cas, Chainxin X Lab a enregistré les domaines de commande et de contrôle inutilisés associés au botnet pour observer son activité.

En réponse, les opérateurs de Gayfemboy ont lancé des attaques DDoS directes contre ces domaines, perturbant l’infrastructure des chercheurs. Ce comportement illustre la sophistication et l’hostilité des opérateurs du botnet.

La répartition géographique des infections s’étend sur de grandes régions, notamment la Chine, les États-Unis, la Russie, la Turquie et l’Iran. Les journaux d’attaque indiquent que le botnet est capable de générer un trafic DDoS supérieur à 100 Gbit/s, submergeant même les défenses les plus robustes.

Image : Chainxin X Lab

Image : Chainxin X Lab

Bien que les attaques soient souvent brèves, durant 10 à En 30 secondes, ils peuvent provoquer des perturbations importantes, en particulier dans des secteurs critiques comme les télécommunications et les systèmes industriels.

Le rôle des routeurs industriels et des appareils IoT

Routeurs industriels comme ceux fabriqués par Four-Faith, jouent un rôle essentiel dans la gestion du trafic réseau et dans la garantie d’une communication fiable dans des secteurs tels que l’énergie, la fabrication et la logistique.

L’exploitation de ces appareils met en évidence un problème urgent en matière de cybersécurité : le manque de mesures de sécurité robustes pour les appareils déployés dans des environnements critiques. Les appareils domestiques intelligents, bien que de plus petite taille, représentent une catégorie tout aussi vulnérable, les attaquants tirant parti de leur omniprésence pour amplifier leurs opérations.

Comme l’a noté Chainxin X Lab: « Le botnet cible des centaines d’entités différentes chaque jour. Les cibles des attaques sont réparties à travers le monde et couvrent divers secteurs. Les principales cibles des attaques sont concentrées dans des régions telles que la Chine, les États-Unis, l’Allemagne, le Royaume-Uni et Singapour.”

Stratégies d’atténuation

Les Les experts en cybersécurité soulignent l’importance de sécuriser les appareils IoT et industriels grâce à des mesures proactives, notamment la mise à jour régulière des micrologiciels, le remplacement des informations d’identification par défaut et la mise en œuvre d’une segmentation du réseau pour isoler les appareils vulnérables. Il est également conseillé aux organisations de déployer des outils de surveillance capables de détecter les anomalies et de répondre aux menaces. en temps réel.

VulnCheck recommande aux utilisateurs concernés d’appliquer immédiatement les correctifs fournis par les fabricants ou, lorsqu’ils ne sont pas disponibles, de désactiver les points de terminaison exposés et d’adopter des contrôles d’accès plus stricts. À mesure que les cybermenaces évoluent, les parties prenantes du secteur doivent donner la priorité à la sécurité pour empêcher toute exploitation ultérieure de ces appareils.