Une vulnérabilité critique dans le système d’authentification multifacteur (MFA) de Microsoft a exposé des millions de comptes à des accès non autorisés. La faille, révélée par les chercheurs d’Oasis Security, exploitait les faiblesses du processus d’authentification, permettant aux attaquants d’exécuter des attaques furtives par force brute.

La vulnérabilité, impliquant des contrôles de limitation de débit insuffisants, mettait en danger les données sensibles dans des services comme OneDrive, Teams et Azure Cloud. Oasis Security affirme que”les propriétaires de comptes ont Je ne reçois aucune alerte concernant le nombre massif de tentatives infructueuses qui en résultent, ce qui rend cette vulnérabilité et cette technique d’attaque dangereusement discrètes.”

Microsoft a depuis corrigé le problème, mais l’incident montre à quel point des vulnérabilités peuvent exister même dans systèmes de sécurité largement fiables.

Comment Microsoft Le défaut MFA a fonctionné

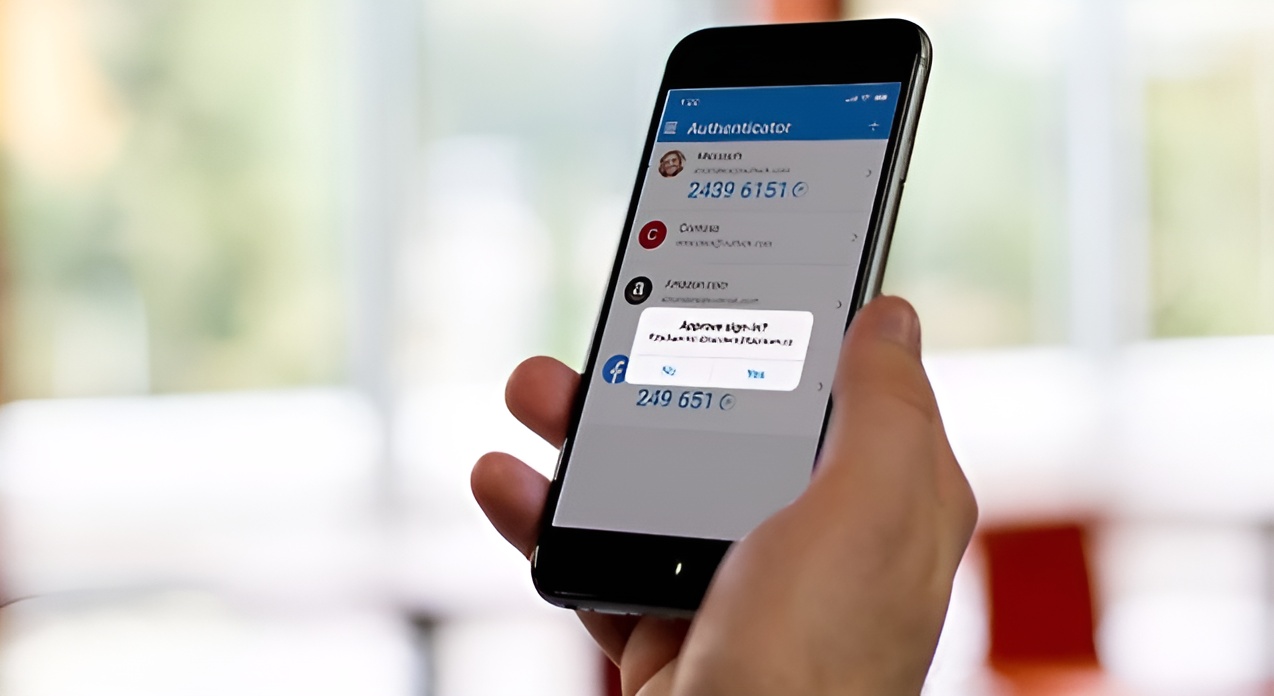

La vulnérabilité exploitait le Time-based One-Time Password (TOTP) de Microsoft. mécanisme d’authentification. Les TOTP génèrent des codes à six chiffres utilisés comme deuxième facteur d’authentification, généralement via une application mobile ou un jeton matériel.

Les attaquants ont pu contourner les protections standard en lançant rapidement plusieurs sessions de connexion simultanées.. Cette approche leur a permis de deviner des codes sur de nombreuses sessions sans être limités par des limites de débit par session.

Le rapport d’Oasis Security détaille les mécanismes de l’attaque :”En créant rapidement de nouvelles sessions et en énumérant les codes, l’équipe de recherche a démontré un taux de tentatives très élevé qui épuiserait rapidement le nombre total d’options pour un code à 6 chiffres (1 000 000).”L’équipe a constaté que cette méthode permettait une chance de succès de 50 % en 70 minutes environ. minutes.

Connexe : Logiciels malveillants pilotés par l’IA : comment les fausses applications et les CAPTCHA ciblent les utilisateurs Windows et macOS

Pour ajouter à la gravité de la faille, la mise en œuvre de Microsoft a accepté les codes TOTP pendant trois minutes maximum, soit six fois plus longtemps que la fenêtre standard de 30 secondes recommandée dans le cadre de la Directive RFC-6238 Selon Oasis Security, « Les tests avec la connexion Microsoft ont montré une tolérance d’environ 3 minutes pour un code unique, s’étendant 2,5 minutes après son expiration, permettant l’envoi de 6 fois plus de tentatives.”

Chronologie de découverte et de résolution

La vulnérabilité était divulgué à Microsoft en juin 2024 après qu’Oasis Security ait effectué des simulations démontrant l’exploit. Microsoft a répondu avec un plan de remédiation en deux étapes.

Un correctif temporaire a été mis en œuvre le 4 juillet 2024, réduisant la fréquence des tentatives de connexion autorisées par session. Un correctif permanent a suivi le 9 octobre 2024, introduisant des mesures de limitation de débit plus strictes qui bloquent temporairement les tentatives de connexion jusqu’à 12 heures après des échecs répétés.

Connexe : Microsoft présente FIDO2 et Mises à niveau des clés d’authentification vers l’authentificateur

Oasis Security a salué l’action rapide de Microsoft, mais a souligné l’importance de remédier aux faiblesses fondamentales des systèmes d’authentification. Les chercheurs ont déclaré :”Cette vulnérabilité montre à quel point même les systèmes de sécurité fondamentaux peuvent être exploités lorsque les mesures de protection ne sont pas correctement mises en œuvre.”

Pourquoi cette attaque était particulièrement dangereuse

L’un des aspects les plus alarmants de cette vulnérabilité était sa nature furtive. L’attaque n’a pas déclenché de notifications pour les propriétaires de comptes, permettant aux attaquants d’opérer sans être détectés. « Pendant cette période, les propriétaires de comptes n’ont reçu aucune alerte concernant la vulnérabilité. un nombre massif d’échecs conséquents tentatives, rendant cette vulnérabilité et cette technique d’attaque dangereusement discrètes.”

Connexe : Microsoft améliore les options de mise à jour de Windows et détaille le mandat Azure MFA

Cette faible visibilité que les utilisateurs, en particulier dans les environnements d’entreprise, couraient un risque accru. Un accès non autorisé aux comptes d’entreprise pourrait entraîner des violations de données, de l’espionnage ou des mouvements latéraux au sein des réseaux, compromettant potentiellement des systèmes entiers.

Implications plus larges pour les systèmes d’authentification

La faille Microsoft MFA a relancé les discussions sur les limites des systèmes d’authentification à secret partagé comme les TOTP. Ces systèmes, bien que largement utilisés, s’appuient sur des mécanismes de validation statiques qui peuvent être exploités via des attaques par force brute.

Les systèmes d’authentification basés sur le secret partagé comportent des vulnérabilités inhérentes, et les organisations doivent adopter des mises à jour et évaluer si les anciennes approches MFA sont toujours adaptées.

Les systèmes MFA traditionnels valident souvent les appareils plutôt que de garantir l’utilisateur individuel est authentifié.

Connexe : L’augmentation des compromissions de comptes Microsoft Azure déclenche l’alarme parmi les entreprises

Leçons pour les organisations utilisant MFA

Les conclusions d’Oasis Security soulignent l’importance de mettre en œuvre des mesures de protection solides autour des systèmes MFA. Le rapport recommande plusieurs bonnes pratiques pour atténuer les risques :

Les organisations devraient activer des alertes en temps réel pour informer les utilisateurs des tentatives d’authentification échouées. Cette fonctionnalité permet une détection précoce des attaques par force brute et permet aux utilisateurs de prendre des mesures immédiates, comme réinitialiser les mots de passe ou contacter l’assistance.

La transition vers des méthodes d’authentification sans mot de passe, telles que les systèmes basés sur des clés cryptographiques, est une autre étape recommandée. Ces systèmes éliminent les vulnérabilités secrètes partagées, offrant ainsi un cadre de sécurité plus robuste. Enfin, les organisations devraient effectuer des audits de sécurité réguliers pour identifier et corriger les vulnérabilités des mécanismes d’authentification.

Dans son rapport, Oasis Security conclut: « Bien que la MFA reste une couche de sécurité vitale, cet incident illustre que des systèmes mal mis en œuvre peuvent devenir un vecteur d’attaque.”

Cet incident constitue un puissant rappel de l’évolution des tactiques utilisées par les cyber-attaquants et des défis permanents liés à la sécurisation des systèmes d’authentification à grande échelle. Bien que la réponse de Microsoft ait efficacement atténué la faille, la vulnérabilité met en évidence le importance de mesures proactives pour prévenir des incidents similaires dans le futur.