Ce fut une mauvaise semaine pour Microsoft Exchange. Suite à la confirmation de deux nouvelles vulnérabilités zero-day, Microsoft informe désormais les utilisateurs d’Exchange Online que les clients sont à risque d’attaques par pulvérisation de mot de passe lors de l’utilisation de l’authentification de base (Basic Auth).

Microsoft émet un avertissement suite à la fin prise en charge de l’authentification de base sur Exchange. Cela a commencé à se produire le 1er octobre 2022. En ce qui concerne son remplacement, Microsoft recommande aux clients de commencer à utiliser l’authentification moderne plus sécurisée (OAuth 2.0).

Microsoft reportera l’amortissement jusqu’en 2023. Cela signifie que les clients ne sont pas prêts peut actuellement réactiver l’authentification de base via l’outil d’autodiagnostic. Cette approche fonctionnera jusqu’en décembre avant que Microsoft ne ferme définitivement le support début janvier.

La société explique maintenant pourquoi elle supprime l’authentification de base d’Exchange Online.

“La seule raison pour laquelle nous désactiver l’authentification de base dans Exchange Online vise à protéger vos utilisateurs et vos données. Les preuves que je vois chaque jour indiquent clairement que les attaques par pulvérisation de mots de passe sont de plus en plus fréquentes », déclare Greg Taylor de l’équipe Exchange de Microsoft.

La pulvérisation de mot de passe se produit lorsqu’un attaquant tente de violer de nombreux comptes d’utilisateurs en les bombardant avec un liste de mots de passe courants et/ou faibles. Essentiellement, il s’agit de deviner, mais cela peut fonctionner en raison du nombre de tentatives et si les utilisateurs ont un mot de passe facile à déchiffrer.

“C’est essentiellement un jeu de nombres, et les ordinateurs sont assez bon en chiffres. Et au fur et à mesure des attaques, ça marche », ajoute Taylor.

Problèmes récents d’Exchange

Microsoft a récemment confirmé l’existence de deux nouvelles vulnérabilités zero-day dans Exchange Server.

La société suit les failles comme CVE-2022-41040 et CVE-2022-41082, respectivement. Microsoft décrit le premier comme un bogue SSRF (Server-Side Request Forgery), tandis que le second pourrait permettre aux acteurs de la menace de mener une attaque d’exécution de code à distance (RCE) via PowerShell. Cependant, une attaque nécessiterait que l’acteur malveillant dispose d’un accès authentifié à Microsoft Exchange Server.

Hier, il est apparu que des escrocs tentaient de vendre de faux exploits de preuve de concept pour les vulnérabilités sur GitHub.

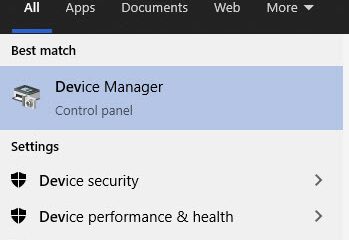

Astuce du jour : Saviez-vous que vous pouvez également utiliser l’antivirus Microsoft Defender intégré à Windows avec des analyses planifiées ? Dans notre didacticiel, nous vous donnons des instructions étape par étape sur la façon de programmer votre calendrier d’analyse personnel pour vous protéger des logiciels malveillants.