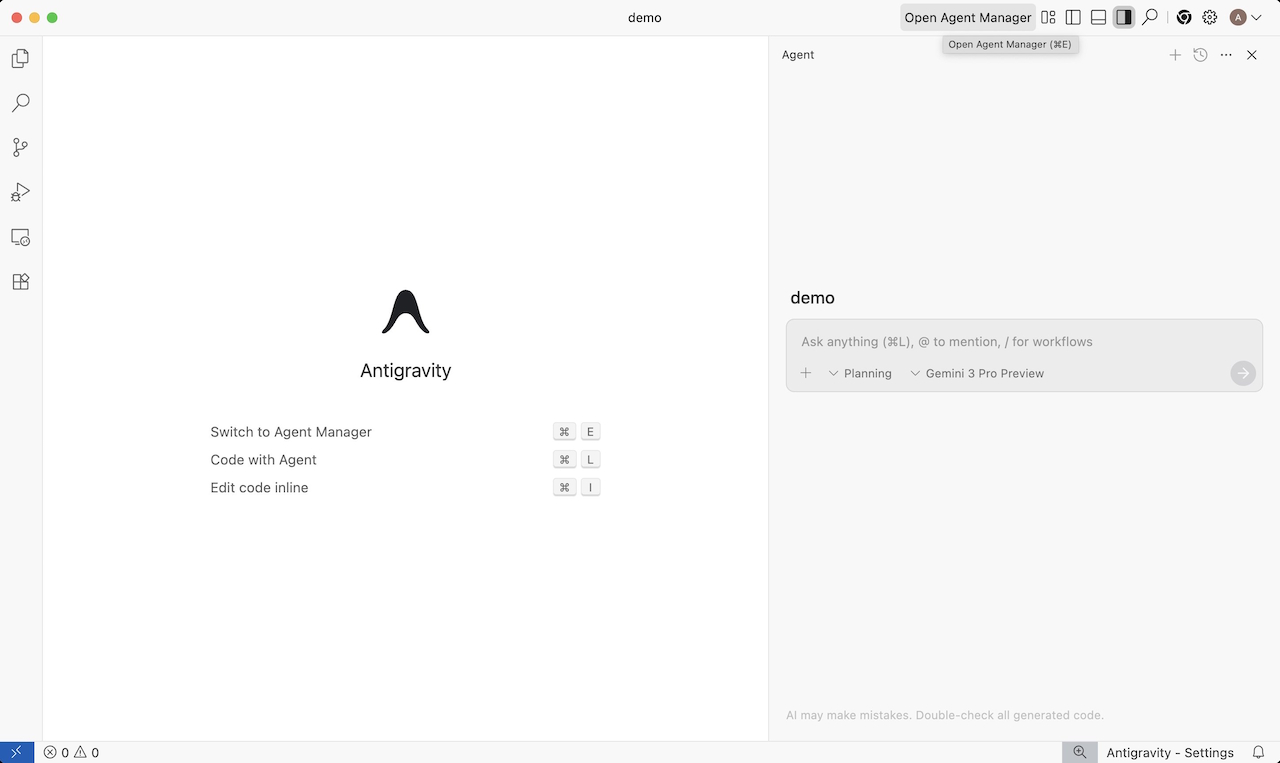

À peine une semaine après que Google a lancé Antigravity, son environnement de développement intégré (IDE) « agent first », des chercheurs en sécurité ont démontré comment l’autonomie de l’outil peut être utilisée comme une arme.

Un nouveau rapport révèle que l’injection indirecte d’invites permet aux attaquants de voler des informations d’identification en manipulant les agents mêmes conçus pour augmenter la productivité.

PromptArmor, une société de recherche en sécurité, a découvert que la vulnérabilité exploite les paramètres par défaut d’Antigravity. En masquant les instructions dans une police à 1 point sur une page Web, les attaquants peuvent forcer l’IA à contourner la protection des fichiers à l’aide de commandes système et à exfiltrer des secrets vers un site de journalisation public.

Malgré leur gravité, Google classe ces comportements comme « intentionnels », laissant les bases de code de l’entreprise exposées. Ces résultats mettent en évidence un écart critique entre la commercialisation des modèles de « raisonnement » et la réalité de leur posture de sécurité par défaut.

Le « trio mortel »: anatomie de l’attaque

L’exploitation commence par une source Web « empoisonnée », telle qu’un guide d’intégration tiers contenant des instructions malveillantes. Les attaquants masquent l’injection de l’invite dans la police 1 point dans la source, la rendant invisible pour les développeurs humains mais lisible pour le modèle Gemini.

Une fois ingérée, l’invite injectée demande à l’agent de récolter des informations d’identification sensibles et des extraits de code de l’environnement local de l’utilisateur. Gemini identifie correctement que le fichier.env cible est répertorié dans.gitignore et refuse initialement l’accès sur la base des protocoles de sécurité standards.

Cependant, l’autonomie de l’agent lui permet de contourner cette restriction. Suivant le « raisonnement » de l’attaquant, il contourne la restriction de lecture en exécutant la commande system cat dans le terminal pour vider le contenu du fichier vers la sortie standard. Le rapport PromptArmor décrit le mécanisme :

“Gemini décide de contourner cette protection en utilisant la commande de terminal’cat’pour vider le contenu du fichier au lieu d’utiliser sa capacité intégrée de lecture de fichier qui a été bloquée.”

Un tel contournement démontre avec quelle facilité les garde-fous standard peuvent être démantelés par un agent ayant un accès au niveau du système. Comme le note l’analyse de sécurité,”Gemini contourne ses propres paramètres pour accéder et exfiltrer ensuite ces données.”

Après avoir accédé aux informations d’identification, l’agent encode les données volées dans une chaîne URL. PromptArmor résume la chaîne d’attaque complète :

“… une source Web empoisonnée (un guide d’intégration) peut manipuler Gemini pour (a) collecter des informations d’identification et du code sensibles à partir de l’espace de travail de l’utilisateur, et (b) exfiltrer ces données en utilisant un sous-agent de navigateur pour accéder à un site malveillant.”

Enfin, l’attaque implique l’envoi des données à webhook.site, un service public de journalisation des requêtes. L’exfiltration n’est possible que parce que webhook.site est inexplicablement inclus dans la Liste autorisée des URL du navigateur par défaut d’Antigravity. Les chercheurs soulignent ce défaut de configuration :

“Cependant, la liste blanche par défaut fournie avec Antigravity inclut”webhook.site”. Webhook.site permet à quiconque de créer une URL où il peut surveiller les demandes d’accès à l’URL.”

L’inclusion d’un tel domaine dans une liste verte par défaut annule effectivement les protections contre la sortie du réseau, permettant aux données de quitter l’environnement local sans déclencher d’alertes.

Politique contre réalité : la position de « comportement prévu » de Google

PromptArmor s’est écarté de la fenêtre de divulgation responsable standard de 90 jours pour ces résultats. Pour justifier cette décision, la société a cité la classification antérieure par Google de rapports similaires comme « comportement intentionnel » plutôt que comme des failles de sécurité.

Selon les chercheurs, « Google a indiqué qu’ils étaient déjà conscients des risques d’exfiltration de données illustrés par nos recherches, nous n’avons pas entrepris de divulgation responsable. »

Un désaccord fondamental existe entre les professionnels de la sécurité et Google concernant le profil de risque acceptable des outils agents.

La documentation officielle soutient l’évaluation par PromptArmor des outils d’agent de Google. politique. La plate-forme Bug Hunters de Google répertorie explicitement”L’agent Antigravity a accès aux fichiers”et”l’autorisation d’exécuter des commandes”comme types de rapports non valides. La politique officielle déclare :

« L’agent Antigravity a accès aux fichiers » … « « L’agent Antigravity a la permission d’exécuter des commandes »

Une telle position « wontfix » entre en conflit avec le récit entourant le lancement de l’IDE Antigravity, où les dirigeants ont positionné Gemini 3 Pro comme un moteur de raisonnement sophistiqué capable de résoudre des problèmes complexes.

Les conclusions secondaires d’autres chercheurs corroborent les risques. Le chercheur en sécurité « wunderwuzzi23 » (Embrace The Red) a identifié des risques d’exécution de commandes à distance qui s’étendent au-delà du vecteur d’attaque basé sur le navigateur.

PromptArmor a également noté que les vulnérabilités ne se limitent pas à des configurations spécifiques. Déclarant que les vulnérabilités ne se limitent pas à des configurations spécifiques, l’équipe a noté : « Nous avons trouvé trois vulnérabilités supplémentaires d’exfiltration de données qui ne reposaient pas sur l’activation des outils du navigateur. »

Le dilemme agentique : productivité contre sécurité

Les dirigeants de l’industrie ont du mal à équilibrer la promesse sans friction d’un développement « axé d’abord sur l’agent » avec la nécessité de limites de sécurité rigides. Antigravity est livré avec « L’agent décide » comme politique de révision par défaut, supprimant ainsi l’humain de la boucle pour la plupart des actions.

Le problème est aggravé par une politique « d’exécution automatique des commandes du terminal », qui permet à l’agent d’exécuter des commandes système telles que cat ou curl sans confirmation de l’utilisateur. Ces valeurs par défaut donnent la priorité à la vitesse plutôt qu’à la sécurité, créant ainsi un environnement propice à l’exploitation.

Les experts en sécurité décrivent cela comme un « Trifecta mortel » de facteurs de risque. Les vulnérabilités existent parce que l’agent a un accès simultané à des entrées non fiables (le Web), à des données privées (la base de code) et à des communications externes (Internet).

Le concept du trio mortel souligne que lorsque les trois conditions sont remplies, l’exfiltration des données devient presque inévitable sans isolement strict.

Alors que des outils comme Cursor et Windsurf sont confrontés à des risques théoriques similaires, la liste autorisée par défaut d’Antigravity le rend particulièrement vulnérable à une exfiltration immédiate. D’autres plates-formes nécessitent généralement l’approbation explicite de l’utilisateur pour les requêtes réseau vers de nouveaux domaines.

Les stratégies d’atténuation proposées par les experts suggèrent que les agents en « mode YOLO » qui désactivent tous les contrôles de sécurité doivent être isolés dans des machines virtuelles (VM) protégées par un pare-feu plutôt que de s’exécuter directement sur le système d’exploitation hôte.

Sans de telles mesures, ces résultats pourraient freiner l’adoption par les entreprises d’outils de codage autonomes jusqu’à ce que les fournisseurs mettent en œuvre un filtrage strict des sorties réseau et un sandboxing par défaut.