Perplexity a qualifié un rapport critique de vulnérabilité d’exécution de code à distance (RCE) de « fausse nouvelle », alors même que les chercheurs affirment que l’entreprise a discrètement corrigé la faille cette semaine.

La société de cybersécurité SquareX allègue que l’API MCP non documentée du navigateur Comet a permis aux attaquants de contourner le sandboxing et de détourner des appareils.

Cela représente une avancée significative en termes de gravité par rapport aux failles d’injection indirecte signalées en août. Alors que Perplexity insiste sur le fait que l’exploit nécessite une intervention peu plausible de l’utilisateur, des preuves suggèrent qu’une mise à jour silencieuse du 20 novembre a entièrement désactivé la fonctionnalité vulnérable.

« Fake News » contre Silent Patch

Les chercheurs de SquareX ont officiellement soumis le rapport de vulnérabilité via Bugcrowd’s Vulnerability Disclosure Program (VDP) le 4 novembre 2025. Plutôt que de suivre les protocoles standards de l’industrie, de reconnaître le rapport, de vérifier les résultats et de créditer les chercheurs après l’application des correctifs, la réponse de Perplexity a complètement contourné l’engagement technique.

Alimentant la controverse, l’entreprise a lancé une attaque directe contre la crédibilité des chercheurs. Le porte-parole Jesse Dwyer a catégoriquement nié la validité des conclusions d’une une déclaration à TechRadar, déclarant que”C’est la deuxième fois que SquareX présente de fausses recherches sur la sécurité. La première que nous avons également prouvée était fausse.”

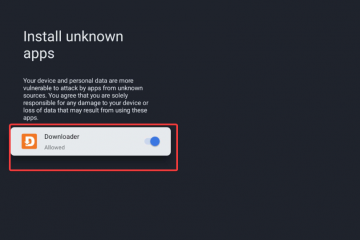

La principale défense de Perplexity repose sur l’affirmation selon laquelle l’exploit est théoriquement impossible sans une intervention extrême de l’utilisateur. Dwyer a fait valoir que « pour reproduire cela, l’utilisateur humain doit activer le mode développeur et charger manuellement les logiciels malveillants dans Comet. »

Contraire à cette position, SquareX affirme que la vulnérabilité était accessible via les extensions intégrées par défaut fournies avec le navigateur. Selon SquareX Labs, ces extensions ne nécessitaient aucune interaction de l’utilisateur une fois le navigateur compromis.

Les preuves suggèrent une mise à jour silencieuse aurait été déployée le 20 novembre, désactivant l’API controversée MCP quelques jours seulement avant le refus public. Une action aussi urgente soulève de sérieuses questions en matière de transparence. Si la vulnérabilité était effectivement « fausse », la désactivation immédiate de la fonctionnalité semble contradictoire.

SquareX maintient que « les utilisateurs ne sont plus vulnérables à l’exploitation via l’API MCP ». Le traitement de la divulgation de cette manière s’écarte fortement des normes de l’industrie, où les fournisseurs donnent généralement la priorité à la résolution collaborative plutôt qu’aux litiges publics.

Anatomie de l’attaque : briser le bac à sable

Au cœur des découvertes des chercheurs se trouve une API MCP (Model Context Protocol) non documentée, en particulier `chrome.perplexity.mcp.addStdioServer`.

Contrairement aux extensions de navigateur traditionnelles qui sont strictement mise en sandbox pour empêcher l’accès au niveau du système, cette API aurait accordé aux extensions intégrées la possibilité d’exécuter des commandes locales arbitraires.

Le document de divulgation de SquareX a explicitement défini la portée de la faille :

« Nos recherches révèlent que Comet a implémenté une API MCP qui permet à ses extensions intégrées d’exécuter des commandes locales arbitraires sur des périphériques hôtes sans autorisation explicite. autorisation de l’utilisateur.”

SquareX prévient que cette architecture contourne efficacement les restrictions de l’API de messagerie native que Chrome, Firefox et Safari utilisent pour empêcher exactement ce type de compromission au niveau du système.

Par défaut, Comet inclut deux extensions cachées, `comet-agent` et `comet-analytics`, qui ne sont pas visibles dans le tableau de bord standard `comet://extensions`. Les chercheurs ont utilisé une technique connue sous le nom de « extension stomping » pour usurper l’identité de ces extensions privilégiées et accéder à l’API.

Démontrant la gravité de la faille, la preuve de concept (PoC) a montré la possibilité de lancer le ransomware « Wannacry » sur une machine hôte. Un échec aussi important de l’isolation du navigateur transforme le navigateur d’un outil passif en une potentielle « menace interne » capable d’exécuter du code avec tous les privilèges système de l’utilisateur.

Les chercheurs de SquareX ont noté que « l’API MCP permet essentiellement aux fournisseurs de navigateurs AI de s’accorder, ainsi qu’à des tiers potentiels à l’avenir, un accès complet aux appareils. »

Le risque « agent »: un modèle de failles de sécurité

Cela marque le début deuxième controverse majeure en matière de sécurité pour Perplexity ces derniers mois. Cela fait suite à des rapports précédents sur la découverte par Brave de failles d’« injection indirecte » dans Comet plus tôt cette année.

Le thème récurrent de ces incidents est l’« IA agentique », des navigateurs conçus pour agir au nom de l’utilisateur, entrant en conflit avec les limites de sécurité établies.

Pour sa défense, Perplexity a souligné ses protocoles de consentement dans une déclaration à TechRadar :

« Lors de l’installation de MCP locaux, nous avons besoin du consentement de l’utilisateur – les utilisateurs sont les ceux qui le configurent et appellent l’API MCP. Ils spécifient exactement quelle commande exécuter.”

“Toute commande supplémentaire du MCP (par exemple, l’appel d’un outil d’IA) nécessite également une confirmation de l’utilisateur. Kabilan Sakthivel, chercheur chez SquareX, a averti que cette approche « inverse le temps par rapport à des décennies de principes de sécurité des navigateurs établis par des fournisseurs comme Chrome, Safari et Firefox. »

Adopter une stratégie de « tirer sur le messager », contestant d’abord les conclusions de Brave, puis attaquant SquareX, suggère une réticence à s’engager avec la communauté de la sécurité.

Des comparaisons sont faites avec l’aveu d’OpenAI concernant son navigateur Atlas, où l’injection rapide a été reconnue comme un problème.”problème non résolu”, bien qu’OpenAI ait opté pour la transparence plutôt que pour le déni.

L’expansion agressive du marché de Perplexity augmente les enjeux, y compris le lancement récent de sa version du navigateur Android Comet. Les experts en sécurité préviennent que la normalisation des « correctifs silencieux » et les attaques contre les chercheurs pourraient décourager de futures divulgations responsables, laissant les utilisateurs vulnérables aux exploits du jour zéro.