Alors que des attaques actives sont déjà en cours, Google a publié une mise à jour de sécurité d’urgence pour Chrome afin de corriger une vulnérabilité critique de type Zero Day dans son moteur JavaScript V8. Cette faille de haute gravité, identifiée comme CVE-2025-13223, permet à des attaquants distants d’exécuter du code malveillant en exploitant la corruption du tas sur des systèmes non corrigés.

Découverte par le groupe d’analyse des menaces de Google, la vulnérabilité affecte les versions de bureau du navigateur sous Windows, macOS et Linux. Google exhorte ses 2 milliards d’utilisateurs à installer immédiatement la version 142.0.7444.175 pour atténuer la menace.

La menace du jour zéro

Confirmant la gravité de la situation, Google a reconnu qu’« un exploit pour CVE-2025-13223 existe dans la nature ». Cet aveu place CVE-2025-13223 dans la catégorie dangereuse des vulnérabilités zero-day, ce qui signifie que les acteurs malveillants ont découvert et militarisé la faille avant que les ingénieurs de Google ne puissent développer une défense.

Techniquement, le problème réside dans le moteur JavaScript V8, le composant open source responsable du traitement du code JavaScript dans Chrome et d’autres navigateurs basés sur Chromium.

Selon la National Vulnerability Database (NIST), « Type Confusion dans V8 dans Google Chrome avant 142.0.7444.175 autorisait une connexion à distance attaquant pour potentiellement exploiter la corruption du tas via une page HTML contrefaite. qui suit le piratage informatique soutenu par le gouvernement et les opérations graves de cybercriminalité. Leur rapport du 12 novembre a déclenché le développement rapide du correctif publié cette semaine.

En plus du correctif Zero Day, la mise à jour corrige une deuxième vulnérabilité de haute gravité, CVE-2025-13224. Contrairement à la faille exploitée, ce bug a été découvert en interne par « Google Big Sleep », un projet de recherche sur les vulnérabilités assisté par l’IA.

Découvert le 9 octobre, ce résultat met en évidence l’utilité croissante de l’intelligence artificielle dans l’audit de sécurité préemptif. Alors que les analystes humains de TAG restent essentiels pour détecter les menaces actives, les systèmes automatisés comme Big Sleep deviennent essentiels pour identifier les problèmes complexes de sécurité de la mémoire avant qu’ils ne puissent être exploités par des attaquants.

Déploiement et atténuation

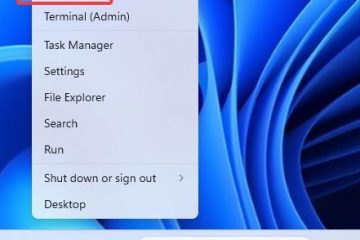

Pour faire face à ces risques, le canal stable a été mis à jour vers la version 142.0.7444.175/.176 pour Windows et Mac, et 142.0.7444.175 pour Linux. Les utilisateurs peuvent vérifier leur installation en accédant au menu « À propos de Google Chrome », qui recherchera et téléchargera automatiquement la dernière version.

Soulignant la nécessité d’une adoption généralisée avant une divulgation complète, Google a déclaré :

« L’accès aux détails des bogues et aux liens peut être restreint jusqu’à ce qu’une majorité d’utilisateurs soient mis à jour avec un correctif. »

Bien que les mises à jour manuelles soient souvent inutiles pour les consommateurs avec les correctifs automatiques activés, l’exploitation active de CVE-2025-13223 rend la vérification immédiate prudente. Les administrateurs d’entreprise doivent donner la priorité à ce déploiement sur les flottes gérées, car le moteur V8 est une cible courante pour les attaques sophistiquées. Surtout, la protection n’est active qu’après le redémarrage du navigateur ; le simple téléchargement de la mise à jour en arrière-plan laisse la vulnérabilité exposée dans tous les onglets ou fenêtres ouverts.