.single.post-author, Auteur : Konstantinos Tsoukalas , Dernière mise à jour : 3 novembre 2025

Si après la première connexion Bureau à distance (RDP) réussie, le ou les utilisateurs sont verrouillés en raison de plusieurs tentatives de connexion ou de modifications de mot de passe, continuez à lire ci-dessous pour résoudre le problème.

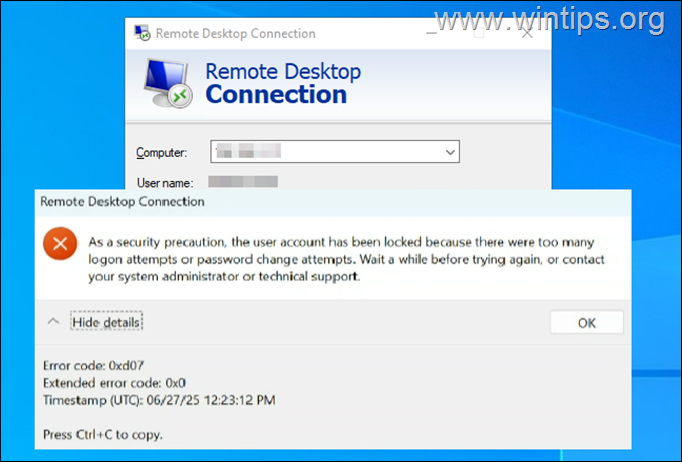

Problème : Les utilisateurs du domaine se connectent avec succès via le Bureau à distance à un serveur Windows, mais après avoir fermé la connexion (ou se déconnecter) et essayé de se connecter à nouveau au serveur RDP, ils se sont verrouillés et reçoivent l’erreur suivante :

“Par mesure de sécurité, le compte utilisateur a été verrouillé car il y a eu trop de tentatives de connexion ou de modification de mot de passe. Attendez un moment avant de réessayer, ou contactez votre administrateur système ou le support technique.

Code d’erreur : 0xd07

Code d’erreur étendu : 0x0″

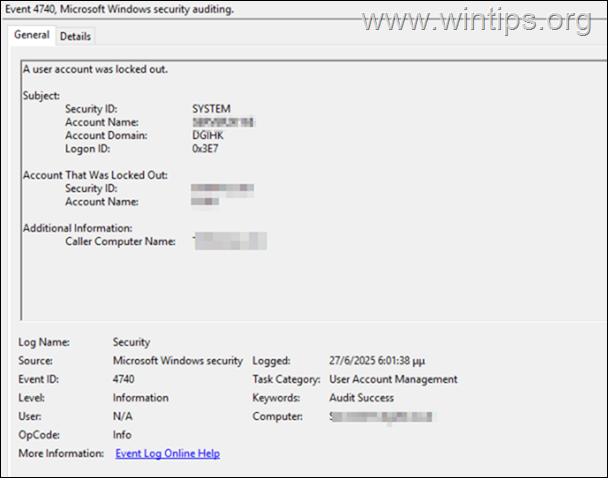

Au moment où le problème survient, Event ID 4740 est connecté à Observateur d’événements > Journaux Windows > Sécurité, indiquant que le « compte utilisateur était verrouillé”sans autre explication.

Cause : Le problème est dû au fait que le serveur Windows auquel les utilisateurs se connectent via une connexion Bureau à distance utilise une méthode d’authentification de niveau inférieur à celle du contrôleur de domaine. Plus précisément, le problème se produit lorsque le contrôleur de domaine utilise NTLMv2 (version 2) pour authentifier les utilisateurs, tandis que le serveur auquel les utilisateurs se connectent via RDP utilise NTLM (version 1).

* Remarque : dans les domaines Active Directory, le protocole Kerberos est le protocole d’authentification par défaut. Cependant, si le protocole Kerberos n’est pas négocié pour une raison quelconque, Active Directory utilise LM, NTLM ou NTLM version 2 (NTLMv2).

Comment corriger l’erreur RDP « Le compte d’utilisateur a été verrouillé car il y a eu trop de tentatives de connexion ou de modification de mot de passe » lors de la 2ème tentative de connexion au Bureau à distance dans Windows Server 2016/2019.

Étape 1. Vérifiez l’authentification de LAN Manager. niveau’sur le contrôleur de domaine (DC).

L’authentification LAN Manager inclut les variantes LM, NTLM et NTLMv2, et c’est le protocole utilisé pour authentifier tous les ordinateurs clients exécutant le système d’exploitation Windows.

Pour vérifier le niveau d’authentification du gestionnaire LAN sur votre domaine, procédez comme suit sur le contrôleur de domaine principal :

![]() + touches R pour ouvrir la boîte de commande « Exécuter ».

+ touches R pour ouvrir la boîte de commande « Exécuter ».

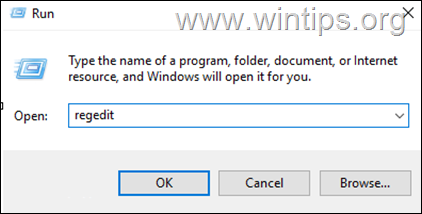

2. Dans la zone de commande Exécuter, tapez regedit appuyez sur Entrée pour ouvrir l’éditeur de registre.

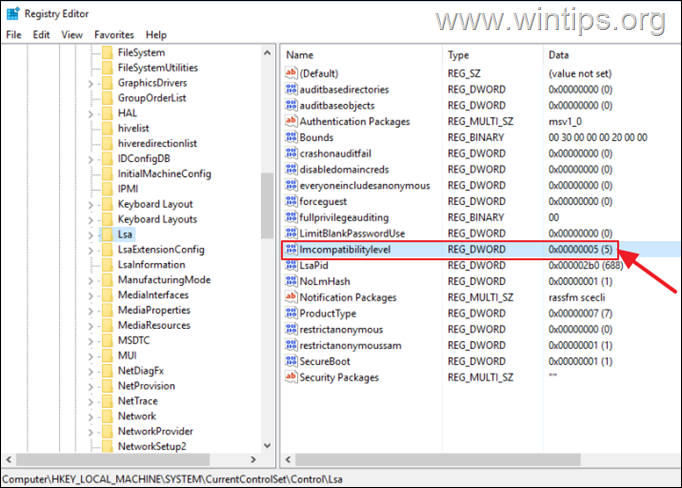

3. Dans le volet de gauche, accédez au clé de registre suivante :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

4. Ensuite, notez la valeur du”lmcompatibilitylevel” REG_DWORD (par exemple”5“dans cet exemple).

Étape 2. Définissez le même « niveau d’authentification LAN Manager » sur le serveur RDP.

Procédez maintenant et définissez le même niveau d’authentification sur le serveur Windows auquel les utilisateurs se connectent via un bureau à distance (RDP). Pour ce faire :

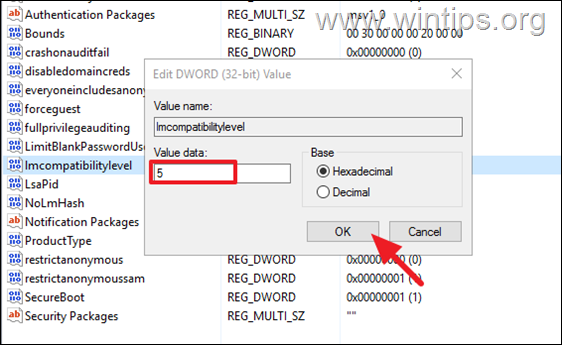

1. Ouvrez l’Éditeur du Registre et accédez au même chemin :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

2. Dans le volet de droite, vérifiez si la valeur REG_DWORD”lmcompatibilitylevel“est différente (par exemple”2“) dans cet exemple). Si tel est le cas, ouvrez-le, définissez les données de valeur sur”5“et cliquez sur OK.

5. Fermez l’éditeur de registre, redémarrez la machine et vérifiez si le problème persiste.

Informations supplémentaires :

1. Le”Niveau d’authentification LAN Manager“peut également être modifié via Local ou Stratégie de groupe de domaine à l’emplacement mentionné ci-dessous :

Configuration ordinateur\Paramètres Windows\Paramètres de sécurité\Politiques locales\Options de sécurité > Sécurité réseau : Niveau d’authentification LAN Manager

2. L’authentification LAN Manager inclut les variantes LM, NTLM et NTLMv2, et c’est le protocole utilisé pour authentifier tous les ordinateurs clients exécutant le système d’exploitation Windows afin de :

Rejoindre un domaine ; S’authentifier entre les forêts Active Directory ; (source) :

0=Envoyer des réponses LM et NTLM (très non sécurisé) 1=Envoyer LM et NTLM – utiliser la sécurité de session NTLMv2 si négociée (non sécurisé) 2=Envoyer une réponse NTLM uniquement (sécurité faible) 3=Envoyer une réponse NTLMv2 uniquement (sécurité modérée) 4=Envoyer une réponse NTLMv2 uniquement. Refuser LM (Sécurité forte) 5=Envoyer la réponse NTLMv2 uniquement. Refusez LM & NTLM (Sécurité très forte – MEILLEUR)

C’est tout ! Faites-moi savoir si ce guide vous a aidé en laissant votre commentaire sur votre expérience. Veuillez aimer et partager ce guide pour aider les autres.

Si cet article vous a été utile, pensez à nous soutenir en faisant un don. Même 1 $ peut faire une énorme différence pour nous dans nos efforts visant à continuer d’aider les autres tout en gardant ce site gratuit :

Konstantinos est le fondateur et l’administrateur de Wintips.org. Depuis 1995, il travaille et assure le support informatique en tant qu’expert informatique et réseaux auprès des particuliers et des grandes entreprises. Il est spécialisé dans la résolution de problèmes liés à Windows ou à d’autres produits Microsoft (Windows Server, Office, Microsoft 365, etc.). Derniers messages de Konstantinos Tsoukalas (voir tous)

Konstantinos est le fondateur et l’administrateur de Wintips.org. Depuis 1995, il travaille et assure le support informatique en tant qu’expert informatique et réseaux auprès des particuliers et des grandes entreprises. Il est spécialisé dans la résolution de problèmes liés à Windows ou à d’autres produits Microsoft (Windows Server, Office, Microsoft 365, etc.). Derniers messages de Konstantinos Tsoukalas (voir tous)