Les groupes de piratage liés à la Russie exploitent une vulnérabilité critique de zéro-jours dans l’utilité populaire de compression de fichiers Winrar, mettant des millions d’utilisateurs en danger. La faille, identifiée comme CVE-2025-8088, permet aux attaquants d’exécuter du code malveillant sur le système d’une cible lorsqu’ils ouvrent un fichier d’archive spécialement conçu.

La société de sécurité ESET a découvert les exploits actifs en juillet 2025, les attribuant au groupe RomCom CyberCrime . Le développeur de Winrar a depuis . Cependant, l’application ne se met pas à jour automatiquement, obligeant les utilisateurs à installer manuellement le correctif.

L’incident Houteda Persistrent Security Challenge: les attaquants capitalisent fréquemment sur les cycles de correction lents des logiciels largement installés. The lack of an auto-update feature in WinRAR significantly widens the window of opportunity for threat actors to succeed with their phishing campaigns.

A New Zero-Day Under Active Exploitation

La vulnérabilité a été détectée pour la première fois dans la nature par les chercheurs de l’ESet le 18 juillet 2025, qui a observé Activité de fichier inhabituelle pointant vers un nouvel exploit . Après avoir confirmé le comportement, ils ont révélé de manière responsable la faille aux développeurs de Winrar le 24 juillet, une décision qui a provoqué une réponse rapide.

À peine six jours plus tard, le 30 juillet, une version corrigée a été publiée. La faille est désormais officiellement suivi dans la base de données nationale de vulnérabilité comme CVE-2025-8088 . Sa découverte poursuit une tendance troublante des problèmes de sécurité dans l’archiver de fichiers omniprésent, qui reste une cible de grande valeur pour les cybercriminels.

Comment fonctionne le CVE-2025-8088 PATH FLAW FLAW FLAW

à son cœur, CVE-2025-8088 est un traversal répertoire. Cette classe de défaut permet à un attaquant d’écrire des fichiers à des emplacements arbitraires sur l’ordinateur d’une victime, en contournant les restrictions de sécurité standard. L’attaque commence par un e-mail de phishing contenant un fichier d’archive malveillant.

Lorsqu’un utilisateur avec une version Winrar vulnérable ouvre ce fichier, l’exploit informe l’application pour extraire un exécutable malveillant dans un dossier système sensible. La cible principale est le répertoire de démarrage de Windows, un emplacement qui garantit que les programmes s’exécutent automatiquement sur la connexion.

Dans ses notes de version officielles, le développeur a confirmé le mécanisme, indiquant: «Lors de l’extraction d’un fichier, des versions précédentes de Winrar… peuvent être trompées dans un chemin, défini dans une archive spécialement réractée, au lieu d’un chemin spécifié par l’utilisateur.”Une fois que les logiciels malveillants sont plantés dans le dossier de démarrage, il s’exécutera automatiquement la prochaine fois que l’utilisateur se connectera sous Windows, conduisant à l’exécution de code distant et donnant le contrôle de l’attaquant.

Les groupes de piratage russes ont conduit les campagnes de phishing

ESET a attribué la première vague d’attaques. Ce groupe a un historique de mise à profit des jours zéro pour déployer des délais personnalisés et voler des données. Selon le chercheur Peter Strýček, «ces archives ont exploité le CVE-2025-8088 pour livrer des délais. Romcom est un groupe aligné par la Russie.»

La sophistication du groupe est notable. L’analyse d’Eset déclare:”En exploitant une vulnérabilité zéro-jour inconnue à Winrar, le groupe ROMCOM a montré qu’il était disposé à investir des efforts et des ressources sérieux dans ses cyberopérations.”De façon troublante, Romcom n’est pas seul. La société de sécurité russe Bi.zone a rapporté qu’un deuxième groupe, connu sous le nom de loup-garou en papier ou de foule, a également été trouvé exploitant le CVE-2025-8088 dans ses propres campagnes.

Update manuelle urgente requise en tant que répétitions historiques

Ce n’est pas la première fois que Winrar est au centre d’un incident de sécurité majeur. L’outil a une histoire de vulnérabilités critiques qui ont été activement exploitées dans la nature. En 2023, une autre faille, CVE-2023-38831, a été utilisée par des pirates à dos de l’État de Russie et de Chine.

La même année, un bogue séparé, CVE-2023-40477, a également permis l’exécution du code distant sur les systèmes affectés, nécessitant un autre patch urgent. Ces incidents répétés servent de rappel brut des risques associés à un logiciel qui n’est pas cohérent.

Le cœur du problème est le taux lent des mises à jour manuelles. Comme le groupe d’analyse des menaces de Google a précédemment commenté les exploits de Winrar, «… l’exploitation en cours […]« souligne que les exploits pour les vulnérabilités connues peuvent être très efficaces »car les attaquants utilisent des taux de correction lents à leur avantage.”Les attaquants comprennent ce comportement des utilisateurs et des campagnes de construction autour de lui, sachant qu’un grand pool de cibles vulnérables persistera pendant des mois.

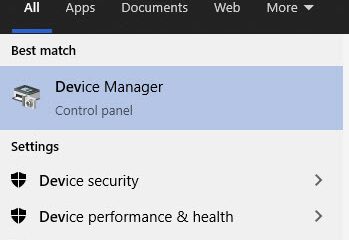

Alors que Microsoft a introduit la prise en charge native pour RAR et d’autres formats d’archives dans les constructions récentes de Windows 11, des millions d’utilisateurs sur des systèmes plus anciens ou ceux qui préfèrent l’ensemble de fonctionnalités de Winrar. Tous les utilisateurs sont fortement conseillés de télécharger et d’installer Winrar 7.13 ou plus récente immédiatement.