Cloudflare, une société clé de services Internet, a vu son populaire résolveur DNS 1.1.1.1 à l’échelle mondiale le lundi 14 juillet 2025. Pendant environ une heure, les utilisateurs du monde entier ont été confrontés à des problèmes de connexion majeurs, rendant de nombreux sites Web et services en ligne inaccessibles.

Cloudflare s’est rapidement excusé pour la panne. Dans un rapport de suivi , la société a expliqué que la cause n’était pas une cyberattaque mais une erreur interne. Une erreur de configuration cachée, faite le mois dernier dans un système plus ancien, a été déclenchée par une mise à jour de routine. Cette action a retiré le service DNS hors ligne.

L’incident souligne la fragilité de l’infrastructure principale d’Internet, où un seul faux pas d’un fournisseur majeur peut avoir des effets mondiaux en cascade. Cela soulève également des questions critiques sur la redondance du système et les processus qui régissent les modifications des services critiques de mission.

Anatomy of a Outage: a dormant BugaKens

post-mortem détaillé de Cloudflare a révélé une séquence de défaillance complexe. Le problème a commencé le 6 juin, lorsqu’une erreur de configuration a été introduite dans un système hérité. Cette erreur associait incorrectement les gammes d’adresses IP pour le résolveur 1.1.1.1 avec un nouveau service sans production.

L’erreur est dormante pendant plus d’un mois. Il n’a été déclenché que le 14 juillet lorsque les ingénieurs ont apporté un changement sans rapport avec le service de test. Cette action a provoqué un rafraîchissement de configuration globale, qui appliquait ensuite à tort la règle défectueuse. Le système a commencé à retirer les routes BGP pour 1.1.1.1.

Cela a effectivement fait disparaître le service DNS, y compris sa sauvegarde 1.0.0.1, disparaît d’Internet. Dans leur ventilation technique, le personnel de CloudFlare a expliqué:”La panne s’est produite en raison d’une mauvaise configuration des systèmes hérités utilisés pour maintenir l’infrastructure qui annonce les adresses IP de CloudFlare à Internet.”L’intervention a commencé à 21:52 UTC, avec des services de surveillance tels que Downdector Engageant immédiatement un Massive Spike dans les plaintes de l’utilisateur .

Ajout à la confusion, la sortie a révélé un BGP non lié non lié à la 1.1. préfixe par une autre entreprise. CloudFlare a rapidement clarifié que ce n’était pas la cause, déclarant:”Nous sommes vraiment désolés pour cette panne. La cause profonde était une erreur de configuration interne et non le résultat d’une attaque ou d’un hijack BGP.”La société a déclaré un incident à 22:01 UTC et a déployé un correctif par 22:20 UTC, avec un service complet restauré à 22:54 UTC.

Réagit à la communauté: les questions de confiance et de redondance

La réaction de la communauté technique était rapide et analytique. Sur des forums comme Hacker News, Les développeurs et les ingénieurs de réseau ont disséqué l’incident Débat sur la nature de la redondance DNS. Un utilisateur a noté:”La configuration suggérée de CloudFlare consiste à utiliser son serveur de sauvegarde 1.0.0.1 comme DNS secondaire, qui a également été affecté par cet incident.”L’incident a servi de rappel brutal que l’utilisation de deux adresses IP du même fournisseur, gérées par les mêmes systèmes, ne garantit pas la véritable tolérance aux défauts.

Un autre point de discorde était le retard de détection. Un utilisateur de Hacker News a commenté:”Je suis surpris du retard dans la détection d’impact: il a fallu plus de cinq minutes son service de santé interne (ou du moins alerte)…”, se demandant pourquoi il a fallu sept minutes aux alertes internes pour tirer après que la circulation avait chuté. Cela met en évidence le défi de créer une surveillance à la fois rapide et résistante aux faux positifs.

L’incident a incité de nombreux utilisateurs à réévaluer leurs stratégies DNS. Le consensus dans de nombreuses discussions était que la résilience robuste nécessite l’utilisation de résolveurs de différents fournisseurs. Comme l’a dit un utilisateur,”il est fou que les deux 1.1.1.1 et 1.0.0.1 sont affectés par le même changement. Je suppose que nous devons maintenant commencer à utiliser un fournisseur complètement différent de la sauvegarde DNS”. Le cœur du plan est de s’éloigner des systèmes qui permettaient à ce défaut de se produire. La société a reconnu les risques de ses anciennes méthodes de déploiement, qui manquaient de vérifications de sécurité modernes. L’équipe de Cloudflare

a déclaré: «Les composants hérités ne tiennent pas à tirer parti d’une méthodologie de déploiement progressive progressive et mise en scène. Un tel processus publierait d’abord des modifications dans une petite partie du réseau, surveillant les problèmes avant un déploiement mondial.

Cet incident n’est pas la première panne de grande envergure pour l’entreprise. Un numéro DNS distinct en juin 2024 a été retracé à un événement de détournement de BGP. Bien que les causes diffèrent, ces événements placent le rôle de Cloudflare en tant qu’infrastructure Internet critique sous un examen minutieux.

Pour un service lancé en 2018 avec des promesses de vitesse et de confidentialité, le maintien de la confiance des utilisateurs est primordial. La transparence de l’entreprise dans son post-mortem est une étape positive, mais son succès sera mesuré par sa capacité à empêcher de futures pannes à grande échelle.

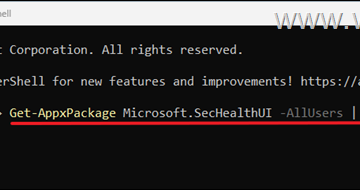

liées: comment modifier votre serveur DNS dans Windows et pourquoi vous souhaitez

lorsque vous vous inscrivez à un fournisseur de services Internet (ISP), ils vous attribuent à un serveur DNS de leur création. Cette fonction vous permet d’accéder à tous vos sites et services préférés sans taper manuellement leur adresse IP. Malheureusement, cependant, tous les serveurs DNS ne sont pas créés égaux. Il y a plusieurs raisons pour lesquelles vous voudrez peut-être changer le DNS dans Windows 10, mais il est nécessaire d’apprendre ce qu’ils sont et comment ils fonctionnent afin que vous puissiez prendre une décision éclairée. Dans notre autre guide, nous vous montrons comment modifier les serveurs DNS sous Windows via le panneau de configuration, les paramètres et l’invite de commande.