Microsoft fait progresser sa stratégie d’IA”ouverte par conception”. La société a récemment annoncé la prise en charge de l’aperçu du Protocole de contexte du modèle (MCP) dans son service d’agent Azure AI Foundry. La nouvelle intégration permet aux agents d’IA de découvrir et de se connecter avec n’importe quel outil conforme ou source de données de manière transparente, une étape majeure vers l’interopérabilité d’agent réelle.

Le mouvement vise à créer une norme universelle pour la communication d’agent-un «USB-C pour AI»-pour remplacer l’écosystème actuel de l’intégrations de l’agent et de l’intégrations. Il aligne Microsoft avec des concurrents comme Google et AWS dans l’adoption du protocole proposé anthropique, même si la norme fait face à un examen croissant sur les défauts de sécurité critiques.

Un «USB-C pour AI» arrive sur la plate-forme Azure

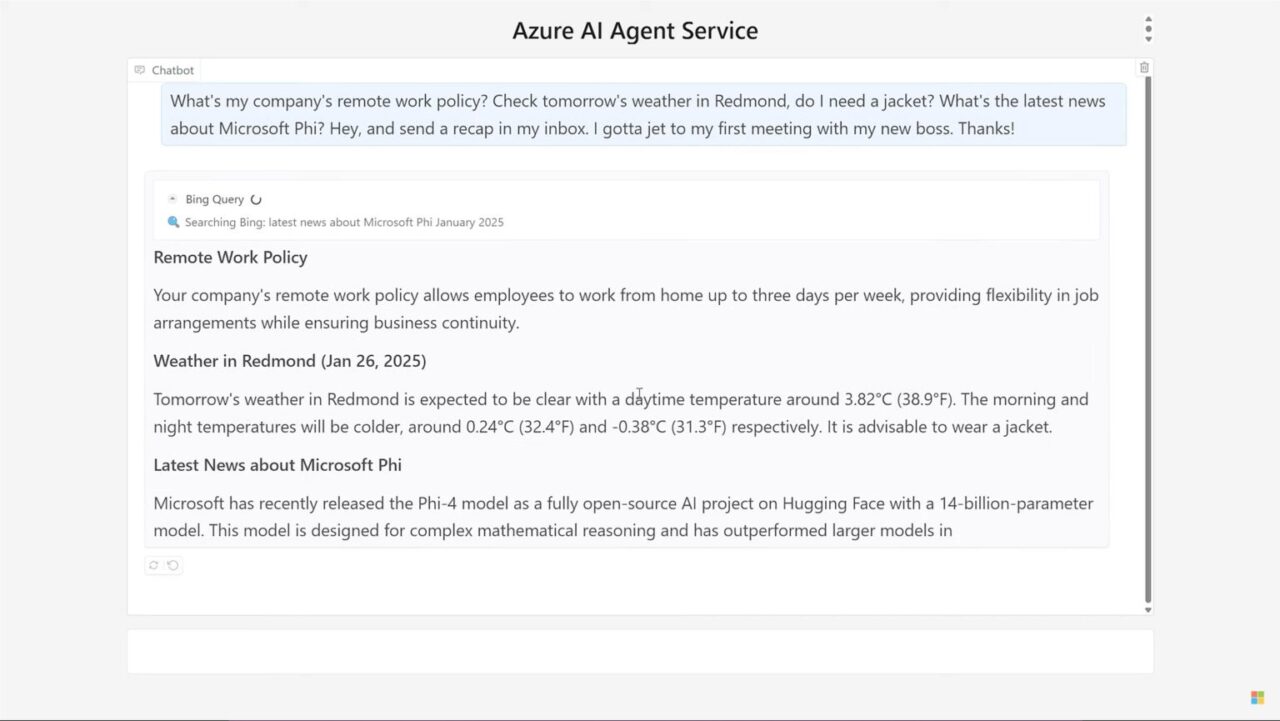

href=”https://devblogs.microsoft.com/foundry/announcing-model-context-protocol-support-preview-in-azure-ai-foundry-agent-service/”cible=”_ Blank”> nouvelle capacité est un ajout significatif à la plate-forme de fondation AZure Ai. Son composant central, le service d’agent, est généralement disponible en mai 2025 et fournit un environnement géré pour les agents d’IA opérationnels en toute sécurité et à grande échelle. The MCP integration directly addresses a primary pain point for developers.

Until now, connecting an AI agent to an enterprise database, a third-party L’API, ou même un système de fichiers local, il fallait écrire un code personnalisé, souvent cassant, pour chaque connexion spécifique. Ce processus a créé des frais généraux de développement significatifs et fait de la construction d’agents complexes et multi-outils une tâche lente et sujette aux erreurs.

Comme Anthropic l’a noté lorsqu’il a introduit le protocole à la fin de 2024,”chaque nouvelle source de données nécessite sa propre implémentation personnalisée, ce qui rend les systèmes vraiment connectés difficiles à évoluer.”MCP est conçu pour résoudre ce problème en fournissant un Ouvert, norme basée sur JSON-RPC qui abstrient la complexité sous-jacente de l’utilisation d’outils et de l’accès aux données .

En vertu de ce modèle, un service ou un outil a simplement besoin de publier ses capabilités de MCP. Tout agent conforme, quel que soit le LLM ou le cadre sous-jacent qu’il utilise, peut alors découvrir et invoquer automatiquement ces fonctions. Cela crée un environnement dynamique et plug-and-play pour le développement des agents.

Linda Li, chef de produit chez Microsoft, a souligné les avantages pratiques pour les développeurs, expliquant que «il apporte le même« connecter une fois, intégrer n’importe où «promettre aux agents hébergés dans le cloud, vous permettant de prendre n’importe quel serveur MCP et de le brancher directement dans la fonderie avec Zero Custom Code». Cette promesse «connecter une fois, intégrer n’importe où» est puissante, un sentiment résolu par Kapil Dhanger de Microsoft, qui a popularisé l’analogy Les intégrations… connectez une fois, intégrez n’importe où.”

Une norme ouverte dans un écosystème compétitif et collaboratif

L’adoption enthousiaste de Microsoft de MCP est une pierre angulaire de sa stratégie plus large pour favoriser un« Web ouverte. Cette vision ambitieuse, articulée par le PDG Satya Nadella lors de la conférence Build 2025, imagine un avenir où les agents intelligents peuvent interagir en toute sécurité et de manière autonome sur Internet.

Pour accélérer cette vision, Microsoft est entré dans un partenariat formel avec anthropique. L’objectif est de défendre MCP en tant que norme de première classe sur l’ensemble de son portefeuille de produits, l’intégrant profondément dans Azure, Github, Copilot Studio et même le système d’exploitation Windows 11 lui-même.

Cette stance collaborative est particulièrement notable sur un marché farouchement compétitif. Microsoft n’est pas le seul à reconnaître le potentiel transformateur de MCP. Google intègre activement le protocole dans ses offres de cloud via le Vertex AI Agent Builder et ses kits de développement associés.

De même, Amazon Web Services permet aux connexions MCP pour ses modèles AI via des agents de fonds Amazon. AWS a également contribué à l’écosystème en publiant sa propre suite de serveurs MCP open source pour divers services AWS, ce qui consacre davantage le rôle du protocole en tant que norme de l’industrie.

Cette convergence à l’échelle de l’industrie est un développement crucial. Comme l’a observé Demis Hassabis, le PDG de Google Deepmind, «MCP est un bon protocole et il devient rapidement un niveau ouvert pour l’ère agentique de l’IA». Cette fondation partagée permet aux développeurs de construire des systèmes d’agences multiplateformes plus sophistiqués qui ne sont pas enfermés dans l’écosystème propriétaire d’un seul fournisseur, de favoriser l’innovation et de prévenir les défauts de sécurité critiques

et de partager et de faire part de la norme et de standardisation. Surface d’attaque fragile pour toute l’industrie de l’IA. Un avertissement frappant est survenu dans un rapport de juillet 2025 de la société de bombardements de cybersécurité, qui a révélé que le protocole est criblé de vulnérabilités critiques.

L’analyse de l’entreprise de milliers de serveurs MCP accessibles au public a révélé qu’un numéro surprenant était dangereusement configuré. Le rapport a détaillé deux défauts majeurs qui, lorsqu’ils sont présents sur le même serveur, créent ce que les chercheurs ont appelé une «combinaison toxique critique» qui pourrait conduire à une prise de contrôle complète du système.

Le premier, qu’ils ont surnommé «voisinjack», implique des serveurs MCP liés sans préoccupation à toutes les interfaces réseau (0.0.0.0). Cette erreur simple mais critique les rend accessibles à tout utilisateur sur le même réseau local, d’un collègue dans un bureau partagé à un acteur malveillant sur le Wi-Fi public.

La deuxième vulnérabilité majeure est l’injection de système de système de système BackSlash Security a émis un avertissement grave quant aux conséquences potentielles, indiquant que «le serveur MCP peut accéder à l’hôte qui exécute le MCP et potentiellement permettre à un utilisateur distant de contrôler votre système d’exploitation». Un attaquant pourrait potentiellement prendre le contrôle total.

Ces résultats amplifient les alarmes antérieures. En mai, la société de sécurité Invariant Labs a découvert un défaut critique dans un serveur MCP fournis par GitHub. Surnommé le «flux d’agent toxique», l’exploit pourrait inciter un agent à fuir les données de référentiel privé en lui nourrissant des instructions malveillantes.

L’analyste de technologie Simon Willison a analysé l’exploit, appelant la situation «un trifecta mortel pour l’injection rapide: l’agent AI a accès à des données privées, est exposée à des instructions malveillantes et peut exfiltrer les informations». Le problème central est que les agents sont souvent conçus pour fonctionner sur des données externes non fiables, créant un défi de sécurité fondamental avec lequel l’industrie est toujours aux prises. En réponse à ses résultats, BackSlash a lancé un centre public de sécurité du serveur MCP pour aider les développeurs à omettre les outils et évaluer les risques avant l’intégration.

Pour Microsoft et ses concurrents, le défi est désormais clair. Ils doivent travailler en collaboration pour garantir cette couche de protocole fondamental avant que le prometteur «l’âge des agents de l’IA» ne devienne un âge de violations de sécurité généralisées et axées sur l’IA. L’avenir de la toile agentique ouverte en dépend.