Cet article a été rédigé par Ronald Mcarthy qui travaille en tant qu’éditeur au siège social de Link Building.

Ces dernières années, le paysage numérique a connu une forte augmentation de la cybercriminalité. , motivée par la valeur et le volume croissants des données numériques stockées par les entreprises du monde entier. Alors que les entreprises deviennent de plus en plus dépendantes de la technologie, la nécessité de protéger les actifs numériques contre les accès non autorisés et les cyberattaques n’a jamais été aussi cruciale. Les pirates informatiques et les cybercriminels font continuellement évoluer leurs tactiques, exploitant les vulnérabilités pour voler des informations sensibles, perturber les opérations et compromettre l’intégrité de l’entreprise.

Cet article explore les stratégies et pratiques essentielles pour protéger les actifs numériques de votre entreprise et assurer la sécurité de vos données.

Comprendre vos actifs numériques

La première étape Pour protéger les actifs numériques de votre entreprise, il faut bien comprendre ce qui constitue ces actifs. Les actifs numériques comprennent un large éventail d’informations et de ressources telles que des bases de données clients, des communications par courrier électronique, des documents internes, des logiciels propriétaires et la propriété intellectuelle. L’identification et la catégorisation de ces actifs permettent d’évaluer leur valeur et leur sensibilité, ce qui à son tour dicte le niveau de sécurité à appliquer. Par exemple, les dossiers financiers ou les données personnelles des employés nécessitent des protections plus strictes que les correspondances commerciales générales. Cette catégorisation aide également à développer des protocoles de sécurité spécifiques adaptés à la nature de chaque actif.

Acquérir une formation formelle en cybersécurité

Pour les entreprises qui n’ont pas les moyens d’embaucher une équipe complète d’experts en cybersécurité, responsabiliser le personnel existant par le biais de l’éducation est une solution pratique. De nombreuses institutions proposent désormais un master en ligne en gestion de la sécurité, qui peut être suivi même par ceux actuellement employés. Ces programmes couvrent un large éventail de sujets, du piratage éthique à la criminalistique numérique et à la conformité réglementaire. Équiper votre équipe d’une formation formelle en cybersécurité améliore non seulement leur capacité à gérer et à protéger vos actifs numériques, mais garantit également qu’ils sont mis à jour avec les dernières pratiques et technologies de sécurité. Cet investissement dans l’éducation constitue une première ligne de défense solide contre les cybermenaces.

Mise en œuvre de contrôles d’accès stricts

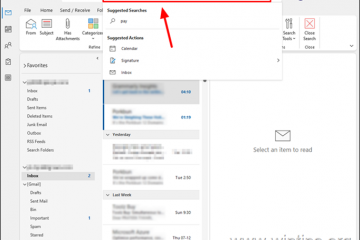

Des systèmes de contrôle d’accès efficaces sont essentiels pour protéger les informations sensibles contre tout accès non autorisé. La mise en œuvre de contrôles d’accès stricts implique bien plus que la simple configuration de mots de passe. Cela inclut l’adoption de l’authentification multifacteur (MFA), dans laquelle les utilisateurs doivent fournir au moins deux facteurs de vérification pour accéder à une ressource. De plus, les contrôles d’accès doivent être gérés et ajustés de manière dynamique en fonction de l’évolution des rôles au sein de l’entreprise, garantissant que les employés n’ont accès qu’aux données nécessaires à leurs fonctions. Des audits réguliers des autorisations d’accès permettent d’identifier et de rectifier toute mauvaise configuration potentielle ou toute tentative d’accès non autorisée.

Mises à jour logicielles régulières et gestion des correctifs

Les logiciels obsolètes constituent une cible privilégiée pour les pirates informatiques, car ils contient souvent des vulnérabilités non corrigées qui peuvent être exploitées. Le maintien de mises à jour régulières et la gestion des correctifs constituent un mécanisme de défense essentiel contre de telles vulnérabilités. L’automatisation du processus de mise à jour peut garantir la cohérence et la couverture, minimisant ainsi les erreurs humaines et la surveillance. Il est également crucial de surveiller et d’appliquer des mises à jour non seulement aux systèmes d’exploitation de votre entreprise, mais également à toutes les applications logicielles utilisées, car toute application compromise peut servir de point d’entrée vers un accès réseau plus large.

Formation et formation des employés. Programmes de sensibilisation

Les employés constituent souvent le maillon le plus faible de la chaîne de sécurité, principalement en raison d’un manque de sensibilisation. Des programmes de formation réguliers sont essentiels pour sensibiliser les employés aux cybermenaces potentielles et aux tactiques que les pirates informatiques pourraient utiliser, comme les escroqueries par hameçonnage. Les programmes de sensibilisation doivent également enseigner aux employés l’importance de conserver des mots de passe forts, de reconnaître les e-mails ou les liens suspects et de gérer en toute sécurité leurs ressources numériques. Donner aux employés les moyens d’être vigilants et proactifs L’identification des activités suspectes peut réduire considérablement le risque de failles de sécurité.

Sécurisez votre infrastructure réseau

La protection de votre infrastructure réseau est fondamentale pour la cybersécurité. L’utilisation d’une combinaison de pare-feu, de logiciels anti-malware, de systèmes de détection d’intrusion (IDS) et de cryptage est essentielle pour créer une barrière solide contre les accès non autorisés. Les pare-feu agissent comme des gardiens, contrôlant le trafic réseau entrant et sortant en fonction de règles de sécurité, tandis que l’IDS surveille les activités suspectes qui pourraient indiquer une violation potentielle. Le chiffrement sécurise les données en transit et au repos, les rendant indéchiffrables pour les utilisateurs non autorisés. La mise à jour régulière de ces mesures de sécurité et la réalisation d’analyses de vulnérabilité garantissent que les protections restent efficaces contre les nouvelles menaces.

Plans de sauvegarde et de récupération des données

Une stratégie complète de sauvegarde des données est essentielle pour minimiser les dommages et rapidement se remettre d’une cyberattaque. Des sauvegardes régulières doivent être planifiées et les copies doivent être stockées dans plusieurs emplacements sécurisés, y compris des options hors site et basées sur le cloud. Cette redondance garantit qu’en cas de perte de données due à un piratage, une panne du système ou une catastrophe naturelle, l’organisation peut restaurer ses informations avec un temps d’arrêt minimal. De plus, un plan de récupération bien documenté doit être mis en place, détaillant les étapes à suivre pour récupérer les données et reprendre les opérations, ce qui est crucial pour maintenir la continuité des activités après un incident de sécurité.

Surveillance et réponse aux menaces

La surveillance continue des activités du réseau et du système permet une détection précoce des menaces de sécurité potentielles. Les systèmes de gestion des informations et des événements de sécurité (SIEM) peuvent regrouper et analyser les journaux de sécurité provenant de diverses sources au sein du réseau, fournissant des alertes en temps réel et permettant des réponses rapides aux activités suspectes. L’élaboration d’un plan formel de réponse aux incidents est également vitale. Ce plan doit décrire les procédures spécifiques permettant de contenir les violations, d’éradiquer les menaces et de remettre les systèmes en état de fonctionnement normal, tout en traitant également des questions juridiques et Stratégies de communication pour gérer toute répercussion externe.

Politiques et conformité de cybersécurité

La création et le maintien de politiques formelles de cybersécurité sont essentielles pour définir des attentes et des procédures claires en matière de protection des données. Ces politiques doivent couvrir des aspects tels que l’utilisation acceptable de la technologie, les protocoles de sécurité, les contrôles d’accès et les stratégies de réponse. Des sessions de formation régulières doivent être organisées pour garantir que tous les employés connaissent ces politiques. Le respect des réglementations nationales et internationales en matière de cybersécurité protège non seulement l’entreprise des répercussions juridiques, mais renforce également l’engagement de l’organisation à sécuriser ses données et ses systèmes.

S’engager avec des professionnels de la cybersécurité

Même avec des équipes internes solides protocoles, la consultation de professionnels externes en cybersécurité peut fournir des niveaux de sécurité supplémentaires. Ces experts peuvent effectuer des audits réguliers, identifier les vulnérabilités et suggérer des améliorations basées sur les dernières normes et pratiques du secteur. Pour de nombreuses entreprises, l’externalisation de certaines fonctions de sécurité vers des sociétés spécialisées donne accès à une expertise et à des technologies qui peuvent s’avérer trop coûteuses ou trop complexes à développer en interne. Un engagement régulier auprès des professionnels de la cybersécurité garantit que l’entreprise reste à la pointe des technologies de sécurité et des meilleures pratiques.

Conclusion

À une époque où les actifs numériques sont aussi aussi critiques que les actifs physiques, il est primordial de protéger ces ressources contre les cybermenaces. Ces mesures préviennent non seulement les violations potentielles, mais renforcent également la confiance avec les clients et les parties prenantes, affirmant ainsi la réputation de l’entreprise en tant qu’entité sûre et fiable. Dans le paysage dynamique de la cybersécurité, une adaptation proactive et une amélioration continue sont essentielles pour garder une longueur d’avance sur les menaces et protéger l’avenir de l’entreprise.

À propos de l’auteur

Ronald Mcarthy est rédacteur en chef au siège de Link Building.

Dernière mise à jour le 24 mai 2024 à 14h56 CEST