Les experts en cybersécurité de Kaspersky ont identifié une nouvelle souche de ransomware nommée ShrinkLocker qui utilise Microsoft BitLocker pour chiffrer les fichiers d’entreprise et extorquer des paiements aux organisations victimes. Le logiciel malveillant a été détecté au Mexique, en Indonésie et en Jordanie, affectant des fabricants d’acier et de vaccins ainsi qu’une entité gouvernementale.

Mécanismes techniques et détection

ShrinkLocker utilise VBScript pour interagir avec Windows Management Instrumentation, en adaptant son attaque à différentes versions des systèmes d’exploitation Microsoft, y compris Windows Server 2008. Le malware effectue un redimensionnement du disque sur les lecteurs fixes, modifie le partitionnement et la configuration de démarrage, active BitLocker et crypte le stockage de l’ordinateur. Le rapport de Kaspersky décrit les étapes détaillées pour détecter et bloquer les variantes de ShrinkLocker.

Attaque Processus et impact

Une fois le code exécuté sur la machine d’une victime, ShrinkLocker est déployé. Il modifie les étiquettes de partition dans le courrier électronique des extorsionnistes, facilitant ainsi le contact avec la victime. La clé de déchiffrement est envoyée à un serveur contrôlé par les attaquants, après quoi ShrinkLocker supprime la clé localement, effaçant ainsi les options de récupération et les journaux système. Le système compromis est ensuite arrêté, affichant un écran BitLocker indiquant: « Il n’y a plus d’options de récupération BitLocker sur votre PC ».

Méthodologie d’attaque détaillée

ShrinkLocker exploite les fonctions exportées de la DLL de cryptographie ADVAPI32.dll , tels que CryptAcquireContextA, CryptEncrypt et CryptDecrypt, pour garantir la compatibilité entre les différentes versions du système d’exploitation. Le malware stocke son VBScript dans C:\ProgramData\Microsoft\Windows\Templates\ sous le nom Disk.vbs, qui inclut une fonction pour convertir les chaînes en binaire à l’aide d’un Objet ADODB.Stream. Le script vérifie le nom du système d’exploitation pour”xp”,”2000″,”2003″ou”vista”et se termine si l’un d’entre eux est détecté.

Le script effectue des opérations de redimensionnement de disque spécifiquement sur les lecteurs fixes. (DriveType=3) et évite les lecteurs réseau pour empêcher la détection. Pour Windows Server 2008 ou 2012, le script utilise diskpart pour réduire les partitions non démarrables de 100 Mo, créer de nouvelles partitions principales, formatez-les et réinstallez les fichiers de démarrage. Le malware modifie les entrées de registre pour désactiver les connexions RDP, appliquer l’authentification par carte à puce et configurer les paramètres BitLocker sans puce TPM compatible.

Chiffrement et communication

ShrinkLocker génère une clé de chiffrement de 64 caractères à l’aide d’une combinaison aléatoire de chiffres, de lettres et de caractères spéciaux, qui est ensuite convertie en chaîne sécurisée pour BitLocker. Le malware envoie une requête HTTP POST contenant des informations sur la machine et le mot de passe généré au serveur de l’attaquant, en utilisant le domaine trycloudflare..com pour obscurcissement. Le script efface les journaux Windows PowerShell et Microsoft-Windows-PowerShell/Opérationnels, active le pare-feu système et supprime toutes les règles de pare-feu.

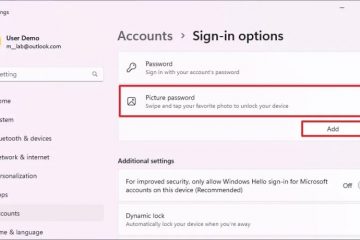

Mesures préventives

Kaspersky conseille aux organisations de limiter les privilèges des utilisateurs pour empêcher l’activation des fonctionnalités de chiffrement ou la modification des clés de registre. Pour ceux qui utilisent BitLocker, il est crucial d’utiliser des mots de passe forts et de stocker en toute sécurité les clés de récupération. Il est également recommandé de surveiller les événements d’exécution de VBScript et PowerShell, de consigner les activités critiques du système dans un référentiel externe et de sauvegarder fréquemment les systèmes et les fichiers hors ligne. Tester les sauvegardes garantit qu’elles peuvent être récupérées en cas d’attaque de ransomware ou d’autres incidents de sécurité.