Microsoft a introduit deux nouvelles fonctionnalités de sa Entra Privileged Identity Management (PIM) pendant sa phase de publication en disponibilité générale. Ils ont récemment lancé les fonctions « PIM pour les groupes » et « Intégration PIM avec accès conditionnel », s’alignant sur la définition de Microsoft du PIM en tant qu’outil qui permet de limiter l’accès administrateur permanent aux rôles privilégiés, garantit l’identification de qui a accès et facilite la révision des privilèges. accès.

Les fonctionnalités nouvellement dévoilées, ouvertes à une utilisation commerciale, contribuent à affiner les contrôles informatiques pour ce scénario généralement complexe. Microsoft envisage que ces nouvelles fonctionnalités s’intègrent parfaitement à leur Entra ID Governance et à leur plateforme de licences Microsoft Entra ID P2, encapsulant Microsoft Entra, les services Microsoft 365 et Azure..

Si vous n’êtes pas familier avec Entra Privileged Identity Management, il s’agit d’un service qui vous aide à protéger les ressources de votre organisation contre les accès non autorisés ou malveillants. Il vous permet d’accorder un accès temporaire et conditionnel à des rôles privilégiés, tels que l’administrateur global ou le propriétaire de la ressource Azure, et de surveiller leur utilisation. Il vous aide également à auditer et à examiner l’historique d’accès et les autorisations de vos utilisateurs.

Dynamique de groupe et améliorations du PIM

La fonctionnalité PIM pour les groupes apporte une réponse aux contrôles précédemment manquants en établissant « l’adhésion et la propriété des groupes juste à temps ». De plus, elle permet désormais aux professionnels de l’informatique de définir des « groupes pouvant être attribués ou non.”. Cette fonctionnalité est gérée exclusivement par l’administrateur général, l’administrateur de rôles privilégiés ou le propriétaire du groupe, tandis que les groupes non attribuables à des rôles permettent la gestion par le personnel disposant de rôles Microsoft Entra moins privilégiés. Microsoft précise que cette fonctionnalité nécessite une licence Microsoft Entra ID Governance spécifique, sans plus de détails.

Microsoft a publié un aperçu de PIM pour les groupes il y a trois ans dans le but de faciliter la réglementation de l’accès juste à temps. contrôle l’accès des groupes aux flux de travail. Auparavant, cette fonctionnalité était appelée « Groupes d’accès privilégiés », où l’utilisation de groupes pouvant être attribués aux rôles était une condition préalable. Toutefois, Microsoft a modifié cette exigence au début de l’année en cours.

Sécurité des informations et nouvelle intégration

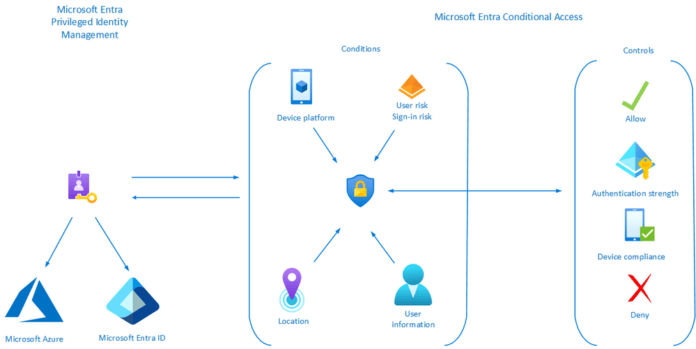

La deuxième nouvelle fonctionnalité, l’intégration PIM avec accès conditionnel, est conçue pour offrir des contrôles de politique plus raffinés sur l’accès aux données et constitue un outil permettant de définir des politiques d’accès conditionnel pour les rôles. En fusionnant le PIM avec l’accès conditionnel, les utilisateurs peuvent désormais imposer des nécessités spécifiques pour l’activation des rôles PIM afin d’améliorer leur posture de sécurité.

Les professionnels de l’informatique ont la liberté de stipuler un accès conditionnel pour les rôles nécessitant l’utilisation de « méthodes d’authentification modernes ». avec des appareils conformes. En outre, il permet aux utilisateurs de bloquer l’activation de rôles pour les profils « utilisateurs à risque », confirmés via le service Microsoft Entra ID Protection. Microsoft n’a pas encore fourni d’informations concernant les exigences de licence pour l’intégration PIM avec la fonctionnalité d’accès conditionnel.