Mirai-pohjaisesta Gayfemboy-bottiverkosta on tullut globaali kyberturvallisuusuhka, joka tartuttaa yli 15 000 laitetta päivittäin hyödyntää yhdistelmää heikkoja tietoturvakäytäntöjä, tunnettuja haavoittuvuuksia ja kriittistä nollapäivän virhettä teollisissa reitittimissä.

Chainxin X Labin löytämä botnet on suunnattu IoT-laitteisiin ja teollisiin reitittimiin, mukaan lukien Fourin valmistamat reitittimet.-Faith, Huawei ja ASUS. Tutkijat ovat yhdistäneet sen nopean leviämisen CVE-2024-12856:n, aiemmin tuntemattoman haavoittuvuuden, hyväksikäyttöön. Four-Faith-reitittimissä.

Bottiverkon operaattorit käyttävät kehittyneitä tekniikoita hyödyntäen raakaa voimaa hyökkäyksiä Telnet-salasanoihin ja räätälöityihin UPX-pakkauksiin niiden hyötykuormien piilottamiseksi. VulnCheckin mukaan näiden hyökkäysten keskipisteessä olevaa haavoittuvuutta on hyödynnetty aktiivisesti marraskuusta 2024 lähtien. antaa hyökkääjille mahdollisuuden suorittaa etäkomentoja ja ottaa laitteiden hallintaansa.

Kasvava uhka osoittaa korjaamattomien laitteiden ja teollisten kyberturvallisuuskäytäntöjen riskit ja IoT-ekosysteemit.

Four-Faith Router-haavoittuvuus

Four-Faith-reitittimen haavoittuvuus, joka tunnetaan nimellä CVE-2024-12856, on komentojen lisäysvirhe, jonka avulla hyökkääjät voivat suorittaa mielivaltaisia komentoja reitittimen apply.cgi-päätepiste.

Se käyttää oletusarvoisia järjestelmänvalvojan tunnistetietoja ohittaakseen todennuksen ja ottaakseen laitteen hallintaansa. VulnCheck kuvailee virhettä”ongelmaksi, joka tarjoaa hyökkääjille etäkäytön, jolloin he voivat käynnistää haitallisia hyötykuormia ja häiritä kohdistettuja järjestelmiä.”

Tämän haavoittuvuuden hyödyntäminen on vaikuttanut ensisijaisesti F3x24-ja F3x36-reititinmalleihin, jotka ovat yleisesti käytössä teollisuusympäristöissä

Chainxin X Lab havaitsi, että bottiverkko ei kohdistu vain näihin laitteisiin mutta hyödyntää myös muiden reitittimien, mukaan lukien Neterbit-mallien, haavoittuvuuksia laajentaakseen kattavuuttaan. Lisäksi sen on havaittu hyödyntävän älykkäitä kodin laitteita, kuten Vimarin laitteita, käyttämällä tuntemattomia haavoittuvuuksia leviäkseen edelleen.

Levityksen takana olevat menetelmät

Gayfemboy-bottiverkon operaattorit käyttävät yhdistelmää vakiintuneita ja kehittyneitä tekniikoita tartuttaa laitteita ja ylläpitää niiden verkkoa. Yksi tärkeimmistä tavoista on pakottaa Telnet-tunnistetiedot. tarjoaa helpon pääsyn hyökkääjille. Kun laitteet ovat vaarantuneet, ne ryhmitellään niiden laitteisto-ominaisuuksien perusteella, ja niitä ohjataan komento-ja ohjausinfrastruktuurin (C2) kautta.

Toinen tärkeä osa botnet-lähestymistapaa on mukautetun UPX-pakkauksen käyttö. UPX eli Ultimate Packer for Executables on pakkaustyökalu, joka pienentää suoritettavien tiedostojen kokoa. Haittaohjelmien kehittäjät muokkaavat usein UPX-allekirjoituksia välttääkseen virustentorjuntaohjelmiston havaitsemisen, ja Gayfemboy-operaattorit ovat ottaneet tämän tekniikan käyttöön tehokkaasti.

Bottiverkko perustuu myös yli 20 tunnettuun haavoittuvuuteen eri laitteissa. Se esimerkiksi hyödyntää CVE-2017-17215 Huawein reitittimissä ja CVE-2024-8957 osoitteessa Pan-tilt-zoom (PTZ)-kamerat vaarantaa järjestelmiensä. Tämä haavoittuvuuksien arsenaali yhdistettynä sen kykyyn integroida nopeasti uusia hyväksikäyttöjä on tehnyt Gayfemboystä yhden mukautuvimmista ja vaarallisimmista nykyisistä robottiverkoista.

Kostokäyttäytyminen ja globaalit tavoitteet

Bottiverkko on osoittanut aggressiivista asennetta tutkijoita kohtaan. Yhdessä tapauksessa Chainxin X Lab rekisteröi käyttämättömät komento-ja ohjausalueet, jotka liittyvät bottiverkkoon tarkkaillakseen sen toimintaa.

Vastauksena Gayfemboy-operaattorit aloittivat suoria DDoS-hyökkäyksiä näitä verkkotunnuksia vastaan, mikä häiritsi tutkijoiden infrastruktuuria. Tämä käyttäytyminen kuvaa botnet-operaattoreiden hienostuneisuutta ja vihamielisyyttä.

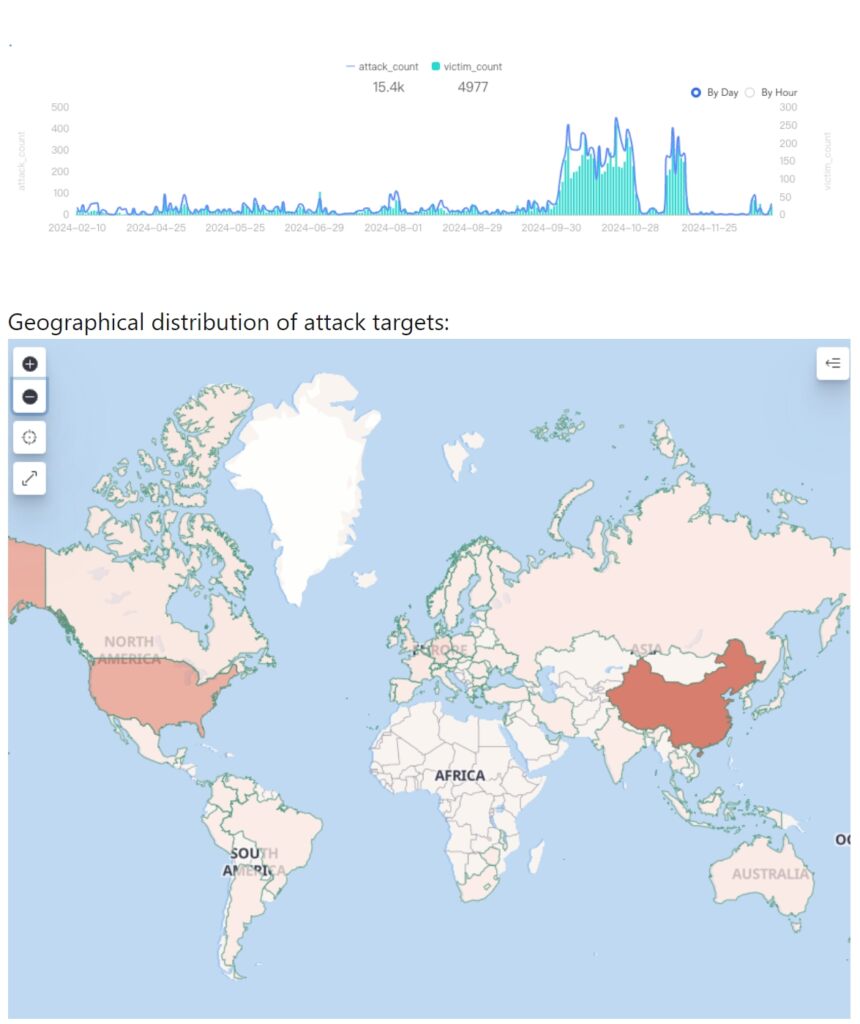

Tartuuksien maantieteellinen jakautuminen kattaa suuria alueita, kuten Kiina, Yhdysvallat, Venäjä, Turkki ja Iran. Hyökkäyslokit osoittavat, että bottiverkko pystyy tuottamaan yli 100 Gbps:n DDoS-liikennettä, mikä ylittää jopa vahvan suojan.

Kuva: Chainxin X Lab

Kuva: Chainxin X Lab

Kun Hyökkäykset ovat usein lyhyitä, kestävät 10–30 sekuntia, ja ne voivat aiheuttaa merkittäviä häiriöitä erityisesti kriittisillä aloilla, kuten tietoliikenne ja teollisuusjärjestelmät.

Teollisten reitittimien ja IoT-laitteiden rooli

Four-Faithin kaltaisilla teollisilla reitittimillä on ratkaiseva rooli verkkoliikenteen hallinnassa ja luotettavan viestinnän varmistamisessa sellaisilla aloilla kuin energia, valmistus ja logistiikka.

Näiden laitteiden hyödyntäminen korostaa kyberturvallisuuden kiireellistä ongelmaa: kriittisissä ympäristöissä käytettävien laitteiden tehokkaiden turvatoimien puutetta. Älykodin laitteet, vaikkakin kooltaan pienemmät, edustavat yhtä haavoittuvaa luokkaa, ja hyökkääjät hyödyntävät kaikkialla olevaa toimintaansa tehostaakseen toimintaansa.

Kuten Chainxin X Lab huomautti,”botnet kohdistuu satoihin eri kokonaisuuksiin joka päivä. Hyökkäyskohteet ovat hajallaan ympäri maailmaa ja kattavat eri toimialat. Tärkeimmät hyökkäyskohteet ovat keskittyneet sellaisille alueille kuin Kiina, Yhdysvallat, Saksa, Iso-Britannia ja Singapore.”

Liikennysstrategiat

Kyberturvallisuusasiantuntijat korostavat IoT:n ja teollisten laitteiden turvaamisen tärkeyttä ennakoivilla toimilla. Näitä ovat laiteohjelmiston säännöllinen päivitys, oletustunnistetietojen korvaaminen ja verkon segmentointi haavoittuvien laitteiden eristämiseksi. Organisaatioita kehotetaan myös ottamaan käyttöön valvontatyökaluja, jotka pystyvät havaitsemaan poikkeavuuksia ja reagoimaan uhkiin reaaliajassa.

VulnCheck suosittelee, että ongelmalliset käyttäjät asentavat välittömästi valmistajien toimittamat korjaustiedostot tai, jos niitä ei ole saatavilla, poistavat altistuneet päätepisteet käytöstä ja ottavat käyttöön tiukempia. pääsyn valvonta Kyberuhkien kehittyessä alan sidosryhmien on asetettava turvallisuus etusijalle näiden laitteiden jatkokäytön estämiseksi.