Kasperskyn kyberturvallisuusasiantuntijat ovat tunnistaneet uuden kiristysohjelmakannan nimeltä ShrinkLocker, joka käyttää Microsoft BitLockeria yritystiedostojen salaamiseen ja maksujen kiristämiseen uhriorganisaatioilta. Haittaohjelma on havaittu Meksikossa, Indonesiassa ja Jordaniassa, ja se vaikuttaa teräs-ja rokotevalmistajiin sekä valtion yksikköön.

Tekniset mekanismit ja havaitseminen

ShrinkLocker työllistää VBScript on vuorovaikutuksessa Windows Management Instrumentationin kanssa ja räätälöi sen hyökkäyksen eri Microsoft-käyttöjärjestelmien versioille, mukaan lukien Windows Server 2008. Haittaohjelma muuttaa levyn kokoa kiinteille asemille, muuttaa osiointia ja käynnistysasetuksia, aktivoi BitLockerin ja salaa tietokoneen tallennustilan. Kasperskyn raportissa esitetään yksityiskohtaiset vaiheet ShrinkLocker-versioiden havaitsemiseksi ja estämiseksi.

Hyökkäys Prosessi ja vaikutus

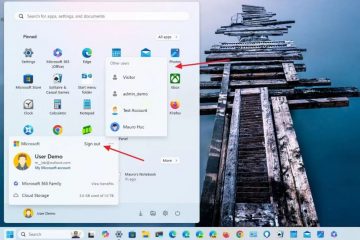

Kun koodi suoritetaan uhrin koneella, ShrinkLocker otetaan käyttöön. Se muuttaa osion otsikot kiristajien sähköpostiin, mikä helpottaa yhteydenpitoa uhriin. Salauksen purkuavain lähetetään hyökkääjien hallitsemalle palvelimelle, minkä jälkeen ShrinkLocker poistaa avaimen paikallisesti ja poistaa palautusvaihtoehdot ja järjestelmälokit. Tämän jälkeen vaarantunut järjestelmä sammutetaan ja näkyviin tulee BitLocker-näyttö, jossa lukee:”Tietokoneellasi ei ole enää BitLocker-palautusvaihtoehtoja”.

Yksityiskohtainen hyökkäysmenetelmä

ShrinkLocker hyödyntää vietyjä toimintoja kryptografiasta DLL ADVAPI32.dll , kuten CryptAcquireContextA, CryptEncrypt ja CryptDecrypt, jotta voidaan varmistaa yhteensopivuus eri käyttöjärjestelmäversioiden välillä. Haittaohjelma tallentaa VBScript-tiedostonsa osoitteeseen C:\ProgramData\Microsoft\Windows\Templates\ nimellä Disk.vbs, joka sisältää toiminnon, joka muuntaa merkkijonot binäärimuotoisiksi käyttämällä ADODB.Stream-objekti. Skripti tarkistaa käyttöjärjestelmän nimen”xp”,”2000″,”2003″tai”vista”ja lopettaa, jos jokin näistä havaitaan.

Komentosarja suorittaa levyn koonmuutostoiminnot erityisesti kiinteille asemille (DriveType=3) ja välttää verkkoasemia havaitsemisen estämiseksi. Windows Server 2008:ssa tai 2012:ssa komentosarja käyttää diskpartia pienentämään ei-käynnistysosioita 100 megatavulla, luomaan uusia ensisijaisia osioita, alusta ne ja asenna käynnistystiedostot uudelleen. Haittaohjelma muuttaa rekisterimerkintöjä poistaakseen RDP-yhteydet käytöstä, pakottaakseen älykorttitodennuksen ja määrittääkseen BitLockerin asetukset ilman yhteensopivaa TPM-sirua.

Salaus ja viestintä

ShrinkLocker luo 64-merkkisen salausavaimen käyttämällä satunnaista numeroiden, kirjainten ja erikoismerkkien yhdistelmää, joka sitten muunnetaan suojatuksi BitLocker-merkkijonoksi. Haittaohjelma lähettää HTTP POST-pyynnön, joka sisältää koneen tiedot ja luodun salasanan hyökkääjän palvelimelle käyttämällä verkkotunnusta trycloudflare..com hämärtämistä varten. Komentosarja tyhjentää Windows PowerShell-ja Microsoft-Windows-PowerShell/Operational lokit, ottaa järjestelmän palomuurin käyttöön ja poistaa kaikki palomuurisäännöt.

Ennaltaehkäisevät toimenpiteet

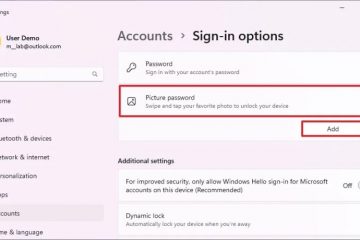

Kaspersky neuvoo organisaatioita rajoittamaan käyttäjien oikeuksia estääkseen salausominaisuuksien käyttöönoton tai rekisteriavainten muuttamisen. BitLockerin käyttäjille on erittäin tärkeää käyttää vahvoja salasanoja ja säilyttää palautusavaimet turvallisesti. Suosittelemme myös VBScript-ja PowerShell-suoritustapahtumien seurantaa, kriittisten järjestelmätoimintojen kirjaamista ulkoiseen tietovarastoon ja järjestelmien ja tiedostojen säännöllistä varmuuskopiointia offline-tilassa. Varmuuskopioiden testaaminen varmistaa, että ne voidaan palauttaa kiristysohjelmahyökkäyksen tai muiden tietoturvahäiriöiden sattuessa.