Kiinaan sidottu hakkerointiryhmä käyttää korjaamatonta Windows-vikaa vakoillessaan eurooppalaisia diplomaatteja. Tietoturvayritykset raportoivat, että UNC6384-ryhmä on kohdistanut viime kuukausina virkamiehiin Unkarissa, Belgiassa ja Serbiassa.

Kampanja käyttää Windowsin pikakuvaketiedostojen nollapäivävirhettä (CVE-2025-9491) PlugX-vakoiluohjelmiston asentamiseen.

Tämä työkalu antaa hyökkääjille syvän pääsyn arkaluontoisiin kommunikaatiotiedostoihin ja valvoa salaperäisiä tiedostoja. tehtävää. Huolestuttavaa on se, että Microsoft on tiennyt virheestä maaliskuusta lähtien, mutta se ei ole vielä julkaissut tietoturvakorjausta, jolloin monet järjestelmät ovat vaarassa.

Anwcomes2Flapattacks.jpg> Ase

Anwcomes2Flapattacks.jpg> Ase

Kuukausien ajan Windowsin kriittinen virhe on tarjonnut portin valtion tukemille hakkereille. Haavoittuvuus, virallisesti seurattu nimellä CVE-2025-9491, on käyttöliittymän harhaanjohtava virhe siinä, miten käyttöjärjestelmä käsittelee.LNK-pikakuvaketiedostoja.

tttapp> suorittaa mielivaltaisen koodin, kun käyttäjä vain tarkastelee niitä File Explorerissa, mikä tekee siitä tehokkaan työkalun alkuun pääsyyn ilman klikkausta.

Microsoft sai tiedon virheestä vuoden 2025 alussa. Yritys kuitenkin jättäen haavoittuvuuden korjaamatta.

Tällä päätöksellä on ollut merkittäviä seurauksia. Turvallisuustutkijoiden mukaan vika ei ole markkinaraon hyväksikäyttö. Ainakin 11 erillistä valtion tukemaa hakkerointiryhmää on käyttänyt sitä aktiivisesti maaliskuusta 2025 lähtien erilaisten haittaohjelmien hyötykuormien käyttöönottamiseksi, mikä tekee siitä laajalti väärinkäytetyn työkalun osavaltiotason kyberarsenaalissa.

UNC6384: Kiinan valtion tukema vakoilulaboratorio. href=”https://arcticwolf.com/resources/blog/unc6384-weaponizes-zdi-can-25373-vulnerability-to-deploy-plugx/”target=”_blank”>yksityiskohtaisesti kehitetyn kampanjan, joka hyödyntää juuri tätä puutetta ja liittää sen kiinalaiseen ryhmään, joka tunnetaan myös nimellä

UNC6-uhkatoimija38p4>. Mustang Pandana jäljitettynä on historian kohteena diplomaattiset ja hallinnolliset tahot. Historiallisesti sen painopiste on ollut Kaakkois-Aasiassa, mikä tekee tästä uudesta kampanjasta sen maantieteellisen kohdistuksen merkittävän laajentamisen.

Yrityksen raportissa todetaan:”Arctic Wolf Labs arvioi suurella varmuudella, että tämä kampanja johtuu UNC6384:stä, Kiinaan sidoksissa olevasta kiinalaisen kybervakoilun uhkatekijöistä ja eurooppalaisesta diplomaattisesta toimijasta.”

Vahvistettua toimintaa on havaittu Unkarissa, Belgiassa, Serbiassa, Italiassa ja Alankomaissa.

PlugX-haittaohjelman, joka tunnetaan myös nimellä Sogu tai Korplug, käyttö on vahva osoitus ryhmän alkuperästä. StrikeReady Labsin mukaan”Infosec-ydintotuus, joka usein unohdetaan, on se, että vain CN-uhkatoimijat käyttävät sogu/plugx/korplug-työkalusarjaa live-tunkeutumista varten, harvoin poikkeuksin punaiset tiimit/tutkijat, jotka leikkivät rakentajien kanssa VT:llä.”

Kuinka Shpyishware toimiiSähköposti: From/h3strong>

Spearphishing-sähköpostit käynnistävät hyökkäyksen, ja ne lähetetään suoraan diplomaattisille henkilöille. Nämä viestit sisältävät haitallisia.LNK-tiedostoja, jotka on naamioitu laillisiksi asiakirjoiksi ja joiden teemoja ovat kuten”Agenda_Meeting 26 Sep Brussels”tai”JATEC-työpaja sodanaikaisen puolustushankinnoista”. Vieheet valitaan huolellisesti niiden osuvuuden mukaan, mikä lisää onnistumisen todennäköisyyttä.

Kun uhri avaa haitallisen tiedoston, joukko komentoja suoritetaan salaisesti. Hämärtynyt PowerShell-komentosarja purkaa tar-arkiston, joka sisältää hyökkäyskomponentit.

Tässä arkiston sisällä on kolme tärkeää tiedostoa: aito, digitaalisesti allekirjoitettu Canon-tulostinapuohjelma (cnmpaui.exe), haitallinen latausohjelma (cnmpaui.dll) ja salattu hyötykuorma (cnmplog.dat). Tämän jälkeen käytetään DLL-sivulataustekniikkaa, joka auttaa haittaohjelmia välttämään havaitsemisen huijaamalla laillisen Canon-sovelluksen lataamaan haitallisen DLL:n.

Hyökkäys käyttää viime kädessä Pluar, Access access access

. kiinalaisten toimijoiden yli vuosikymmenen ajan käyttämä vakoilutyökalu. Se mahdollistaa jatkuvan pääsyn, jolloin hyökkääjät voivat suodattaa arkaluontoisia asiakirjoja, valvoa viestintää, kirjata näppäinpainalluksia ja suorittaa lisäkomentoja.

Todisteet aktiivisesta kehityksestä on selkeää haittaohjelman latausohjelmassa, jota Arctic Wolf seuraa nimellä CanonStager.

Tutkijat havaitsivat tämän komponentin kutistuvan noin 700:sta lokakuussa 40 kilotavuun streamiin 52 kilotavua. ilmaisee nopean tarkentamisen havaitsemisen välttämiseksi. Uuden haavoittuvuuden nopea integrointi korostaa ryhmän ketteryyttä.

Arctic Wolf Labs totesi:”Tämä kampanja osoittaa UNC6384:n kyvyn ottaa nopeasti käyttöön haavoittuvuus kuuden kuukauden kuluessa julkistamisesta, edistynyt sosiaalinen suunnittelu hyödyntää diplomaattisten kalentereiden ja tapahtumateemojen yksityiskohtaista tietämystä…”

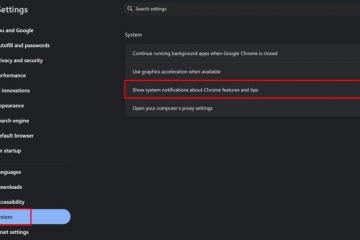

Koska Microsoftilta ei ole saatavilla virallista korjaustiedostoa, organisaatiot voivat toteuttaa omat puolustuskeinonsa. Tietoturvaasiantuntijoiden ensisijainen suositus on rajoittaa tai estää epäluotettavista tai ulkoisista lähteistä peräisin olevien Windowsin.LNK-tiedostojen käyttö. Tällainen käytäntö voi estää haitallisen koodin ensimmäisen suorittamisen.

Lisäksi verkon puolustajia kehotetaan estämään yhteydet suojausraporteissa tunnistettuun komento-ja ohjausinfrastruktuuriin, mukaan lukien verkkotunnukset, kuten racineupci[.]org ja naturadeco[.]net.

Ennakoiva uhkien metsästys cmpaui. käyttäjäprofiilihakemistot — on myös kriittinen olemassa olevien kompromissien tunnistamisessa. Kampanja korostaa korjaamattomien haavoittuvuuksien ja kansallisvaltioiden kyberuhkien jatkuvan ja kehittyvän luonteen aiheuttamia riskejä.