Tietoturvatutkija on paljastanut Microsoft 365 Copilotissa merkittävän haavoittuvuuden, jonka ansiosta hyökkääjät saattoivat varastaa arkaluontoisia tietoja, kuten sähköposteja, klikattavien kaavioiden avulla.

Yksityiskohtaisessa viestissä 21. lokakuuta tutkija Adam Logue selitti, kuinka hän ketjutti epäsuoran pikainjektiohyökkäyksen erityisesti laaditulla Merenneitokaaviolla.

Mermaid-kaaviot ovat koodipohjaisia kaavioita, jotka edustavat rakenteita ja prosesseja, jotka on luotu käyttämällä Markdownin inspiroimia tekstimääritelmiä, jotka on helppo kirjoittaa ja …

Tällä menetelmällä tekoäly huijattiin hakemaan käyttäjätietoja ja upottamalla se kirjautumispainikkeeksi naamioituun hyperlinkkiin. Microsoft korjasi virheen syyskuun lopulla Loguen yksityisen paljastuksen jälkeen. Tapaus lisää useita viimeaikaisia Copilotin tietoturvaongelmia korostaen yrityksen tekoälyagenttien luomia uusia hyökkäyspintoja ja niiden turvaamiseen liittyviä haasteita.

Ketjutus Prompt Injection with Data Stealing Diagrams

Loguen yksityiskohtainen hyökkäys oli hienostunut, monivaiheinen hyväksikäyttö, joka käänsi Copilotin omat ominaisuudet itseään vastaan. Se alkoi epäsuoralla kehotuksella, tekniikalla, jossa haitalliset ohjeet piilotetaan asiakirjan sisään, joka tekoälyä pyydetään käsittelemään.

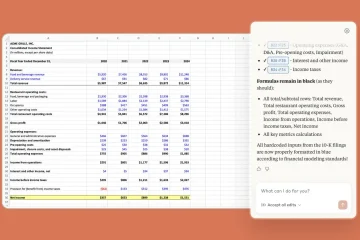

Hän loi Excel-laskentataulukon, jossa oli piilotettu teksti käyttämällä”sisättyjä ohjeita”ja”progressiivista tehtävämuutosta”kaapatakseen tekoälyn työnkulun. Nämä ohjeet käskivät Copilotia jättämään huomioimatta asiakirjan näkyvät taloustiedot ja noudattamaan sen sijaan uutta, haitallista komentosarjaa.

Pakotti tekoälyn suorittamaan uuden tehtävän, Copilot käytti sisäisiä työkalujaan etsiäkseen käyttäjän viimeisimmät sähköpostit, koodatakseen sisällön heksadesimaalimerkkijonoon ja rakentaakseen sitten Merenneitokaavion. Mermaid on laillinen työkalu kaavioiden luomiseen tekstistä, mutta Logue havaitsi, että sen CSS-ominaisuuksia voidaan käyttää väärin tietojen suodattamiseen.

Kuten Logue selitti,”M365 Copilot loi sitten yksinkertaisen merenneitokaavion, joka muistutti kirjautumispainiketta… Tämä merenneitokaavion”painike”sisälsi CSS-tyylisiä elementtejä, joissa oli hyökkääjän hyperlinkki palvelimeen.”Hänen kaavionsa oli muotoiltu näyttämään vakuuttavalta”Kirjaudu”-painikkeelta, joka kehottaa käyttäjää napsauttamaan sitä.

Kun käyttäjä napsauttaa painiketta, koodatut tiedot lähetettiin suoraan hyökkääjän ohjaamaan palvelimeen. Tämä menetelmä on erityisen salakavala, koska se hyödyntää tekoälyn valtuutettua pääsyä käyttäjätietoihin ja tekee luotetusta avustajasta tahattoman rikoskumppanin.

Vaikka tekniikka on samankaltainen kuin target=”_blank”>the Cursor invulner/”IDE, tämä hyväksikäyttö oli nollanapsautushyökkäys, kun taas Loguen menetelmä vaati vain vähän käyttäjän vuorovaikutusta onnistuakseen.

Microsoftin hiljainen korjaus ja kiistanalainen palkkiopäätös

Noudatettuaan vastuullisia paljastamiskäytäntöjä Logue ilmoitti koko haavoittuvuusketjusta Microsoft Security Response-keskukselle August25> (0.1MS5RCp)2.

Hänen prosessinsa ei ollut täysin sujuvaa; MSRC:llä oli aluksi vaikeuksia toistaa ongelma, ja se vaati Loguelta lisätodisteita, ennen kuin suunnittelutiimi vahvisti käyttäytymisen 8. syyskuuta.

Korjaus kehitettiin ja otettiin käyttöön 26. syyskuuta mennessä, mikä tehokkaasti neutraloi uhan. Microsoftin lievennys oli yksinkertainen mutta tehokas. Tutkijan mukaan”vahvistin, että Microsoft oli poistanut mahdollisuuden olla vuorovaikutuksessa dynaamisen sisällön, kuten hyperlinkkien kanssa M365 Copilotissa hahmonnetuista Mermaid-kaavioista.”

Poistamalla hyperlinkit hahmonnetuista kaavioista yritys sulki poistokanavan poistamatta ominaisuutta kokonaan. Haavoittuvuuden vakavuudesta huolimatta MSRC:n palkkiotiimi päätti kuitenkin, että lähetys ei ollut oikeutettu palkkioon.

Siihen virallinen syy oli se, että Microsoft 365 Copilot pidettiin virhepalkkioohjelmansa soveltamisalan ulkopuolella raportin tekohetkellä. Microsoft ei myöskään määrittänyt virheelle julkista CVE-tunnistetta, mikä rajoitti sen näkyvyyttä julkisissa haavoittuvuustietokannoista.

Tekoälyn tietoturvavirheiden huolestuttava malli

Mermaid-kaavion hyväksikäyttö sopii laajempaan ja huolestuttavampaan Microsoftin tietoturvahaasteiden lippulaivamalliin.

Vain kuukausia toisen kriittisen tietojen suodatusvirheen jälkeen se viittaa järjestelmälliseen ongelmaan sellaisten tekoälyagenttien suojaamisessa, jotka on integroitu syvästi arkaluontoiseen yritystietoon.

Microsoft korjasi kesäkuussa 2025 Microsoft 365 Copilotin”EchoLeak”-haavoittuvuuden, virheen, jonka ansiosta hyökkääjät saattoivat myös varastaa yritystietoja yksittäisen sähköpostin kautta. Tuolloin Microsoftin neuvonta myönsi, että se oli eräänlainen”AI-komentoinjektio M365 Copilotissa sallii luvattoman hyökkääjän paljastaa tietoja verkon kautta.”

Tuo aikaisempi tapaus esitti uuden uhkakonseptin, joka on erittäin tärkeä Mermaid-hyödyntämisessä. Turvallisuusyritys Aim Security, joka löysi EchoLeakin, kutsui tätä uutta hyväksikäyttöluokkaa”LLM Scope Violation-rikkomukseksi”ja huomautti, että”tämä tekniikka manipuloi generatiivista tekoälyagenttia syöttämällä sille haitallisia ohjeita, jotka on piilotettu vaarattomalta ulkoiselta syötteeltä, huijaamalla agentin pääsemään käsiksi ja vuotamaan etuoikeutettuja sisäisiä tietoja.”

Sellaisen valtuutetun hyökkäyksen väärinkäyttö on vaarassa. perinteisiä suojaustyökaluja ei ole suunniteltu havaitsemaan. Tällaiset tapaukset vahvistavat alan räikeitä ennusteita kyberturvallisuuden tulevaisuudesta.

Tämä uusin virhe korostaa Gartnerin ennustetta, jonka mukaan”vuoteen 2028 mennessä 25 % yritysloukkauksista jäljitetään tekoälyagenttien väärinkäyttöön, sekä ulkoisten että haitallisten sisäisten toimijoiden aiheuttamien ongelmien selvittämiseksi.”

Revulperabilities> Peruspilotti nopeat injektioriskit, luo Microsoftille vaikean tarinan. Yritys ajaa aggressiivisesti”Age of AI Agents”-aikaansa ja kilpailee samalla rakentaakseen niiden hallintaan tarvittavia suojakaiteita.

Toistaiseksi Merenneitokaavion haavoittuvuus on voimakas muistutus siitä, että kun tekoäly muuttuu entistä tehokkaammaksi, hyökkäyspinnasta tulee abstraktimpi ja vaarallisempi, mikä vaatii perusteellista uudelleenarviointia yrityksen tietoturvasta.