Con los ataques activos ya en marcha, Google ha publicado una actualización de seguridad de emergencia para Chrome para corregir una vulnerabilidad crítica de día cero en su motor JavaScript V8. La falla de alta gravedad, identificada como CVE-2025-13223, permite a atacantes remotos ejecutar código malicioso explotando la corrupción del montón en sistemas sin parches.

Descubierta por el Grupo de Análisis de Amenazas de Google, la vulnerabilidad afecta a las versiones de escritorio del navegador en Windows, macOS y Linux. Google insta a sus 2 mil millones de usuarios a instalar la versión 142.0.7444.175 inmediatamente para mitigar la amenaza.

La amenaza del día cero

Confirmando la gravedad de la situación, Google ha reconocido que”existe un exploit para CVE-2025-13223 en estado salvaje”. Esta admisión coloca a CVE-2025-13223 en la peligrosa categoría de vulnerabilidades de día cero, lo que significa que los actores de amenazas descubrieron y utilizaron la falla como arma antes de que los ingenieros de Google pudieran desarrollar una defensa.

Técnicamente, el problema reside en el motor JavaScript V8, el componente de código abierto responsable de procesar el código JavaScript en Chrome y otros navegadores basados en Chromium.

Según la Base de datos nacional de vulnerabilidades (NIST),”Type Confusion en V8 en Google Chrome anterior a 142.0.7444.175 permitía a un atacante remoto explotar potencialmente la corrupción del montón a través de una página HTML diseñada”.

Al manipular cómo maneja el motor tipos de objetos, los atacantes pueden corromper la memoria en el montón, lo que podría provocar un fallo del navegador o, lo que es más importante, la ejecución de código arbitrario fuera del entorno limitado de seguridad del navegador.

Descubrimiento y defensa de la IA

El crédito por identificar el día cero activo va al Grupo de Análisis de Amenazas (TAG) de Google, un equipo especializado que rastrea la piratería respaldada por el gobierno y las operaciones graves de delitos cibernéticos. Su informe del 12 de noviembre desencadenó el rápido desarrollo del parche lanzado esta semana.

Además de la solución de día cero, la actualización aborda una segunda vulnerabilidad de alta gravedad, CVE-2025-13224. A diferencia de la falla explotada, este error fue encontrado internamente por”Google Big Sleep”, un proyecto de investigación de vulnerabilidades asistido por IA.

Este hallazgo, descubierto el 9 de octubre, resalta la creciente utilidad de la inteligencia artificial en la auditoría de seguridad preventiva. Si bien los analistas humanos de TAG siguen siendo fundamentales para detectar amenazas activas, los sistemas automatizados como Big Sleep se están volviendo esenciales para identificar problemas complejos de seguridad de la memoria antes de que puedan ser aprovechados por los atacantes.

Implementación y mitigación

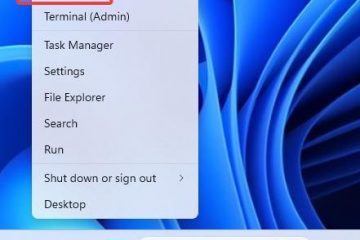

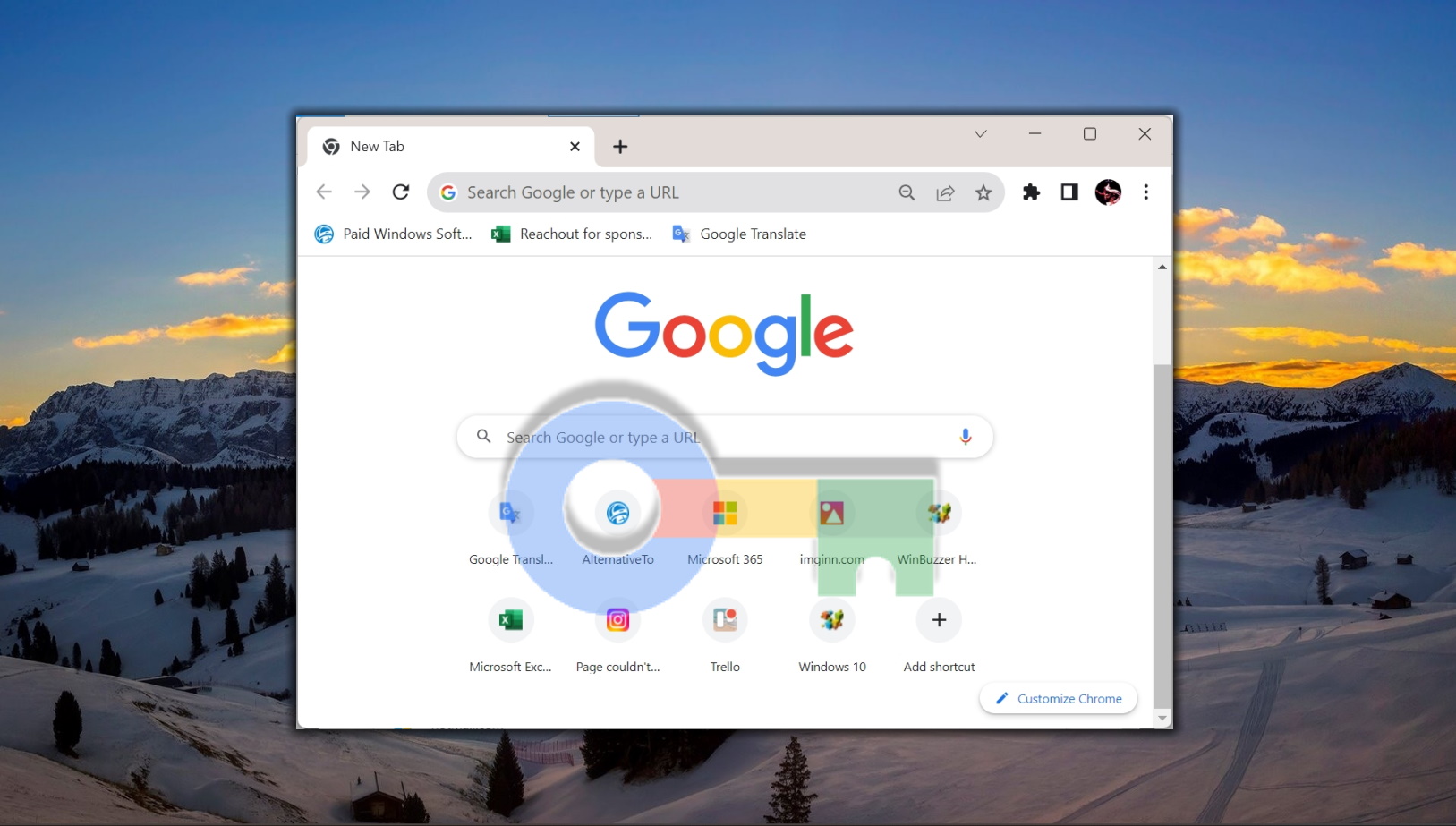

Para abordar estos riesgos, el canal estable se actualizó a la versión 142.0.7444.175/.176 para Windows y Mac, y 142.0.7444.175 para Linux. Los usuarios pueden verificar su instalación navegando al menú”Acerca de Google Chrome”, que buscará y descargará automáticamente la última versión.

Destacando la necesidad de una adopción generalizada antes de la divulgación completa, Google declaró:

“El acceso a los detalles y enlaces de los errores puede mantenerse restringido hasta que la mayoría de los usuarios se actualicen con una solución”.

Si bien las actualizaciones manuales a menudo son innecesarias para los consumidores con parches automáticos habilitados, la explotación activa de CVE-2025-13223 hace que sea prudente la verificación inmediata. Los administradores empresariales deben priorizar esta implementación en flotas administradas, ya que el motor V8 es un objetivo común para ataques sofisticados. Fundamentalmente, la protección sólo se activa después de reiniciar el navegador; simplemente descargar la actualización en segundo plano deja la vulnerabilidad expuesta en cualquier pestaña o ventana abierta.