Los grupos de piratería vinculados a rusos están explotando una vulnerabilidad crítica de día cero en la popular utilidad de compresión de archivos Winrar, poniendo en riesgo a millones de usuarios. El defecto, identificado como CVE-2025-8088, permite a los atacantes ejecutar código malicioso en el sistema de un objetivo cuando abren un archivo de archivo especialmente elaborado.

La firma de seguridad eset descubrió las exploits activas en julio de 2025, atribuyéndolos al grupo de ciberdrío romcom . El desarrollador de Winrar tiene desde entonces lanzado la versión 7.13 para parchear la vulnerabilidad . Sin embargo, la aplicación no se actualiza automáticamente, lo que requiere que los usuarios instalen manualmente la solución.

El incidente resalta el desafío de seguridad persistente: los atacantes con frecuencia capitalizan los ciclos de parcheo lentos del software ampliamente instalado. The lack of an auto-update feature in WinRAR significantly widens the window of opportunity for threat actors to succeed with their phishing campaigns.

A New Zero-Day Under Explotación activa

La vulnerabilidad fue detectada por primera vez en la naturaleza por los investigadores de ESET el 18 de julio de 2025, quienes observaron Actividad de archivo inusual que apunta a un nuevo exploit . Después de confirmar el comportamiento, revelaron responsablemente el defecto a los desarrolladores de Winrar el 24 de julio, un movimiento que provocó una respuesta rápida.

solo seis días después, el 30 de julio, se emitió una versión parcheada. La falla ahora es oficialmente rastreado en la base de datos de vulnerabilidad nacional como CVE-2025-8088 . Su descubrimiento continúa una tendencia preocupante de los problemas de seguridad en el Archiver de archivos omnipresentes, que sigue siendo un objetivo de alto valor para los ciberdelincuentes.

cómo el CVE-2025-8088 funciona con el fallas de la cadena de la ruta

en su núcleo, CVE-2025-8088 es una vulnerabilidad de directorio de la vulnerabilidad. Esta clase de defecto permite a un atacante escribir archivos en ubicaciones arbitrarias en la computadora de una víctima, sin pasar por las restricciones de seguridad estándar. El ataque comienza con un correo electrónico de phishing que contiene un archivo de archivo malicioso.

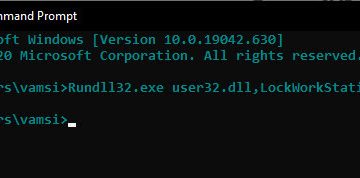

Cuando un usuario con una versión de Winrar vulnerable abre este archivo, la explotación engaña a la aplicación para extraer un ejecutable malicioso en una carpeta de sistema sensible. El objetivo principal es el Directorio de inicio de Windows, una ubicación que garantiza que los programas se ejecuten automáticamente en el inicio de sesión.

En sus notas de versión oficial, el desarrollador confirmó el mecanismo, indicando:”Al extraer un archivo, las versiones anteriores de Winrar… pueden engañarse para usar una ruta, definida en un archivo especialmente elaborado, en lugar de la ruta especificada del usuario”. Una vez que el malware se planta en la carpeta de inicio, se ejecutará automáticamente la próxima vez que el usuario inicie sesión en Windows, lo que lleva a la ejecución de código remoto y le da al control del atacante.

Los grupos de piratería rusos lideran campañas de phishing

ESET han atribuido la ola primaria de ataques de atacantes bien abrasadas a una ola de atacadas bien abrasadas bien, motivados como Russians Russian como rom. Este grupo tiene un historial de aprovechamiento de días cero para implementar posibles traseras personalizadas y robar datos. Según el investigador Peter Strýček,”estos archivos explotaron el CVE-2025-8088 para entregar puertas de comedias románticas. Romcom es un grupo alineado en Rusia”.

La sofisticación del grupo es notable. El análisis de ESET afirma:”Al explotar una vulnerabilidad previamente desconocida en el día cero en Winrar, el grupo Romcom ha demostrado que está dispuesto a invertir serios esfuerzos y recursos en sus ciberroperaciones”. Inquietamente, Romcom no está solo. La firma de seguridad rusa Bi.Zone informó que un segundo grupo, conocido como Werewolf o Goffee, también se encontró explotando CVE-2025-8088 en sus propias campañas.

Urgent Manual actualización requerida como repetición de historia

Esta no es la primera vez que Winrar ha sido en el centro de un mayor incidente de seguridad. La herramienta tiene un historial de vulnerabilidades críticas que fueron explotadas activamente en la naturaleza. En 2023, otro defecto, CVE-2023-38831, fue utilizado por piratas informáticos respaldados por el estado de Rusia y China.

Ese mismo año, un error separado, CVE-2023-40477, también permitió la ejecución de código remoto en los sistemas afectados, que requiere otro parche urgente. Estos incidentes repetidos sirven como un marcado recordatorio de los riesgos asociados con el software que no se actualiza constantemente.

El núcleo del problema es la tasa lenta de las actualizaciones manuales. Como el grupo de análisis de amenazas de Google comentó previamente sobre las exploits de Winrar,”… la explotación continua […]”destaca que las exploits por vulnerabilidades conocidas pueden ser altamente efectivas”ya que los atacantes usan tasas de parches lentos para su ventaja”. Los atacantes entienden este comportamiento del usuario y construyen campañas a su alrededor, sabiendo que un gran grupo de objetivos vulnerables persistirá durante meses.

Si Microsoft ha introducido soporte nativo para RAR y otros formatos de archivo en las compilaciones recientes de Windows 11, millones de usuarios en sistemas más antiguos o aquellos que prefieren el conjunto de funciones de WinRAR. Se recomienda encarecidamente a todos los usuarios que descarguen e instale Winrar 7.13 o más nuevos de inmediato.