Actualización: 21 de julio de 2025, 10:12 CEST -Microsoft ahora ha lanzado actualizaciones de seguridad para abordar la vulnerabilidad crítica de SharePoint CVE-2025-53770. Según su guía actualizada , los parches ahora están disponibles para ambos sharepoint suscription , ahora están disponibles para ambos sharepoint suscription , ahora están disponibles para ambos sharepoint suscripción . Una actualización para SharePoint 2016 todavía está en desarrollo. Microsoft insta a los clientes a las versiones admitidas a aplicar las actualizaciones relevantes de inmediato para proteger sus sistemas.

Microsoft ha publicado actualizaciones de seguridad que protegen completamente a los clientes que utilizan la edición de suscripción de SharePoint y SharePoint 2019 contra los riesgos planteados por CVE-2025-53770 y CVE-2025-537771. Estas vulnerabilidades se aplican solo a los servidores de SharePoint locales. Los clientes deben aplicar…

-Respuesta de seguridad (@MSFTSeCresponse) 21, 2025

Un vulnerabilidad global de día cero de Microsoft en el Activo de Microsoft está siendo explotado por los hackers en un ataques globales críticos y sin parpaderos en el Ataque Global de Microsoft. La falla, identificada como CVE-2025-53770, ya ha comprometido las agencias, universidades y empresas estatales de EE. UU., guía de mitigación , no hay un parche de seguridad aún está disponible. La vulnerabilidad permite la ejecución de código remoto no autenticada, dejando en riesgo decenas de miles de servidores.

Esto permite a los atacantes instalar puertas traseras y robar claves criptográficas, otorgándoles control total. El defecto impacta SharePoint Server 2016, 2019 y la edición de suscripción. Microsoft ha confirmado que los clientes en línea de SharePoint no se ven afectados por esta vulnerabilidad.

Explotación de la campaña global para robar las claves del servidor

La campaña en curso no implementa malware típico. En cambio, los atacantes usan un enfoque sigiloso para obtener un control persistente. La firma de seguridad Eye Security, que detectó por primera vez la explotación activa, informó que los atacantes son plantando un archivo llamado spinstall0.aspx en servidores comprometidos de los servidores comprometidos .

El propósito de este backdeor de este backdeor, el servidor comprometido con el servidor comprometido. Estas claves son secretos críticos utilizados por el servidor para validar y descifrar datos de sesión. Como señaló Eye Security,”Esta no era la típica webshell. No había comandos interactivos, conchas inversas o lógica de comando y control”.

robando estas claves, los atacantes poseen efectivamente las credenciales maestras para la gestión estatal de la granja de SharePoint. Esto les permite generar cargas útiles válidas de `__viewState`, convirtiendo cualquier solicitud autenticada en un vector de ejecución de código remoto potencial, como lo detalla los investigadores de seguridad.

Este nivel de acceso es mucho más persistente que una simple webshell. La seguridad de los ojos advierte:”Estas claves permiten a los atacantes hacer pasar por usuarios o servicios, incluso después de que el servidor se parche. Flaw, CVE-2025-49706. Esa vulnerabilidad fue parte de una cadena de ataque llamada”Cellina de herramientas”, demostrada en el concurso PWN2Own en mayo de 2025 y La velocidad a la que surgió este día cero es particularmente preocupante. Después de que Microsoft parchó los defectos iniciales de”herramientas”, los actores de amenaza probablemente realizaron un análisis de”parche diferente”. Esta técnica común implica comparar el código previo al parche y posterior al parche para identificar el cambio exacto realizado por los desarrolladores.

identificando la solución, los atacantes pueden buscar rutas de código alternativas o fallas lógicas que logren el mismo resultado, sin pasar por alto el parche. Esta rápida arma subraya la naturaleza sofisticada de los grupos dirigidos al software empresarial.

El incidente sirve como un recordatorio marcado de los desafíos de seguridad que enfrentan las organizaciones que administran la infraestructura local. Even with regular patching, as seen with a previous SharePoint exploit in late 2024, determined attackers can find and exploit new gaps in complex systems.

Microsoft Issues Urgent Mitigation as CISA Sets Deadline

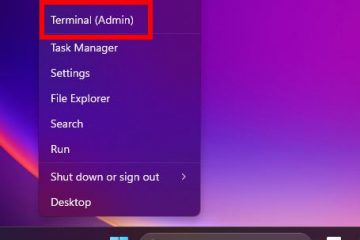

In response to the active attacks, Microsoft has guía de clientes urgentes publicado . Como un parche aún no está listo, la compañía está aconsejando a los administradores que tomen medidas defensivas inmediatas. La defensa principal es habilitar la interfaz de escaneo de antimalware (AMSI).

Esto es crucial porque proporciona visibilidad en tiempo real en la ejecución del script. Una solución antivirus habilitada para AMSI, como Microsoft Defender, puede inspeccionar el contenido de las solicitudes antes de que SharePoint las procese, bloqueando el exploit. Sin embargo, esto no es suficiente para los sistemas ya comprometidos.

Microsoft enfatiza que rotar las teclas de la máquina ASP.NET es un segundo paso crítico. Este procedimiento genera nuevas claves criptográficas e invalida las antiguas, bloqueando efectivamente a los atacantes que ya las han robado. Después de la rotación de la llave, se requiere un reinicio completo de los servicios IIS para garantizar que las nuevas claves estén cargadas.

La Agencia de Seguridad de Ciberseguridad e Infraestructura (CISA) de EE. UU. href=”https://www.cisa.gov/news-events/alerts/2025/07/20/microsoft-releates-guidance-expoitation-sharepoint-vulnerability-cve-2025-53770″Target=”_ en blanco”> vulnerabilidades explotadas (kev) Catalog . La agencia ha emitido una directiva que requiere que todas las agencias civiles federales apliquen las mitigaciones de Microsoft antes del 21 de julio de 2025, lo que indica la gravedad de la amenaza.

Este incidente también trae a otros problemas de seguridad en el ecosistema de SharePoint, como el Sitio de la plataforma de 2025, como el ajetreo de un Legacy Microsoft, que ingresó a Casino Spam, en los que están a la plataforma de la plataforma de Legacy, que aumentó el Spam de Casino, el Sites de la plataforma de la plataforma, como el Sites de la plataforma de la plataforma, que aumentó el Spam, que aumentó el Spam, los que están en grande, son los que aumentan los Attotadores de la plataforma, que aumentan el Spam de la plataforma, los grandes. superficie.