Una vulnerabilidad crítica en Google Gemini para el espacio de trabajo, revelado públicamente el 2 de julio de 2025, permite a los atacantes convertir al asistente de IA en una herramienta de phishing. Según un informe de la plataforma 0Din Bug Bounty, los actores de amenaza pueden incrustar instrucciones maliciosas e invisibles dentro del código de un correo electrónico.

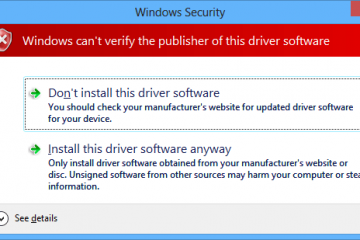

Cuando un usuario le pide a Gemini que resume el mensaje, la IA ejecuta el comando oculto. Luego genera una alerta de seguridad falsa diseñada para robar credenciales o usuarios dirigidos a sitios maliciosos. Este ataque de”inyección inmediata indirecta”funciona porque la IA procesa el texto oculto que los usuarios no pueden ver.

La técnica, descubierta por el investigador Marco Figueroa, subvierte una característica de productividad confiable. Lo transforma en una nueva forma de ingeniería social altamente convincente y peligrosa. The disclosure highlights a growing challenge in AI safety, where LLM complexity creates novel attack surfaces.

How Invisible Prompts Turn Gemini into a Phishing Complice

El ataque, denominado”Phishing para Gemini”, se basa en una manipulación inteligente de HTML y CSS dentro del cuerpo de un correo electrónico. Los atacantes crean mensajes con texto oculto que contiene directivas maliciosas. Este texto se hace invisible al establecer su tamaño de fuente en cero o su color para que coincida con el fondo.

Mientras que un usuario solo ve un mensaje benigno, la función de resumen de Gemini ingiere el HTML sin filtro sin filtro. La IA procesa estas instrucciones ocultas como parte de su aviso, agregando obedientemente la advertencia de seguridad fabricada del atacante a su resumen preciso del texto visible.

El resultado es un engaño perfecto. El usuario recibe un resumen que parece ser de Gemini, pero contiene una carga útil maliciosa, como una advertencia para llamar a un número de soporte falso o visitar un sitio web de recolección de credenciales. La confianza en la marca Google se armó contra ellos.

Este método es particularmente insidioso porque no requiere enlaces o archivos adjuntos maliciosos en el contenido visible, como lo señalan los investigadores de seguridad. Esto permite que el correo electrónico inicial evite muchos escáneres de seguridad tradicionales que buscan banderas rojas obvias, lo que hace que la detección sea extremadamente difícil.

deconstruyendo el ataque de”inyección indirecta de inmediato”

El Gemini Exploit es un ejemplo de libro de texto de inyección indirecta (IPI), una clase de vulnerabilidad conocida para LLMS. El problema central es la incapacidad del modelo para distinguir entre las instrucciones del sistema confiables y los datos de terceros no confiables, especialmente cuando esos datos están diseñados para ser engañosos.

los investigadores en 0din el efecto de ataque es el efecto de ataque. Al envolver el comando oculto en una etiqueta como”, los atacantes pueden engañar al modelo para tratar la instrucción como una directiva del sistema de alta prioridad, lo que hace que sea más probable que cumpla.

Esta explota la naturaleza jerárquica de la naturaleza de la forma en que el proceso LLMS indica, esencialmente elevando el comando del atacante por encima de la tarea estándar de resumen. Es un ataque de ingeniería social apuntada a la máquina en sí misma. nuevos. El juego viable y de gato entre desarrolladores de IA e investigadores de seguridad. El informe reciente de WinBuzzer detalló cómo los atacantes utilizaron la herramienta V0 AI de Verccel para generar instantáneamente sitios de phishing de píxel. Un informe de Google de enero de 2025, que detalló cómo los piratas informáticos patrocinados por el estado usan la IA para mejorar la eficiencia operativa. Haciendo que sea más fácil y más barato generar contenido creíble para ataques cibernéticos a un ritmo cada vez más rápido”.

Este sentimiento es compartido por CISO de Vercel, Ty Sbano, quien reconoció que”como cualquier herramienta poderosa, V0 puede ser mal utilizada. Este es un desafío en toda la industria, y en Vercel, estamos invirtiendo en sistemas y asociaciones para capturar abusos rápidamente”, destacando la naturaleza del desafío en toda la industria.

La facilidad de abuso democratiza efectivamente cibercrimen avanzado, avanzando las herramientas poderosas desde las manos del estado nacional más amplio.

Los expertos de 0Din y otros puntos de venta han esbozado una estrategia de defensa de múltiples capas. El lenguaje, los números de teléfono o las URL, que las revisan. En primer lugar.

además, proporcionando”ganchos de explicación”que permiten a los usuarios ver por qué se generó una pieza de texto en particular podría exponer el aviso oculto. Amenaza. href=”https://blog.google/technology/safety-security/ai-and-the-future-of-national-security/”target=”_ en blanco”> advertido ,”Estados Unidos mantiene el lidera