HijackLoader ha surgido como un nuevo cargador de malware que ha estado ganando terreno en los últimos meses. Su arquitectura modular lo distingue de otros cargadores de malware, lo que le permite utilizar una variedad de módulos para la inyección y ejecución de código. Esta capacidad lo ha convertido en la opción preferida para cargar varias familias de malware, incluidas Danabot, SystemBC y RedLine Stealer.

Su creciente popularidad sugiere que los actores de amenazas podrían adoptarlo cada vez más, llenando potencialmente el vacío dejado por malware como Emotet y Qakbot. Como siempre, mantenerse alerta y actualizado sobre este tipo de amenazas es crucial para mantener la ciberseguridad.

Información técnica y hallazgos clave

ThreatLabz de Zscaler observó por primera vez HijackLoader en julio de 2023. El cargador ha sido fundamental para eliminar varias familias de malware, amplificando su amenaza potencial. Una de sus características distintivas es el uso de llamadas al sistema para eludir el monitoreo de las soluciones de seguridad. También detecta procesos específicos basándose en una lista de bloqueo integrada y puede retrasar la ejecución del código en diferentes etapas.

Los módulos integrados de HijackLoader ofrecen inyección y ejecución de código flexibles, una característica que no común entre los cargadores tradicionales. El diseño modular del malware le permite ser versátil, adaptarse a diversas tareas y evadir la detección de manera más efectiva.

Cómo funciona HijackLoader

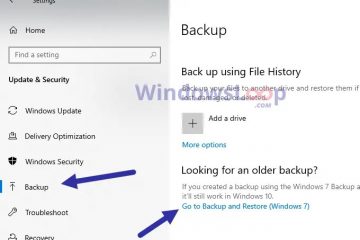

Tras la ejecución, HijackLoader se inicia mediante determinar si la carga útil final está integrada en el binario o si debe descargarse desde un servidor externo. Incluye una configuración cifrada que almacena diversa información, como hash de la API de Windows para la carga dinámica y parámetros para varias funciones de la API de Windows.

El malware emplea varias técnicas antianálisis, incluida la carga dinámica de funciones de la API de Windows mediante una técnica de hash API personalizada. También realiza una prueba de conectividad HTTP a un sitio web legítimo, como Mozilla, y retrasa la ejecución del código en diferentes etapas según la presencia de procesos específicos.

Los módulos de HijackLoader ayudan en el proceso de inyección y ejecución del código final carga útil. Estos módulos han sido identificados por ThreatLabz y cada uno tiene funcionalidades específicas. Por ejemplo, el módulo AVDATA contiene una lista de bloqueo de nombres de procesos de productos de seguridad, mientras que el módulo ESLDR ayuda con la inyección de código del shellcode de instrumentación principal.