Los ciberdelincuentes han recurrido rápidamente a una nueva técnica de evasión tras la reciente ofensiva de Microsoft contra los archivos adjuntos de correo electrónico maliciosos. Apenas unas semanas después de que Outlook comenzara a bloquear archivos de gráficos vectoriales escalables (SVG) en línea, los atacantes ahora ocultan malware dentro de los datos de píxeles de las imágenes de gráficos de red portátiles (PNG), un método conocido como esteganografía.

Los investigadores de seguridad de Huntress identificaron el cambio como parte de una campaña más amplia”ClickFix”, que utiliza ingeniería social para eludir las protecciones del navegador. Al incorporar código cifrado dentro de canales de color específicos de imágenes aparentemente inofensivas, los actores de amenazas pueden evadir las herramientas de detección estándar que escanean en busca de amenazas basadas en scripts.

A pesar de la”Operación Endgame”, una acción policial coordinada dirigida a la infraestructura de botnets a principios de este mes, la campaña sigue siendo muy activa. Los dominios activos que alojan los nuevos señuelos basados en PNG continúan distribuyendo el ladrón de información Rhadamanthys, lo que sugiere la resistencia del grupo contra los esfuerzos de eliminación.

De scripts a píxeles: el Cambio de esteganografía

Los atacantes están abandonando o complementando los scripts SVG basados en XML en favor de la esteganografía PNG basada en píxeles. Este cambio táctico se correlaciona directamente con la decisión de Microsoft en octubre de bloquear imágenes SVG en línea en Outlook para combatir el phishing.

A diferencia de los SVG, que dependen de secuencias de comandos basadas en texto que los filtros pueden identificar fácilmente, el nuevo método oculta código malicioso dentro de los datos visuales de la propia imagen.

Empleando un algoritmo personalizado, el cargador reutiliza las estructuras de datos de imágenes estándar para ocultar su carga útil. Al describir la mecánica del nuevo sistema de entrega de carga útil, Ben Folland y Anna Pham, investigadores de Huntress, explican que”el código malicioso se codifica directamente dentro de los datos de píxeles de las imágenes PNG, basándose en canales de color específicos para reconstruir y descifrar la carga útil”.

Una vez extraído, el La carga útil se descifra en la memoria, sin pasar por los mecanismos de detección basados en disco. Estas rutas de ejecución de solo memoria son particularmente efectivas contra los sistemas de detección y respuesta de endpoints (EDR), que monitorean principalmente las escrituras de archivos en el disco.

Al mantener el código malicioso efímero y volátil, los atacantes reducen significativamente la ventana para la captura forense. Destacando los desafíos forenses que plantea esta técnica, los investigadores de Huntress señalan que”un descubrimiento notable durante el análisis fue el uso de esteganografía por parte de la campaña para ocultar las etapas finales del malware dentro de una imagen”.

Finalmente, se carga reflexivamente un ensamblado.NET para inyectar la carga útil en `explorer.exe`.

La trampa’ClickFix’: Armar la confianza del usuario

Aprovechando una técnica Apodado”ClickFix”, el ataque imita un error legítimo de Windows o una pantalla de actualización. A las víctimas se les presenta una interfaz falsa de”Windows Update”que parece bloquearse o fallar. Para”solucionar”el problema, se indica a los usuarios que abran el cuadro de diálogo Ejecutar de Windows (Win+R) y peguen un comando.

Esta técnica, que evita por completo los exploits técnicos, aprovecha una laguna de baja tecnología en el comportamiento del usuario. Al subrayar la baja barrera de entrada para este exploit, los investigadores de Huntress destacan la simplicidad de este enfoque.

El JavaScript incrustado en la página del señuelo llena automáticamente el portapapeles con el comando malicioso. Estas tácticas eluden los controles de seguridad del navegador como SmartScreen, que normalmente señala descargas maliciosas pero no la ejecución manual de comandos.

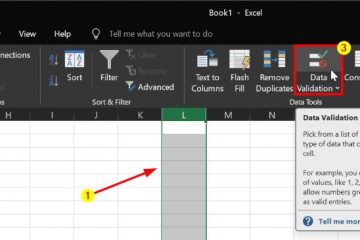

Para mitigar este vector específico, los administradores pueden desactivar el cuadro Ejecutar a través de la modificación del registro usando el siguiente comando:

reg add”HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer”/v NoRun/t REG_DWORD/d 1/f

La dependencia de la entrada manual del usuario marca esto como un exploit”centrado en el ser humano”en lugar de una vulnerabilidad técnica en Windows.

Avería técnica: dentro del cargador

Al iniciar la infección, un `mshta.exe` El comando se ejecuta a través del cuadro Ejecutar. Este comando recupera un archivo HTA remoto, que luego ejecuta un script de PowerShell. Tras la ejecución, el script descifra y carga un ensamblado.NET directamente en la memoria. El análisis técnico de Huntress detalla el proceso de carga posterior:

“El ensamblado.NET de tercera etapa actúa como un cargador para la cuarta etapa, que se almacena como shellcode usando esteganografía dentro de un archivo PNG cifrado incrustado”.

“El código C# para facilitar la inyección de shellcode también se almacena cifrado dentro del propio ensamblado.NET y se compila en otro ensamblado.NET, que se carga de forma reflexiva en tiempo de ejecución”.

Donut, una herramienta de generación de código shell, ejecuta la carga útil final (Rhadamanthys o LummaC2).

El análisis revela el uso de código”trampolín”con miles de llamadas a funciones vacías para frustrar los esfuerzos de ingeniería inversa. La carga reflectante garantiza que el malware funcione casi por completo en la memoria, dejando mínimos rastros forenses en el disco.

Resiliencia contra la’Operación Endgame’

A pesar de las notorias eliminaciones de la Operación Endgame en A mediados de noviembre, la campaña sigue activa. Los investigadores de Huntress confirmaron que varios dominios que alojan el señuelo de Windows Update todavía están operativos.

A pesar de las eliminaciones coordinadas, los actores de amenazas han mantenido un punto de apoyo funcional. Al confirmar la supervivencia de la infraestructura, Ben Folland y Anna Pham observan que”a partir del 19 de noviembre, múltiples dominios activos… continúan alojando la página Windows Update Lure asociada con la campaña Rhadamanthys”.

Datos recientes de ESET indican una Aumento del 500 % en los ataques ClickFix en el cuarto trimestre de 2025, lo que sugiere que la táctica está ganando popularidad entre los ciberdelincuentes. La descentralización permite que la infraestructura de la botnet resista los intentos de eliminación centralizada.

Tal persistencia muestra las limitaciones de las acciones policiales contra las redes modernas y distribuidas de malware. El cambio rápido, de SVG a PNG y de un servidor C2 a otro, demuestra una gran agilidad operativa.