Un estándar abierto en un ecosistema competitivo y colaborativo

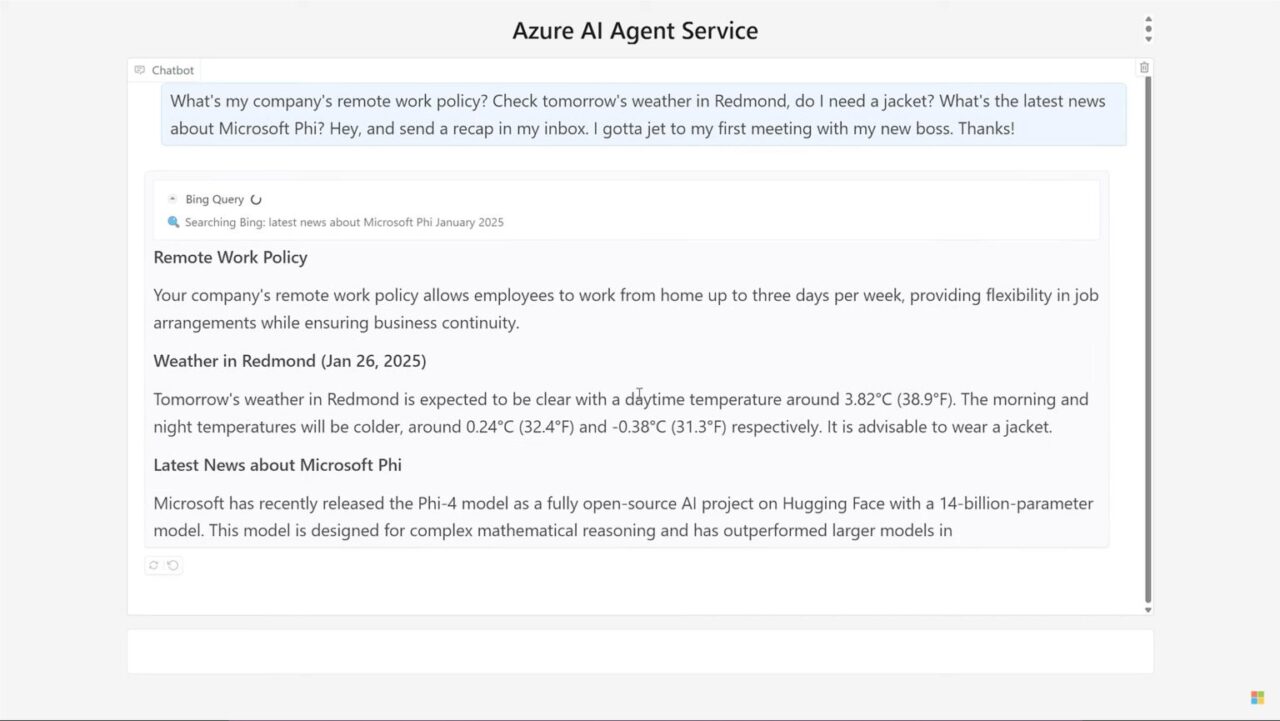

La entusiasta adopción de MCP de Microsoft de MCP es una piedra angular de su estrategia más amplia para fomentar una”web agente abierta”. Esta ambiciosa visión, articulada por el CEO Satya Nadella en la conferencia Build 2025, imagina un futuro en el que los agentes inteligentes pueden interactuar de manera segura y autónoma a través de Internet.

Para acelerar esta visión, Microsoft ha participado en una asociación formal con antrópico. El objetivo es defender a MCP como un estándar de primera clase en toda su cartera de productos, incrustándolo profundamente en Azure, GitHub, Copilot Studio e incluso el sistema operativo Windows 11.

Esta postura colaborativa es particularmente notable en un mercado ferozmente competitivo. Microsoft no está solo en el reconocimiento del potencial transformador de MCP. Google está integrando activamente el protocolo en sus ofertas en la nube a través del Vertex AI Agent Builder y sus kits de desarrollo asociados.

De manera similar, Amazon Web Services está permitiendo conexiones MCP para sus modelos de IA a través de agentes de roca madre de Amazon. AWS también ha contribuido al ecosistema al liberar su propio conjunto de servidores MCP de código abierto para varios servicios de AWS, consolidando aún más el papel del protocolo como un estándar de la industria.

Esta convergencia en toda la industria es un desarrollo crucial. Como observó el CEO de Google Deepmind, Demis Hassabis,”MCP es un buen protocolo y se está convirtiendo rápidamente en un estándar abierto para la era de AI Agentic”. Esta base compartida permite a los desarrolladores construir sistemas de agente de plataforma multiplataforma más sofisticados que no están bloqueados en el ecosistema patentado de un solo proveedor, fomentando la innovación y evitando el bloqueo de los proveedores.

un protocolo compartido con fallas de seguridad compartidas compartidas

Sin embargo, este rápido y widesshandization tiene una estandarización de nuevo y oscuro, es una nueva estandarización, es una nueva estandaridad, es una nueva estandarización de la nueva estandarización, es una nueva estandarización, es una nueva estandaria, es una nueva estandarización de la nueva estandarización, ha creado una nueva estandarización, es una nueva estandarización, es una nueva estandarización, es una nueva estandarización, es una nueva estandarización, es una nueva estandarización de nuevo. Superficie de ataque frágil para toda la industria de IA. Una advertencia marcada se produjo en un informe de julio de 2025 de la firma de ciberseguridad Backslash Security, que reveló que el protocolo está plagado de vulnerabilidades críticas.

El análisis de la firma de miles de servidores MCP disponibles públicamente descubrió que un número sorprendente estaba peligrosamente mal configiado. El informe detalló dos fallas principales que, cuando están presentes en el mismo servidor, crean lo que los investigadores llamaron una”combinación tóxica crítica”que podría conducir a la adquisición completa del sistema.

el primero, que denominaron”vecino”, implica que los servidores MCP están atados por todas las interfaces de la red (0.0.0.0). Este error simple pero crítico los hace accesibles para cualquier usuario en la misma red local, desde un compañero de trabajo en una oficina compartida hasta un actor malicioso en Wi-Fi público.

La segunda vulnerabilidad principal es la inyección de OS, que proviene de los desarrolladores que no logran desinfectar adecuadamente las entradas pasadas del agente al Sistema del huésped. La seguridad de Back-Staflash emitió una advertencia grave sobre las posibles consecuencias, afirmando que”el servidor MCP puede acceder al host que ejecuta el MCP y potencialmente permite a un usuario remoto controlar su sistema operativo”. Un atacante podría potencialmente tomar el control total.

Estos hallazgos amplifican las alarmas anteriores. En mayo, la firma de seguridad invariante Labs descubrió un defecto crítico en un popular servidor MCP proporcionado por GitHub. Apodado el”flujo de agente tóxico”, el exploit podría engañar a un agente para que filtre los datos del repositorio privado alimentándole instrucciones maliciosas.

El analista de tecnología Simon Willison analizó la explotación, llamando a la situación”una trifecta letal para la inyección rápida: el agente de IA tiene acceso a datos privados, está expuesto a instrucciones maliciosas y una lata de información sobre el exfiltrado”.”El problema central es que los agentes a menudo están diseñados para operar en datos externos no confiables, creando un desafío de seguridad fundamental con el que la industria todavía está lidiando.

La raza de la industria por la capacidad de agente parece haber superado el desarrollo de marcos de seguridad sólidos para gobernar estas nuevas herramientas poderosas. En respuesta a sus hallazgos, BackShash ha lanzado un centro de seguridad de servidor MCP público para ayudar a los desarrolladores a examinar las herramientas y evaluar los riesgos antes de la integración.

Para Microsoft y sus competidores, el desafío ahora es claro. Deben trabajar en colaboración para asegurar esta capa de protocolo fundamental antes de que la prometedora”edad de los agentes de IA”se convierta en una era de violaciones generalizadas de seguridad impulsadas por la IA. El futuro de la red de agente abierto depende de ella.