El grupo de ransomware de niebla ha intensificado drásticamente sus métodos, armando el software legítimo de monitoreo de empleados en un ataque sofisticado que difumina la línea entre la extorsión financiera y el espionaje a nivel estatal.

En una campaña de mayo contra una institución financiera en Asia, el grupo implementó no solo la red de los dos semanas para la red de los dos semanas, sino también un conjunto de herramientas inusuales diseñadas para una variedad a largo plazo, que se remon El cifrado y el establecimiento de la persistencia incluso después de que se hizo la demanda de rescate, una táctica que los analistas de ciberseguridad, según los analistas de ciberseguridad, apunta hacia un motivo más profundo y alarmante que el dinero solo.

Esta evolución estratégica indica una amenaza significativa para las empresas, donde las aplicaciones internas confiables se convierten en plataformas encubiertas. Según un análisis detallado del equipo de cazadores de amenazas de Symantec, los operadores de Fog utilizaron la herramienta de monitoreo de empleados Syteca para realizar Reconocimiento, un método que permite a los atacantes capturar pulsaciones de pulsaciones y actividades de pantalla sin desencadenar alertas de seguridad convencionales.

Este enfoque de”vivir fuera de la tierra”, combinado con la decisión del grupo de mantener el acceso posterior a Profundo, transformando el cálculo defensivo para las organizaciones en todo el mundo. El peligro ya no se trata solo de que los datos sean rehenes, sino de la integridad de todo el entorno corporativo que se compromete al espionaje. Como Akhil Mittal, gerente senior de Black Duck, señaló:”El verdadero peligro en este caso no es la nota de rescate: así es como la niebla convierte un simple registro de pantalla en una cámara oculta”.

El incidente revela que el reproductor de ransianios está siendo reescritado, obligando a los equipos de seguridad a enfrentar la posibilidad de que las herramientas que usan para usar sus propios empleados puedan ser utilizados por sus propios empleados que sean sus propios empleados que sean sus propios empleados que se pueden usar por sus propios empleados que usan por sus propios empleados que usan por sus propios empleados que usan sus propios empleados, por lo que se puede utilizar, lo que está siendo rehacido por todos sus propios empleados, por lo que se puede usar todas sus propios empleados para que sean sus propios empleados para que sean sus propios empleados, por lo que usan sus propios empleados, por lo que se puede usar. Move.

De la extorsión al espionaje: una nueva raza de ransomware

Tradicionalmente, los ataques de ransomware tienen un ciclo de vida claro, aunque destructivo,: infiltrado, cifrado, pago de demanda y salida. Las acciones recientes del grupo de niebla desafían este modelo. Al establecer una posición persistente en la red de la víctima días después de implementar ransomware, los atacantes indicaron un interés continuo en la organización comprometida. Investigadores de Symantec, en su Informe sobre el ataque , encontró que este comportamiento es muy atípico para una operación de ransomware, concluyendo que podría ser un decodía para la espión. Los atacantes incluso crearon un servicio específico llamado SecurityHealthiron para garantizar su acceso continuo.

Esta mentalidad de”ocupantes ilegales”es una característica emergente de los grupos avanzados de delitos cibernéticos. Este enfoque transforma a los atacantes de simples ladrones en lo que el Dr. algunos expertos en ciberseguridad ahora llaman”ocupantes ilegales”. Los actores de amenaza permanecen callados en una red no para un pago inmediato, sino para evaluar el valor a largo plazo de una víctima, donde el rescate inicial puede volverse secundario al valor a largo plazo del acceso. Este enfoque cambia fundamentalmente la naturaleza de la amenaza, moviéndola de una crisis financiera única a una preocupación persistente de seguridad nacional.

Vivir fuera de la tierra: cuando las herramientas confiables se vuelven maliciosas

La arma de la arma del software legítimo es central para esta nueva paradigma de ataque. Abusando aplicaciones de confianza como syteca , los atacantes pueden operar sin ser detectados dentro de una red, ya que su actividad combina con tareas administrativas normales. Este enfoque de”vivir fuera de la tierra”se está convirtiendo en la norma, según a treyd, treyd, ciso, ciso, ciso, ciso, Ciso Bugcrowd.

Explicó que los atacantes prefieren usar software existente y aprobado porque les ayuda a evitar crear”más ruido en los registros”y reduce la”probabilidad de detección”que viene con la introducción de un nuevo malware. En el ataque de niebla, los operadores utilizaron una colección de herramientas de pruebas de penetración de código abierto que rara vez se ven en campañas de ransomware, incluida GC2, que utiliza hojas de Google para comando y control, y el source-source alternativo c2

La puerta principal digital: cómo los atacantes entran

el punto de entrada inicial para estos ataques sofisticados a menudo se basa en ingeniería social inteligente. En los ataques que involucran a Kickidler, los operadores usaron envenenamiento de optimización de motores de búsqueda (SEO) para promover sitios web maliciosos que se hicieron pasar por páginas de descarga para utilidades legítimas de TI como rvTools .

Un administrador desprevenido descargando la herramienta recibiría un instalador troyano que implementó

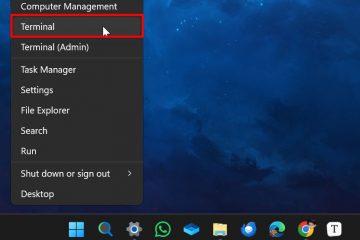

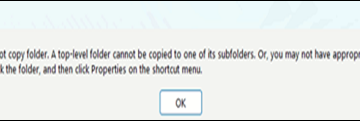

Este vector de ataque continúa evolucionando. Los atacantes están utilizando anuncios de Google para dirigir a los usuarios que buscan un software popular a sitios maliciosos que distribuyen el troyano de banca IceDid. While the Fog ransomware was previously known to exploit critical software vulnerabilities, such as a flaw in Veeam Backup y servidores de replicación , la creciente dependencia del envenenamiento de SEO y la ingeniería social muestra un enfoque persistente en explotar el elemento humano. El abuso del software de monitoreo de empleados por los piratas informáticos destaca los riesgos inherentes de la tecnología en sí. Incluso cuando no se arman activamente, estas herramientas crean un tesoro centralizado de datos confidenciales que presenta un objetivo tentador. Una filtración en abril subrayó este riesgo al monitorear la aplicación WorkComposer compartió más de 21 millones de capturas de pantalla de los empleados de un servidor en la nube mal configurado en línea. Los datos expuestos incluyeron documentos internos, comunicaciones y contraseñas potencialmente visibles. Este incidente expone una brecha crítica de responsabilidad civil en la industria del software de vigilancia. Según un abogado de personal de la Fundación Electrónica de la Frontera, Eva Galperin notado que mientras estas herramientas crean una”repitinada de masas y centralizadas de datos sensitivos”, sus términos de servicio a menudo acto de acto como”acto de”proveedores”.” Esto significa efectivamente que las empresas están comprando un sistema de vigilancia mientras”sin saberlo se autoguacen contra una falla catastrófica”. Esto coloca a las empresas en una posición precaria, donde las herramientas que implementan para el seguimiento de la productividad introducen vulnerabilidades significativas, y a menudo sin seguro, de seguridad y privacidad. La convergencia de estas tendencias: tácticas de aficionamiento adoptadas por delincuentes, la arma de la arma del software confiable y el riesgo inherente de la tecnología de la vigilancia: el desafío de la formación de los pilas. Indicador claro de que el panorama cibernético está cambiando, lo que obliga a las organizaciones a mirar más allá de las defensas tradicionales y cuestionar la seguridad de las herramientas que usan para administrar su negocio. Defender contra un adversario que parece un administrador y utiliza un software aprobado requiere un nuevo nivel de vigilancia y una comprensión más profunda de una amenaza que ya no está solo en las puertas, sino que ya está dentro. Una espada de doble filo: los peligros de la monitorización del lugar de trabajo