Las operaciones sofisticadas de ransomware están explotando el software legítimo de monitoreo de empleados Kickidler, transformándolo de una herramienta de supervisión del lugar de trabajo en una plataforma de espionaje potente para la infiltración de red profunda y el robo de credenciales.

Este abuso permite a los atacantes rastrear meticulosamente la actividad de los usuarios, capturar pulsaciones de teclas, registrar acciones de la pantalla y, en última instancia, cosechar información confidencial crítica para aumentar sus ataques, particularmente contra los valiosos entornos de ESXi VMware. The findings, corroborated by multiple security news outlets in early May 2025, underscore a dangerous trend where trusted internal tools are subverted to bypass security measures.

Fake Download Sites Spread Trojanized Versions of Kickidler

The pathway into corporate networks often begins with a deceptive tactic targeting IT administrators: Search Engine Optimization (SEO) envenenamiento. Los atacantes crean sitios web maliciosos, como el sitio de descarga falso de RVTools, y los promocionan en los resultados del motor de búsqueda.

Un administrador desprevenido descargando lo que parece ser una utilidad de administración de TI legítima como rvtools en su lugar recibe una versión de toJanized. Este instalador malicioso típicamente implementa Smokedham PowerShell.net Backdoor , que posteriormente instala Kickidler. Este método es particularmente insidioso, ya que aprovecha los altos privilegios a menudo asociados con las cuentas del administrador.

El valor estratégico de Kickidler para estos actores de amenaza es significativo. Varonis explicó que el software permite a los atacantes superar defensas como la autenticación del sistema de respaldo desacoplado:

“Kickidler aborda este problema capturando pulsaciones de teclas y páginas web de la estación de trabajo de un administrador. Esto permite a los atacantes identificar copias de seguridad en la nube fuera del sitio y obtener las contraseñas necesarias para acceder a ellos. Esto se hace sin volcar la memoria u otro táctico de alto riesgo de alto riesgo. detectado.”

Esta capacidad se logra sin recurrir a métodos más fácilmente detectables como el vertido de memoria. El objetivo final es con frecuencia el cifrado de infraestructura crítica, lo que lleva a una interrupción operativa generalizada y demandas financieras sustanciales.

Los atacantes explotan herramientas legítimas para el acceso a la red profunda

La mecánica detallada de estos ataques, como lo describe

El movimiento lateral a través de la red de la víctima se realiza utilizando herramientas de TI comunes como el protocolo de escritorio remoto (RDP) y psexec . En algunos casos, los atacantes han implementado Kitty , una bifurcación del cliente SSH de Pastty, para establecer túneles reverse de RDP sobre SSH a su infraestructura de EC2, con frecuencia en masa maliciosa sobre el tráfico malicioso de Evade. También se ha observado la persistencia o mecanismo de comando y control (C2), software de monitoreo y gestión remota (RMM) como Anydesk. La exfiltración de datos es un paso clave antes del cifrado; En el estudio de caso de Varonis, los atacantes usaron winscp Para robar casi un terabyte de datos. Las características legítimas de Kickidler, utilizadas por más de 5,000 organizaciones de acuerdo con su desarrollador , son retorcidos para una reconocimiento sigiloso. href=”https://www.synacktiv.com/en/publications/case-study-how-hunters-international-and-friends-target-your-hypervisors”target=”_ blank”> la investigación de Synacktiv, notablemente publicado anteriormente el 5 de marzo, 2025

detendría las máquinas virtuales, encriptaría sus archivos (dirigiendo extensiones como.vmx,.vmdk,.vmsn) e intentaría sobrevisar sobrevistar el espacio de disco gratuito para atravesar la recuperación. Inusualmente, este encriptador ESXi específico no dejó una nota de rescate en los sistemas afectados.

Los peligros más amplios del software de monitoreo y las posturas defensivas

La explotación maliciosa de Kickidler se produce contra un telón de fondo de preocupaciones más amplias con respecto a las tecnologías de vigilancia laboral. Si bien los incidentes actuales implican la arma activa por parte de los actores de amenaza externa, los riesgos inherentes del software de monitoreo se destacaron en una fuga accidental con respecto a la aplicación de compositor de trabajo.

Ese caso implicó la exposición accidental de más de 21 millones de capturas de pantalla de los empleados debido a un cubo de Amazon S3 inadecuado: un recordatorio de los datos sensitivos de los datos sensibles, incluso sin la interferencia de los empleados maliciosos. WorkComposer’s Own Términos y condiciones El intento de renunciar a la responsabilidad por dichas infracciones de seguridad de Internet. A Asesorario conjunto de CISA, la NSA y MS-isac en enero de 2023 especificadamente advicilizados de los ataques. Instalación del software de escritorio remoto portátil.

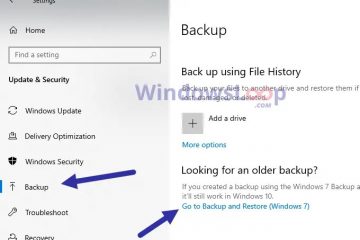

Para combatir estas amenazas en evolución, los expertos en seguridad abogan por un multicapa “Defensa en profundidad” en el enfoque. Las recomendaciones clave incluyen auditorías integrales de todas las herramientas de acceso remoto, la implementación de controles de aplicaciones estrictos para evitar la ejecución del software RMM no autorizado, la aplicación de políticas que exigen solo soluciones de acceso remoto aprobadas (como VPN o VDIS), y el bloqueo proactivo de las conexiones incursiones y salientes en los puertos RMM comunes y las protocolas a menos que se requieran explícitamente las operaciones legítimas.

varonis, por ejemplo, enfatiza la importancia de asegurar todos Siete capas de ciberseguridad , desde el elemento humano hasta la infraestructura de datos críticos.