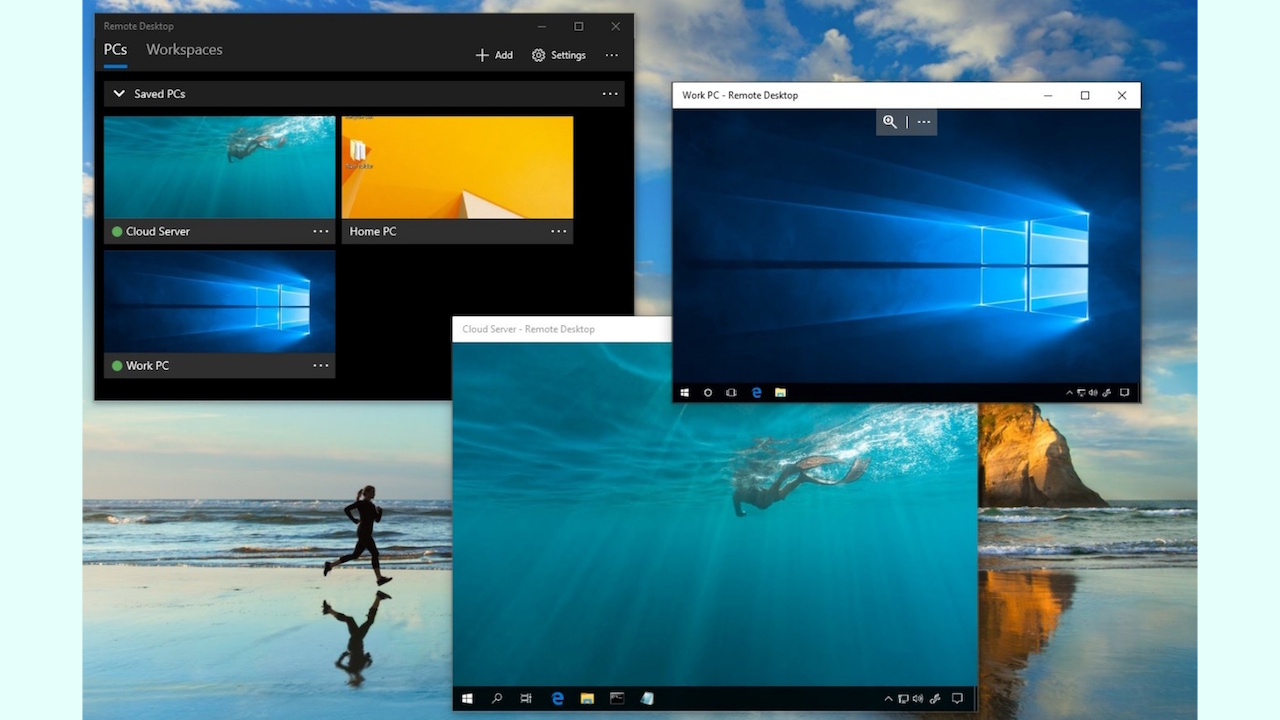

Cambiar la contraseña de su cuenta de Microsoft o Azure podría no asegurar su PC de Windows desde el acceso remoto tan completamente como era de esperar. Un comportamiento peculiar dentro de Windows ’ Protocolo de escritorio remoto (RDP) : la tecnología que permite a los usuarios controlar una PC de forma remota, significa que incluso después de haber actualizado sus credenciales, y Old, y que se revela a menudo, lo que puede registrarse a los usuarios de la PC. su máquina de forma remota.

La raíz del problema radica en cómo Windows maneja la autenticación para sesiones RDP vinculadas a cuentas de Microsoft o Azure. After successfully verifying credentials online the first time, Windows stores a cryptographically secured copy locally.

For many subsequent RDP login attempts, the system checks the entered Contraseña contra este caché local. Si coincide con una credencial en caché previamente válida, incluso una que desde entonces se ha revocado en línea, se otorga el acceso, elude efectivamente de las verificaciones de contraseñas actuales, las indicaciones de autenticación de múltiples factores y otras políticas de acceso basadas en la nube.

una cuestión de confianza y seguridad

Investigador de seguridad independiente que daniel Wade Renovado a esta atención a la atención de la atención de la renovación de Microsty a este renovado a la renovación de Microsty a la atención de Microst por el Informador de Micros. Centro de respuesta a principios de abril. Wade destacó que las contraseñas antiguas podrían permanecer funcionales indefinidamente para el acceso RDP, potencialmente incluso desde dispositivos completamente nuevos que se conectan de forma remota, sin generar ninguna advertencia del software de seguridad estándar.

caracterizó la situación de manera clara:”Esto no es solo un error. Es un desglose de confianza”. Wade enfatizó la expectativa universal de que un cambio de contraseña invalida inmediatamente la vieja credencial.”La gente confía en que cambiar su contraseña cortará el acceso no autorizado… es lo primero que alguien hace después de sospechar compromisos”, escribió, y agregó:”¿El resultado? Millones de usuarios, en casa, en pequeñas empresas, o las configuraciones de trabajo híbridas, sin saberlo con riesgo”. Wade advirtió que esto crea una”puerta trasera remota y silenciosa en cualquier sistema donde la contraseña se almacenó en caché”.

La posición y la respuesta de Microsoft

La explicación oficial de Microsoft se centra en la usabilidad durante los cortes de red. La compañía declaró que el mecanismo de almacenamiento en caché local es”una decisión de diseño para garantizar que al menos una cuenta de usuario siempre tenga la capacidad de iniciar sesión sin importar cuánto tiempo haya estado fuera de línea”. Debido a que considera esto como funcionalidad prevista, Microsoft informó a Wade que no cumple con la barra para una vulnerabilidad de seguridad.

La compañía también reveló que el problema había sido reportado previamente, afirmando:”Hemos determinado que este es un problema que ya nos ha sido informado por otro investigador en agosto de 2023, por lo que este caso no es elegible para un premio bounty”. Si bien se consideró inicialmente un cambio de código, finalmente se rechazó debido a las preocupaciones de que”podría romper la compatibilidad con la funcionalidad utilizada por muchas aplicaciones”.

vistas de expertos y mitigación limitada

Los profesionales de la seguridad ven esta justificación con preocupación. Will Dormann, un analista senior de vulnerabilidad en el análisis, dijo a ARS Technica:”No tiene sentido desde una perspectiva de seguridad… Si soy un sysadmin, esperaría que en el momento en que cambie la contraseña de una cuenta, entonces las credenciales viejas de la cuenta no se pueden usar en ningún lugar. Pero este no es el caso”. Un atacante, aunque bloqueado de la cuenta en línea después de un reinicio de la contraseña, podría retener el acceso persistente de RDP a la máquina Windows del usuario utilizando la contraseña antigua y comprometida.

Después del informe de Wade, Microsoft actualizó su