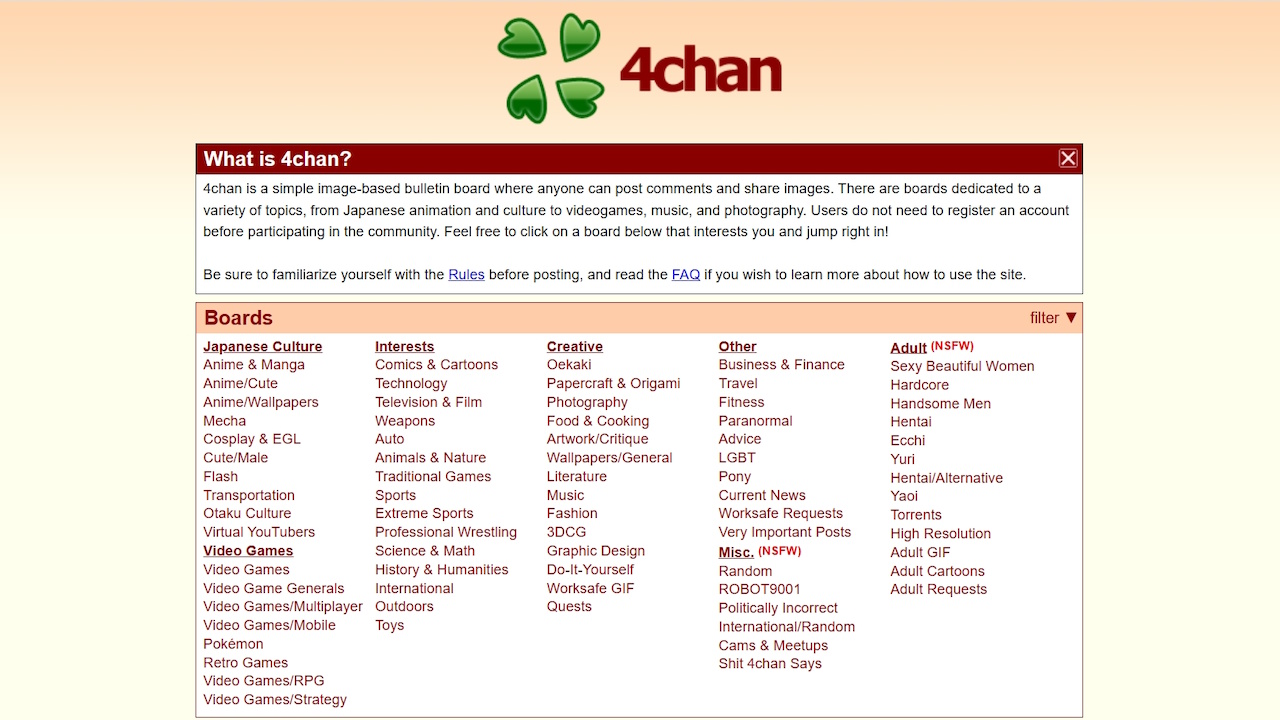

Después de desaparecer durante diez días después de una gran violación de seguridad, 4chan volvió a la vida el 25 de abril. El regreso del infame ImageBoard llegó con una explicación oficial para la interrupción: una falla”catastrófica”arraigada en el mantenimiento técnico largo y despegado y agravado por las presiones financieras, lo que permite a los atacantes explotar el software muy desactualizado. Como consecuencia directa de las vulnerabilidades expuestas, el sitio confirmó la eliminación permanente de su placa/f/(flash).

Explotación de infraestructura obsoleta

La intrusión, que comenzó el 14 de abril, involucraba un hacker utilizando una dirección IP del Reino Unido que aprovecha exitosamente un interpripador de la fantaseta antigua (informes un Versión de 2012 ) a través de PDF manipulados.

GhostScript es un conjunto de software común para procesar archivos PostScript y PDF, a menudo utilizados por los sitios web para generar vistas previas de imágenes; ejecutar una versión tan antigua presenta riesgos de seguridad sustanciales.

Este vector de explotación, potencialmente combinado con versiones de PHP desactualizadas, Funciones de mysql deprimadas , y un sistema operativo de mysql deprimido en blanco”> href=”https://www.freebsd.org/security/unsupported/”target=”_ en blanco”> desde 2016 , otorgó a los atacantes acceso profundo, incluido el acceso de shell o el control de línea directa.

Esto no fue un gran éxito; Un individuo denominado”chud”supuestamente reclamado en el rival soyjak.party Forum: un sitio poblado por usuarios de 4chan’s prohibido/qa/board y potencialmente motivado por las tensiones de intermediarios relacionadas para haber mantenido acceso durante más de un año. Nishimura. Este incidente sigue problemas de seguridad anteriores, incluido un truco de 2014 que involucra credenciales moderador comprometidas.

años de tensión financiera y estancamiento

en una publicación de blog notablemente sincera titulada” todavía de pie “Publicado el 26 de abril, 4Chan Management admitió que el problema central no estaba actualizando los sistemas operativos antiguos y codifica”.

. Disponible para actualizar nuestro código e infraestructura”y estar”hambriento de dinero durante años por anunciantes, proveedores de pagos y proveedores de servicios que habían sucumbido a campañas de presión externas”como razones subyacentes.

Esta situación hace eco de las declaraciones públicas del propietario del propietario de Nishimura que datan de años atrás; Una publicación de blog de 2016 titulada “invierno está llegando” Las dificultades financieras del sitio, con el estado de Nishimura,”Fallé. Siento sinceramente”.

. He estado funcionando con servidores envejecidos comprados de segunda mano por el fundador Christopher Poole hasta que finalmente se adquirió un nuevo hardware a mediados de 2024, un proceso obstaculizado por fondos escasos y vendedores desconfían de la reputación del sitio. La migración a esta nueva infraestructura todavía estaba incompleta cuando ocurrió la violación.

datos del moderador filtrados, la placa flash eliminada

Los atacantes exfiltraron cantidades significativas de datos, incluidas las tablas de código fuente y bases de datos que contienen información moderadora. El investigador de seguridad cibernética Kevin Beaumont evaluó el daño para el registro como un”bastante completo [compromiso] que incluye bases de datos SQL, acceso de origen y shell”.

Informes, incluido uno de Hackead”/HACHEATE

mientras que los informes iniciales mencionaron los rumores de correos electrónicos de.gov, especulando sobre la naturaleza del sitio, el investigador Jared Holt posterior a la fuente de esta fuente específica para la reclamación específica fue”. La fuga plantea graves riesgos para los voluntarios afectados; Neringa Macijauskaitė de CyberNews destacó el potencial de doxxing, acoso dirigido y ataques de seguimiento si las contraseñas se reutilizaban en otro lugar. Un moderador anónimo de 4chan aparentemente confirmó a TechCrunch durante la interrupción de que los datos del moderador filtrado parecían”todos reales”.

Resiliencia en medio de controversia

Durante el tiempo de inactividad, el servidor incumplido fue descombsado y reemplazado, con un sistema operativo actualizado y software instalado. Las cargas PDF se suspenden temporalmente. La víctima más permanente es la junta/f/; 4Chan declaró que”no hay una forma realista de evitar exploits similares usando archivos.swf”.