Casi un millón de dispositivos se han visto comprometidos en una campaña global de malware que usó mal a Github como plataforma de distribución, según Microsoft.

Los atacantes redirigieron a los usuarios de sitios web de transmisión ilegales a los apositorios de Github maliciosos, aprovechando la credibilidad de la plataforma para distribuir cargas perpetuosas.

The campaign, which began in December 2024, operated by exposing visitors to illegal streaming platforms to deceptive s.

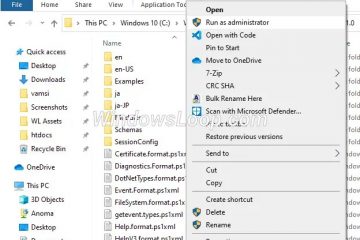

These malicious ads rerouted users through multiple intermediary Páginas antes de aterrizarlas en repositorios de GitHub alojando archivos peligrosos. Al explotar el estado confiable de GitHub, los atacantes aumentaron la probabilidad de que las víctimas descargaran y ejecutaran el malware.

Según Microsoft, las cargas útiles iniciales desencadenaron una cadena de ataque de varias etapas que involucra el reconocimiento del sistema, la recopilación de datos y el despliegue de tipos de malware adicionales, como los troyanos de acceso remoto (ratas) y las informaciones. información, incluidas las credenciales de inicio de sesión, las cookies y las contraseñas almacenadas.

La campaña ha afectado a casi un millón de dispositivos en todo el mundo, con sistemas comprometidos que van desde dispositivos de consumo individuales hasta redes organizacionales. El objetivo principal del malware era el robo de datos, lo que representa serios riesgos para la privacidad del usuario y la seguridad organizacional.

Microsoft inició medidas de mitigación, pero el alcance del ataque ilustra los desafíos en la obtención de plataformas abiertas como GitHub, donde las señales de confianza se pueden manipular para obtener ganancias maliciosas. es la culminación de una serie de incidentes de seguridad dirigidos a GitHub durante el año pasado.

En marzo de 2024, los atacantes comprometieron más de 100,000 repositorios al clonar proyectos legítimos, inyectar malware y volver a cargar estos como billetes bajo nombres engañosos. Esta estrategia dificultó a los desarrolladores distinguir entre repositorios legítimos y maliciosos, aumentando el riesgo de integración no intencional de malware.

En abril de 2024, los cibercriminales habían centrado su atención en las características de comentarios de Github, incorporando enlaces disgustados por malware dentro de los comentarios. Estos enlaces fueron diseñados para parecerse al contenido legítimo del repositorio, lo que complica aún más la detección y eliminación. Microsoft tomó medidas para eliminar los comentarios maliciosos, pero señaló la dificultad de erradicar completamente las tácticas tan sofisticadas.

En julio de 2024, el grupo de amenazas de Stargazer Goblin aumentó los ataques al secuestrar más de 3,000 cuentas de Github. El grupo empleó un modelo de distribución como servicio (DAAS), utilizando cuentas engañosas para distribuir malware como Redline, Lumma Stealer y Rhadamanthys.

sus tácticas incluyeron artificialmente que aumentan artificialmente la credibilidad de los repositorios maliciosos a través de las estrellas falsas y las forks, lo que hace que sea difícil para los sistemas de seguridad a la actividad sospechosa. Señales en septiembre de 2024, cuando publicaron más de 29,000 comentarios que contienen enlaces cargados de malware en tres días. Estos enlaces condujeron a archivos alojados en plataformas externas como Mediafire, con los archivos que contienen robos de información diseñados para extraer datos confidenciales.

Se descubrió una mayor manipulación de indicadores de confianza en diciembre de 2024, cuando los investigadores descubrieron más de 4.5 millones de estrellas falsas asignadas a miles de repositorios. Estas estrellas fraudulentas inflaron la credibilidad de los proyectos maliciosos, engañan a los usuarios y desarrolladores para confiar y descargar contenido comprometido.

La respuesta de seguridad de AI de Microsoft

Para abordar estas amenazas escaladoras, Microsoft ha refinado los sistemas de detección de AI de AI para identificar y bandera de la actividad sospechosa en la actividad de sospechosa en la actividad de la gigación. El enfoque, descrito en la estrategia de seguridad de la inteligencia artificial de Microsoft, se basa en el aprendizaje automático para evaluar automáticamente las cargas y alertar a los revisores humanos cuando se detecten patrones sospechosos.

Si bien estos esfuerzos han mejorado las tasas de detección, la complejidad de los ataques múltiples recientes de la etapa destaca limitaciones continuas. Detección.

Microsoft reconoce que se requieren mejoras continuas y ha alentado a los desarrolladores a informar activamente un comportamiento sospechoso y adherirse a las estrictas prácticas de seguridad del repositorio.

Fortalecimiento de la seguridad para los desarrolladores y usuarios

El abuso de los indicadores de confianza de GitHub en estas campañas enfatiza el papel crítico de los vigigilanzas de los desarrolladores y los usuarios. Se alienta a los desarrolladores a realizar auditorías regulares de sus repositorios, monitorear los cambios no autorizados y verificar la autenticidad de las contribuciones externas.

Implementar herramientas de seguridad automatizadas y adoptar protocolos de revisión estrictos puede minimizar el riesgo de compromiso. Dado que los atacantes manipularon señales de confianza como estrellas y tenedores, evaluar la actividad del repositorio más allá de las métricas a nivel de superficie se ha vuelto esencial.

para los usuarios, especialmente aquellos que se involucran con proyectos de código abierto, verificar la legitimidad de las descargas es crucial. Evitar descargas de fuentes no verificadas o sospechosas, particularmente cuando se solicita enlaces desde plataformas como sitios de transmisión ilegal, es un paso de seguridad fundamental.

Utilizar entornos de sandbox para probar código desconocido y garantizar actualizaciones regulares de soluciones de seguridad puede reducir la vulnerabilidad a las infecciones por malworks. Microsoft también recomienda que los usuarios comprometidos restablecieran las contraseñas y supervisen sus cuentas para cualquier acceso no autorizado, particularmente si se ha expuesto información confidencial.

El desafío más amplio de confianza en las plataformas de código abierto

La escala y la complejidad de esta campaña de malware reflejan un desafío más amplio para los ecosistemas de código abierto. Las plataformas como GitHub, que dependen de las señales de confianza para facilitar la colaboración, son inherentemente vulnerables a la explotación.

La manipulación de características como las estrellas del repositorio y los comentarios, en incidentes como las campañas de estrellas falsas de diciembre de 2024, las firmas de la confianza pueden ser abusadas de la legitimidad de la legitimidad a los proyectos maliciosos.

. Repositorio Forks y Stargazer Goblin Campaign, demostraron cómo los actores de amenaza han adaptado sus tácticas. Estos eventos revelaron cómo los atacantes están explotando las características de código abierto para promover su malware, ocultando la intención maliciosa detrás de las contribuciones aparentemente legítimas.

tales patrones sugieren una necesidad de mecanismos de seguridad que se extiendan más allá de los indicadores de confianza a nivel superficial. Técnicas como las cuentas falsas de creación de masas, la manipulación de las métricas de repositorio y la explotación de las políticas abiertas de GitHub para distribuir el malware Muestra que simplemente moderar el contenido es insuficiente.

Los atacantes están encontrando activamente nuevas formas de evitar las barreras de seguridad, destacando la necesidad de sistemas de seguridad más dinámicos y adaptativos. Ecosystem

Microsoft ha reconocido que el fortalecimiento de la seguridad de la plataforma requiere un enfoque multifacético. Más allá de refinar los sistemas de detección impulsados por la IA, la compañía se centra en mejorar la transparencia en torno a cómo se identifica y elimina el contenido malicioso.

Mejora de la eficiencia de los sistemas de moderación y el fortalecimiento de los procesos que la actividad potencialmente peligrosa son centrales para estos esfuerzos. Es igualmente importante crear conciencia entre la comunidad de desarrolladores sobre cómo se pueden explotar las señales de confianza. La compañía también aboga por una colaboración más profunda con investigadores de seguridad y miembros de la comunidad para mejorar los métodos de informes y detección de incidentes.

.