Los expertos en ciberseguridad de Kaspersky han identificado una nueva cepa de ransomware llamada ShrinkLocker que utiliza Microsoft BitLocker para cifrar archivos corporativos y extorsionar a las organizaciones víctimas para que realicen pagos. El malware se ha detectado en México, Indonesia y Jordania y afecta a fabricantes de acero y vacunas y a una entidad gubernamental.

Mecanismos técnicos y detección

ShrinkLocker emplea VBScript para interactuar con Windows Management Instrumentation, adaptando su ataque a varias versiones de los sistemas operativos de Microsoft, incluido Windows Server 2008. El malware cambia el tamaño del disco en unidades fijas, modifica la partición y la configuración de arranque, activa BitLocker y cifra el almacenamiento de la computadora. El informe de Kaspersky describe los pasos detallados para detectar y bloquear variantes de ShrinkLocker.

Ataque Proceso e impacto

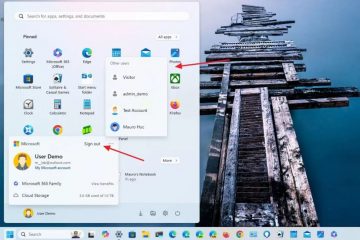

Al obtener la ejecución del código en la máquina de una víctima, se implementa ShrinkLocker. Cambia las etiquetas de partición del correo electrónico de los extorsionadores, facilitando el contacto con las víctimas. La clave de descifrado se envía a un servidor controlado por los atacantes, después de lo cual ShrinkLocker elimina la clave localmente, borrando las opciones de recuperación y los registros del sistema. Luego, el sistema comprometido se apaga y muestra una pantalla de BitLocker que dice:”No hay más opciones de recuperación de BitLocker en su PC”.

Metodología de ataque detallada

ShrinkLocker aprovecha las funciones exportadas de la DLL de criptografía ADVAPI32.dll , como CryptAcquireContextA, CryptEncrypt y CryptDecrypt, para garantizar la compatibilidad entre varias versiones del sistema operativo. El malware almacena su VBScript en C:\ProgramData\Microsoft\Windows\Templates\ como Disk.vbs, que incluye una función para convertir cadenas a binario usando un Objeto ADODB.Stream. La secuencia de comandos comprueba el nombre del sistema operativo en busca de “xp”, “2000″, “2003″o “vista”y finaliza si se detecta alguno de estos.

La secuencia de comandos realiza operaciones de cambio de tamaño del disco específicamente en unidades fijas. (DriveType=3) y evita las unidades de red para evitar la detección. Para Windows Server 2008 o 2012, el script utiliza diskpart para reducir las particiones que no son de arranque en 100 MB, crear nuevas particiones primarias, formatéelos y reinstale los archivos de arranque. El malware modifica las entradas del registro para deshabilitar las conexiones RDP, aplicar la autenticación con tarjeta inteligente y configurar los ajustes de BitLocker sin un chip TPM compatible.

Cifrado y comunicación

ShrinkLocker genera una clave de cifrado de 64 caracteres utilizando una combinación aleatoria de números, letras y caracteres especiales, que luego se convierte en una cadena segura para BitLocker. El malware envía una solicitud HTTP POST que contiene información de la máquina y la contraseña generada al servidor del atacante, utilizando el dominio trycloudflare..com para ofuscar. El script borra los registros operativos/de Windows PowerShell y Microsoft-Windows-PowerShell, activa el firewall del sistema y elimina todas las reglas del firewall.

Medidas preventivas

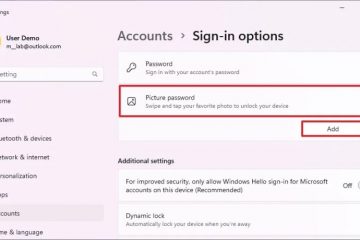

Kaspersky aconseja a las organizaciones limitar los privilegios de los usuarios para evitar habilitar funciones de cifrado o modificar claves de registro. Para quienes usan BitLocker, es fundamental utilizar contraseñas seguras y almacenar de forma segura las claves de recuperación. También se recomienda monitorear los eventos de ejecución de VBScript y PowerShell, registrar la actividad crítica del sistema en un repositorio externo y realizar copias de seguridad frecuentes de sistemas y archivos sin conexión. Probar las copias de seguridad garantiza que se puedan recuperar en caso de un ataque de ransomware u otros incidentes de seguridad.