Tabla de contenido:

Como administrador, es importante tener las herramientas para controlar las aplicaciones y los archivos que los usuarios pueden ejecutar. La verdad es que en el entorno laboral del día a día existen muchas aplicaciones y tipos de archivos que los empleados no necesitan, pero que presentan un riesgo importante. Un ejemplo de esto son los guiones. Como resultado, hoy le mostraremos cómo usar AppLocker para bloquear la ejecución de archivos de script en Windows 10 o Windows 11.

AppLocker es una herramienta integrada para Windows 11 o Windows 10 en Enterprise y ediciones educativas que permiten a los profesionales de TI definir las aplicaciones y los tipos de archivos que los usuarios pueden o no ejecutar. Proporciona una interfaz sencilla para bloquear la ejecución de una aplicación según una serie de reglas.

Cómo usar AppLocker para bloquear una secuencia de comandos

Para bloquear una script con Windows AppLocker, debe definir una nueva regla para denegarlo a un usuario o grupo. Puede, por ejemplo, bloquear scripts para todos los usuarios generales, pero permitirlos para los administradores.

Cómo configurar AppLocker para permitir o bloquear la ejecución de archivos de script

Antes de comenzar a agregar reglas, debemos asegurarnos de que el servicio de identificación de aplicaciones esté habilitado y configurado en iniciar automáticamente. Sin este servicio, AppLocker no podrá aplicar ninguna regla de script que usted defina y, por lo tanto, será esencialmente inútil. Así es como puedes habilitarlo y luego bloquear scripts usando AppLocker en Windows 11 o Windows 10.

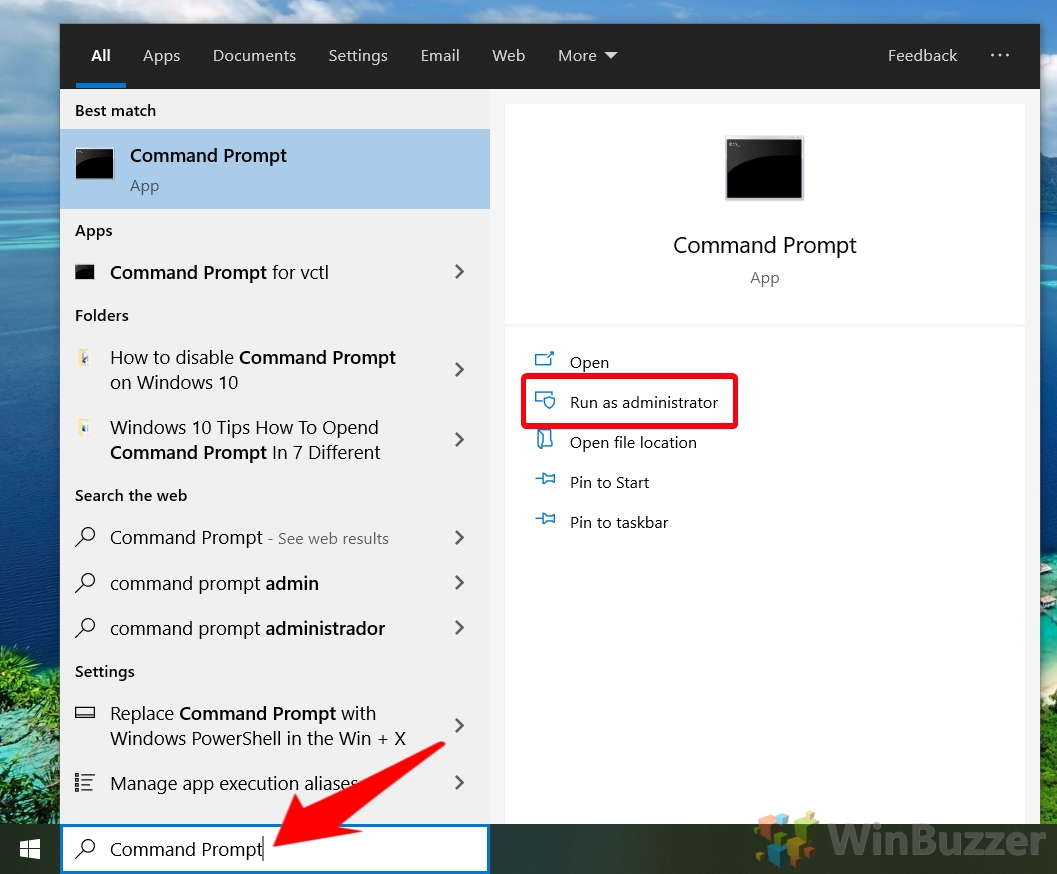

Abre el símbolo del sistema como administrador

Presiona “Inicio”, escriba “Símbolo del sistema” y seleccione “Ejecutar como administrador” en el lado derecho. Este paso es esencial para ejecutar comandos que requieren privilegios administrativos..

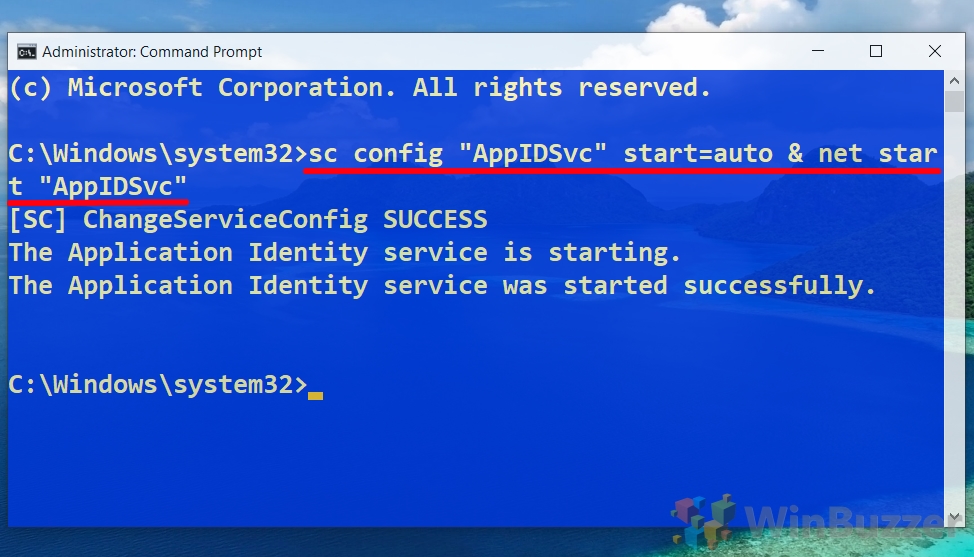

Active el servicio de identidad de la aplicación

Active el servicio de identidad de la aplicación

Con el símbolo del sistema abierto, habilite el servicio de identidad de la aplicación escribiendo el comando: sc config”AppIDSvc”start=auto & net start”AppIDSvc”. Esto garantiza que el servicio se inicie automáticamente y se esté ejecutando actualmente, lo cual es necesario para que AppLocker funcione.

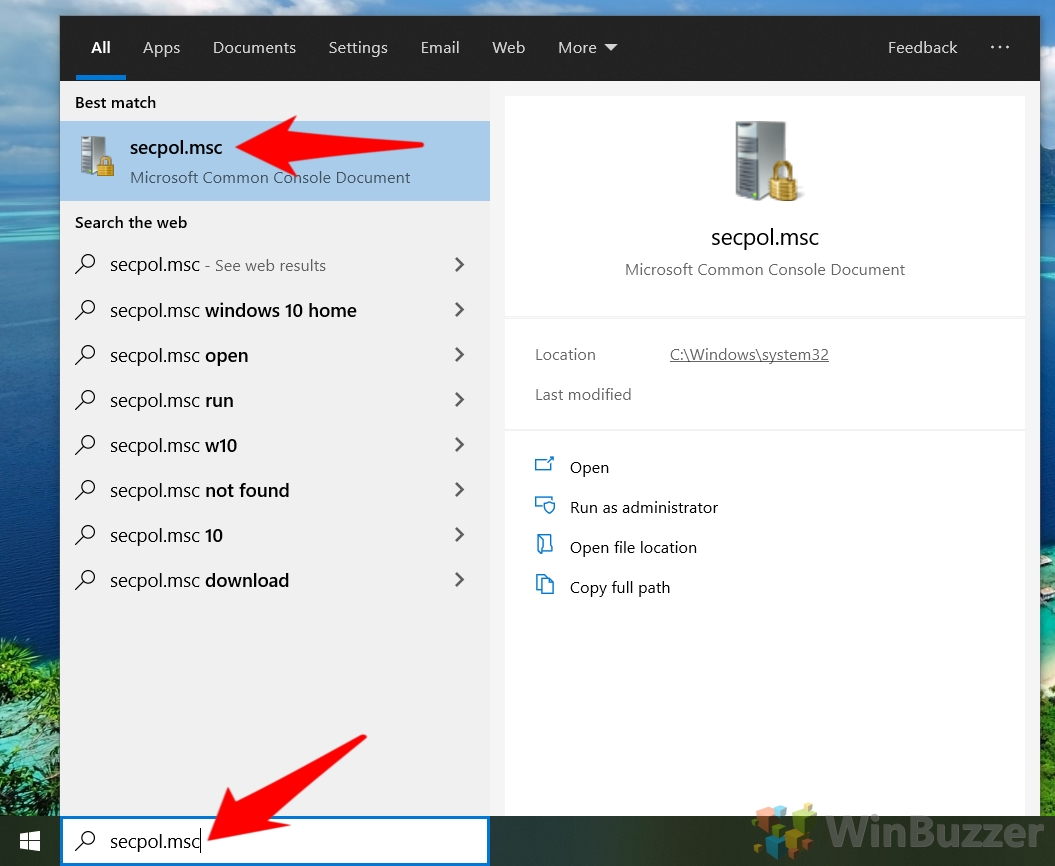

Acceda a la aplicación de política de seguridad local

Acceda a la aplicación de política de seguridad local

Presione Inicio y escriba “secpol.msc”. Haga clic en el resultado superior para iniciar el editor de políticas de seguridad local.

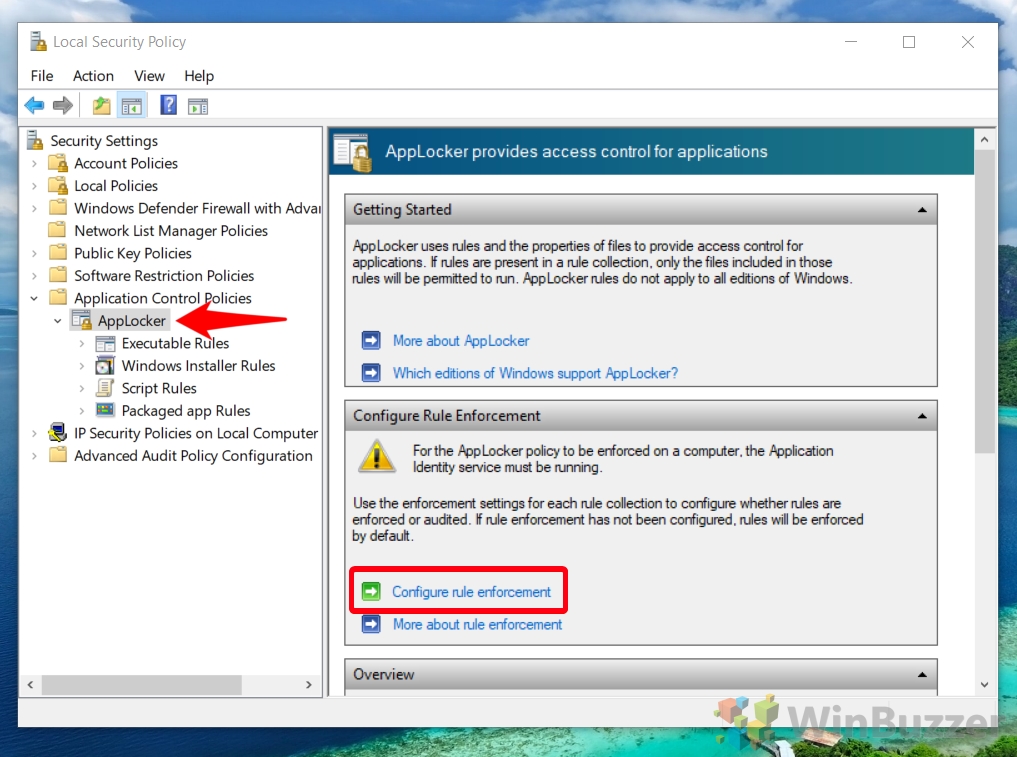

Vaya a Configuración de aplicación de reglas de AppLocker

Vaya a Configuración de aplicación de reglas de AppLocker

En la aplicación Política de seguridad local, expanda la carpeta “Políticas de control de aplicaciones” y haga clic en “AppLocker” y luego seleccione “Configurar la aplicación de reglas”. Esta acción abre la configuración donde puede especificar qué reglas debe aplicar AppLocker.

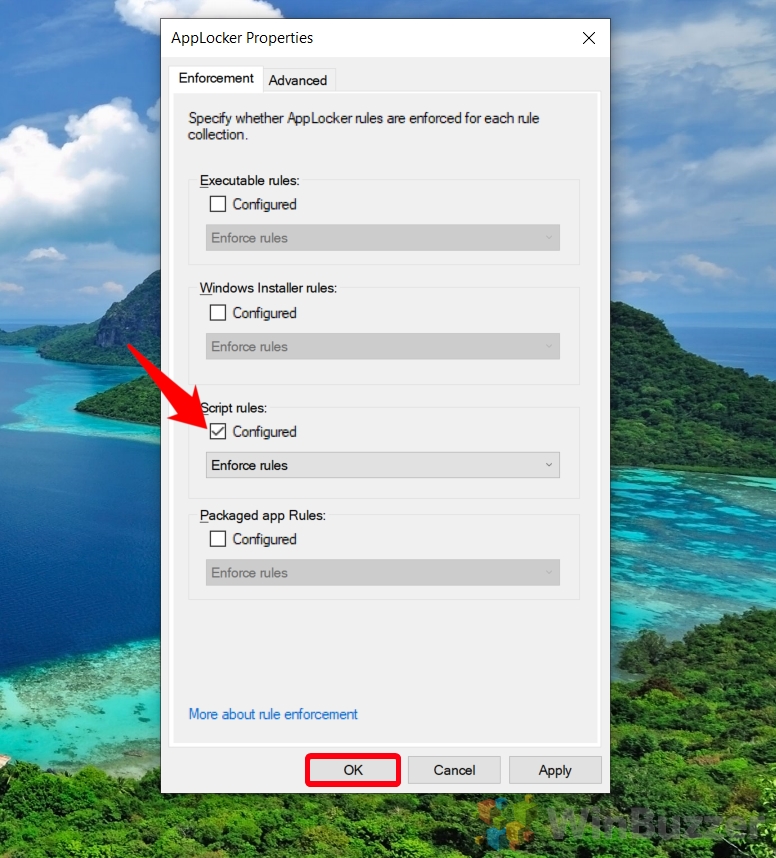

Habilitar reglas de secuencia de comandos de AppLocker

Habilitar reglas de secuencia de comandos de AppLocker

En la ventana Propiedades de AppLocker, verifique la junto a “Reglas de script > Configuradas” y haga clic en “Aceptar”. Este paso le permite crear y aplicar reglas específicamente para archivos de script.

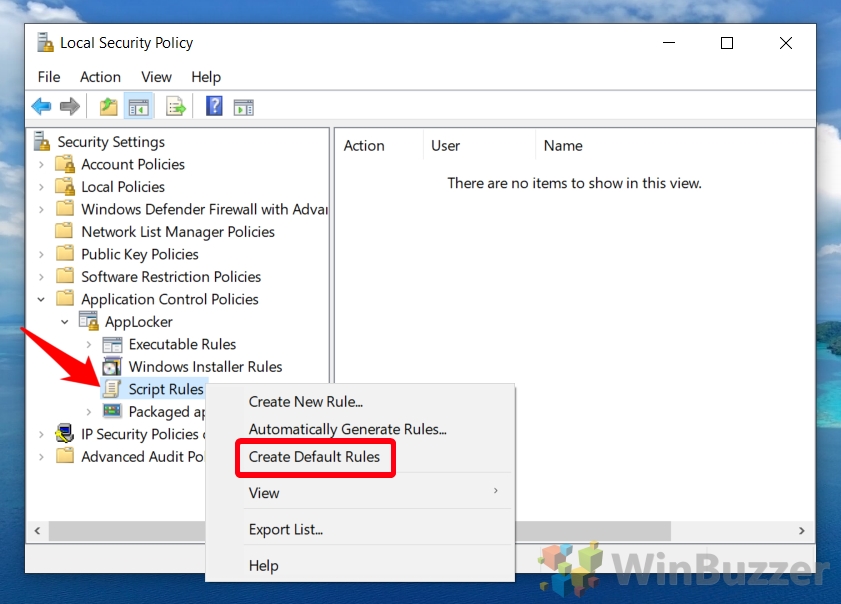

Crear reglas de secuencia de comandos de AppLocker predeterminadas

Crear reglas de secuencia de comandos de AppLocker predeterminadas

De vuelta en la interfaz principal de AppLocker, expanda “AppLocker” en la barra lateral, haga clic derecho en “Reglas de secuencias de comandos” y elija “Crear reglas predeterminadas”. Esta acción genera un conjunto de reglas predeterminadas que normalmente permiten que las secuencias de comandos se ejecuten desde lugares seguros. ubicaciones como las carpetas de Windows y Archivos de programa.

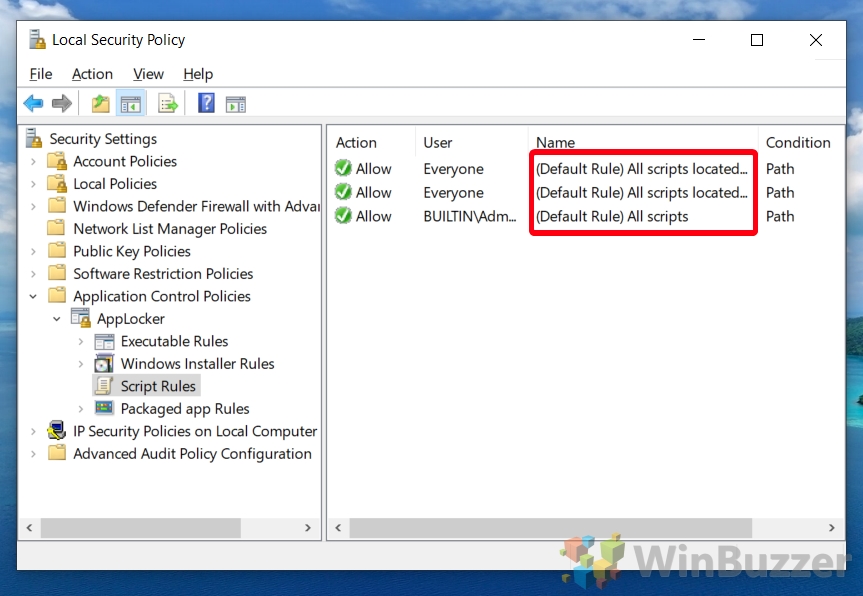

Verificar reglas predeterminadas

Verificar reglas predeterminadas

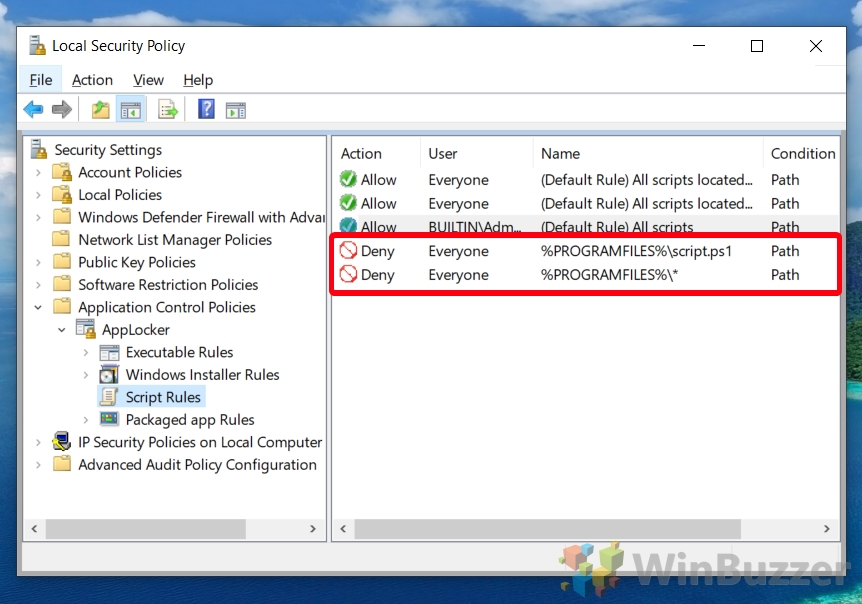

Asegúrese de que las reglas predeterminadas ahora aparezcan en el panel principal. Debería ver tres reglas de permiso que permiten que los scripts se ejecuten desde la carpeta de Windows, la carpeta Archivos de programa y para los usuarios administradores. Estas reglas son un buen punto de partida para asegurar la ejecución del script.

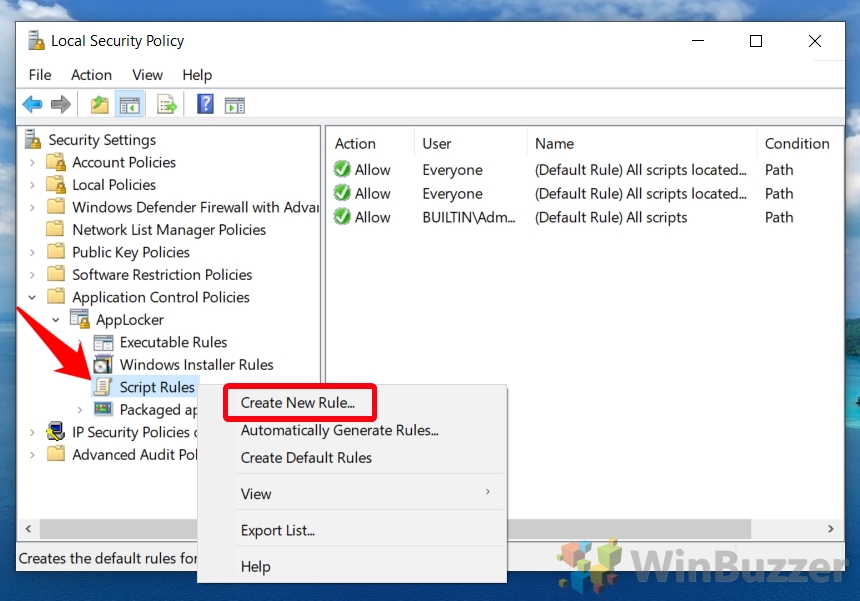

Iniciar la creación de una nueva regla de script

Iniciar la creación de una nueva regla de script

Para adaptar la administración de scripts de AppLocker a sus necesidades, haga clic derecho en “Reglas de script” nuevamente y seleccione “Crear nueva regla…”. Este paso inicia el proceso de definición de una regla personalizada para bloquear o permitir secuencias de comandos.

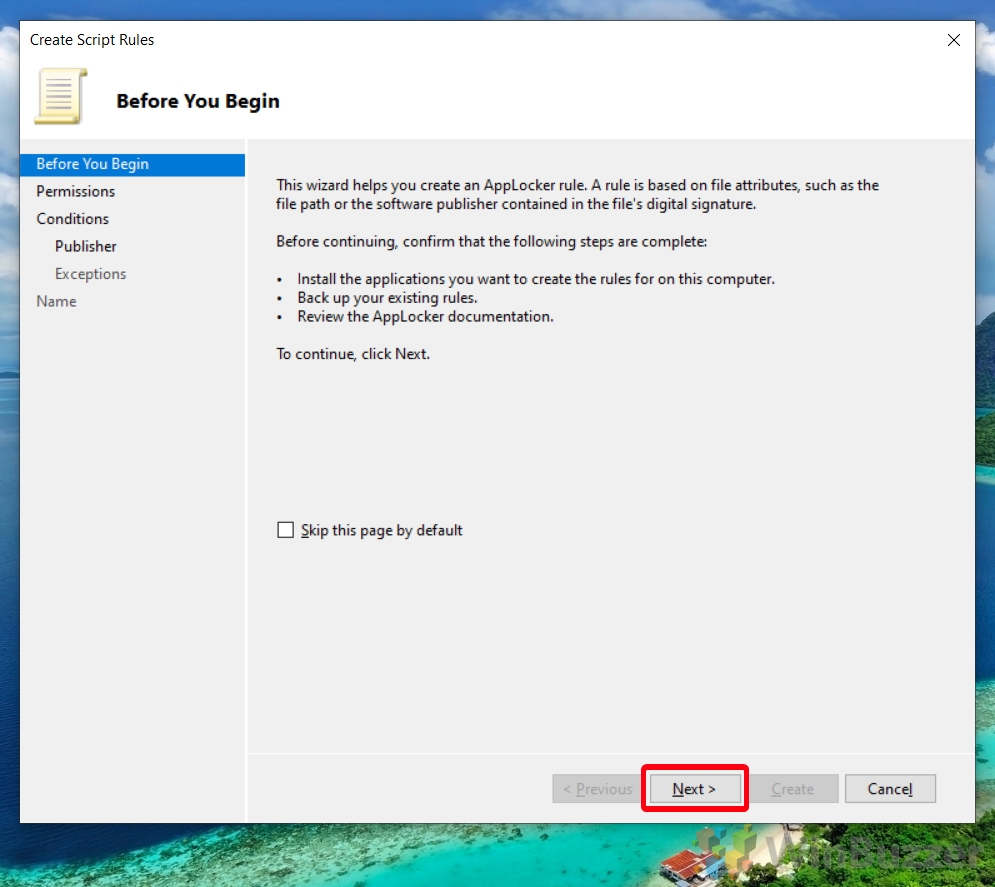

Continuar con el Asistente de creación de reglas

Continuar con el Asistente de creación de reglas

En la pantalla “Antes de comenzar“del Asistente para nueva regla , haga clic en “Siguiente” para avanzar. Esta pantalla proporciona una descripción general del proceso de creación de reglas.

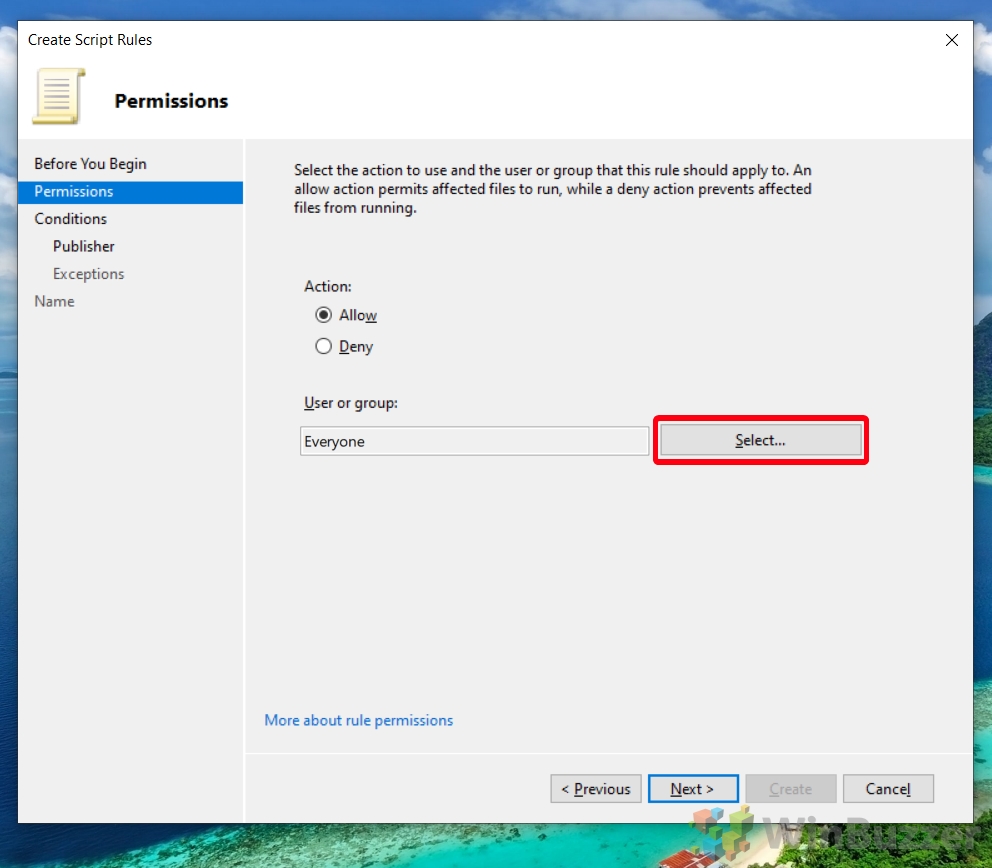

Especificar el alcance de la regla

Especificar el alcance de la regla

Elija si desea aplicar la nueva regla a todos los usuarios o a un usuario o grupo específico haciendo clic en “Seleccionar…” . Si se dirige a un grupo demográfico específico dentro de su organización, este paso le permite limitar la aplicación de la regla.

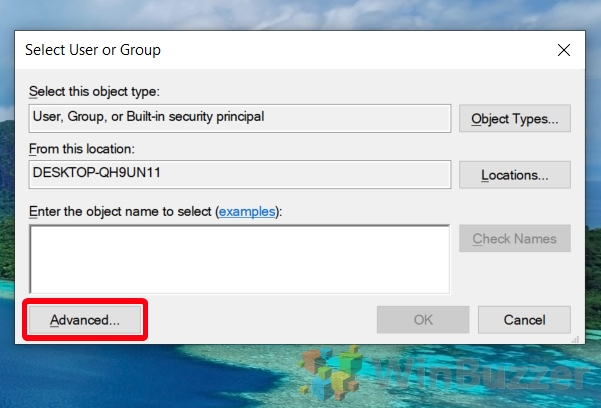

Selección avanzada de usuario o grupo

Selección avanzada de usuario o grupo

Haga clic en “Avanzado…” en la ventana “Seleccionar usuario o grupo“para obtener un control más preciso. sobre a quién se aplica la regla. Esta opción es útil para los administradores que administran reglas para organizaciones grandes.

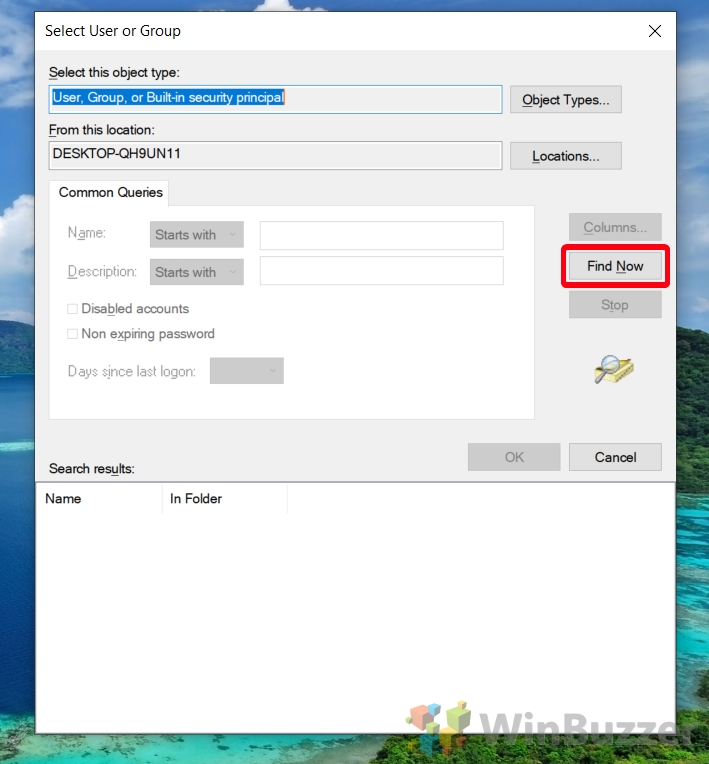

Buscar y seleccionar usuario o grupo

Buscar y seleccionar usuario o grupo

Presione “Buscar ahora” para generar una lista de usuarios y grupos. De esta lista, seleccione el usuario o grupo al que desea aplicar la regla y presione “Aceptar”.

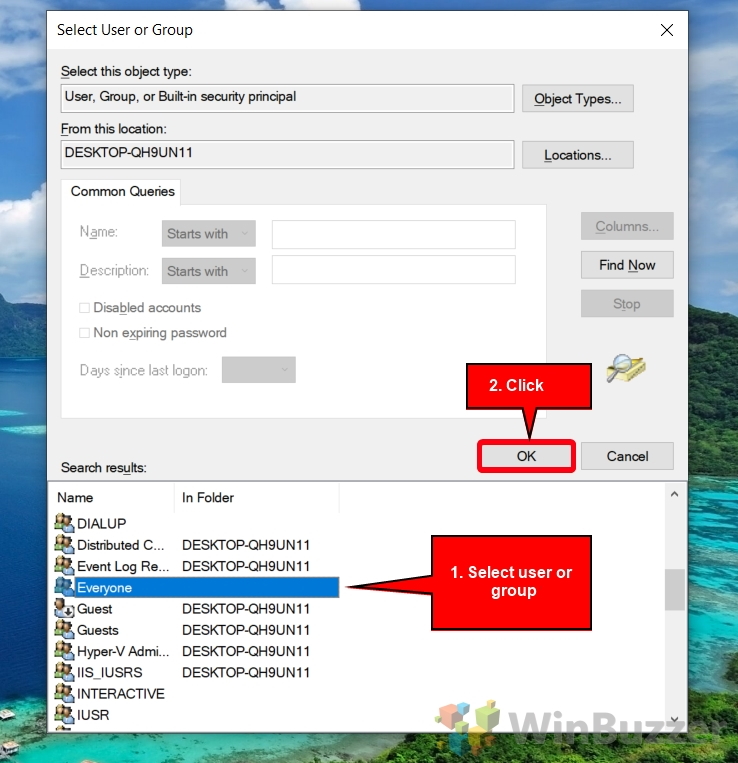

Seleccione usuario o grupo

Seleccione usuario o grupo

Después de seleccionar el usuario o grupo apropiado, haga clic en “Aceptar” para confirmar.

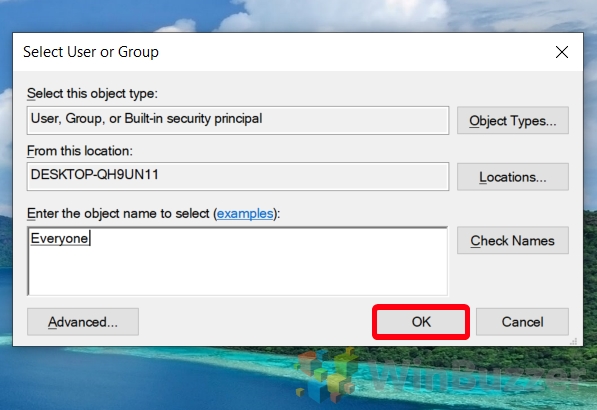

Volver al asistente

Volver al asistente

Haga clic en “Aceptar“para aplicar su elección y regresar al asistente de creación de reglas.

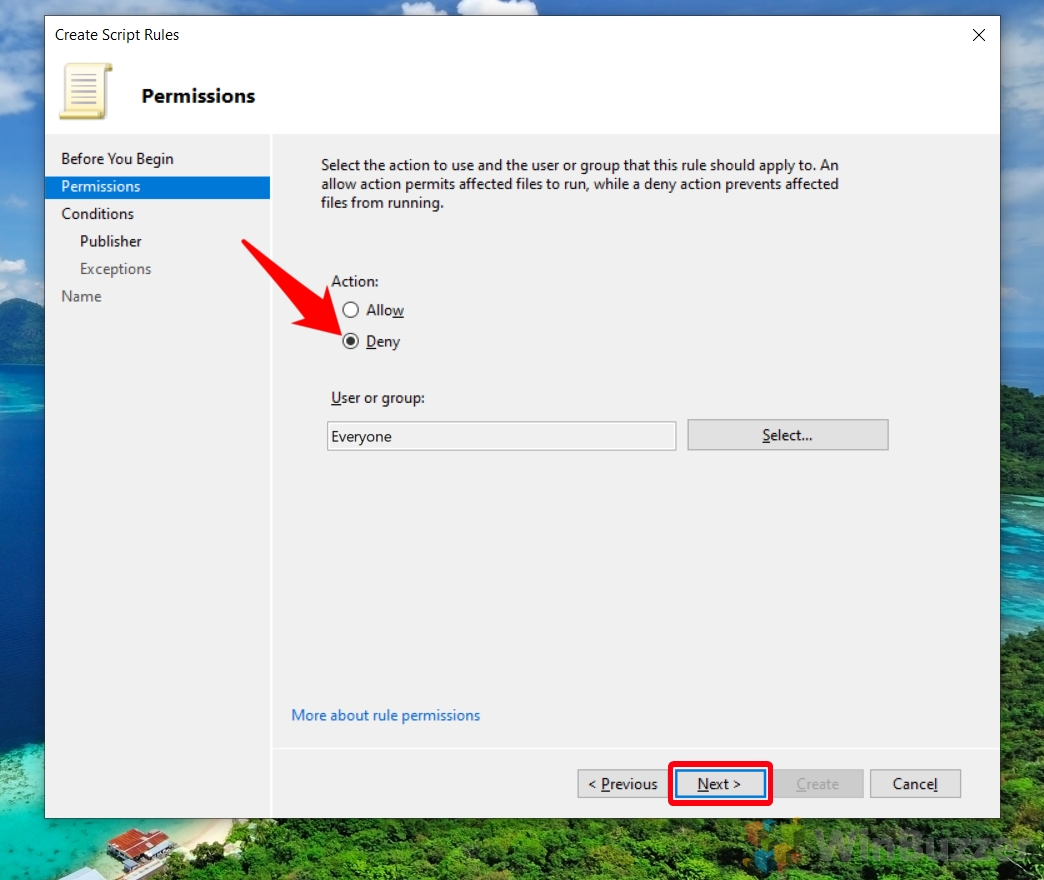

Elija acción de regla

Elija acción de regla

Bajo el encabezado “Acción:”, seleccione “Permitir” o “Denegar” dependiendo de si desea permitir o bloquear la ejecución del script para el usuario o grupo elegido. Luego, presione “Siguiente”.

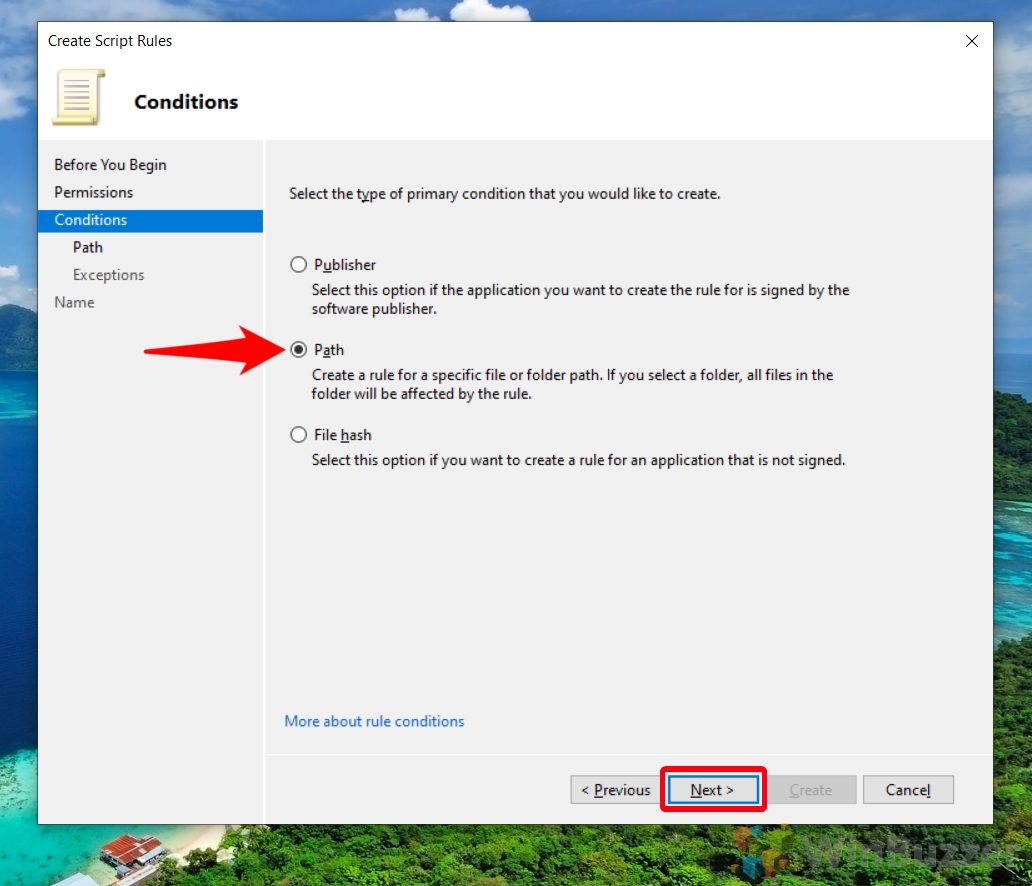

Seleccione la condición de la regla

Seleccione la condición de la regla

Elija “Ruta” como condición para su regla y haga clic en “Siguiente”. Esta condición le permite especificar un script o una carpeta en particular para bloquear o permitir.

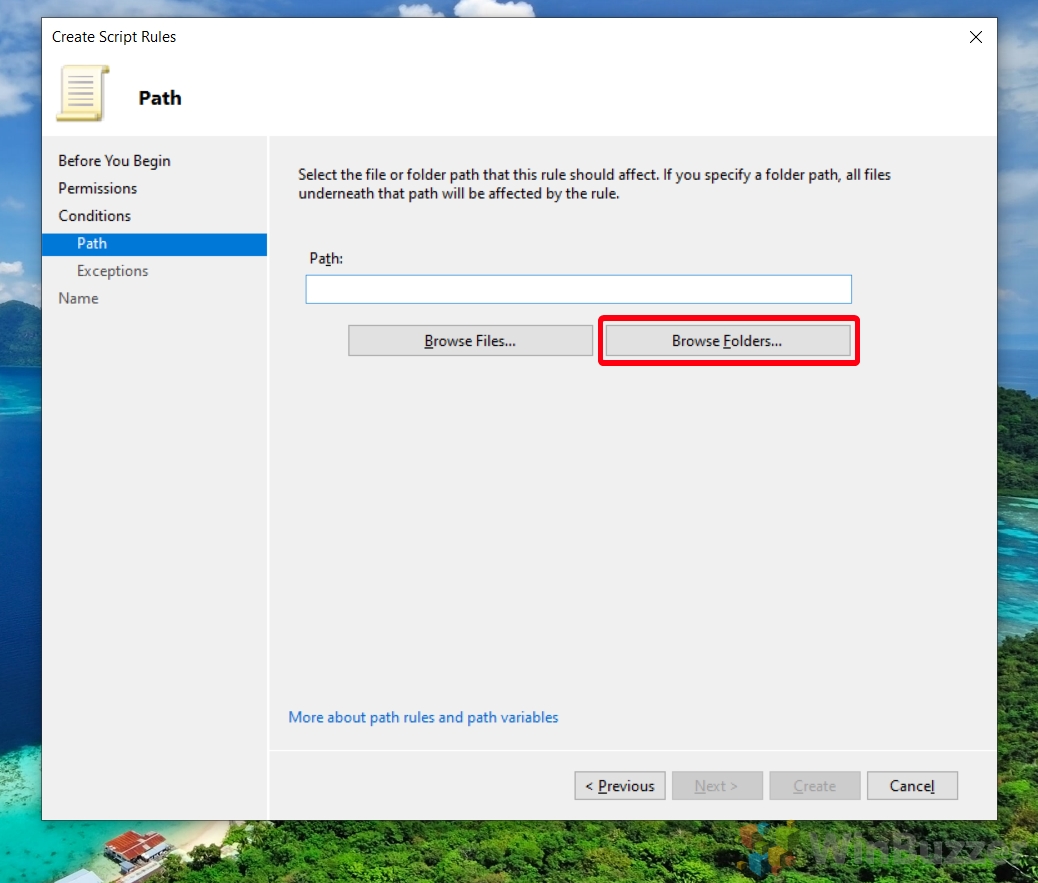

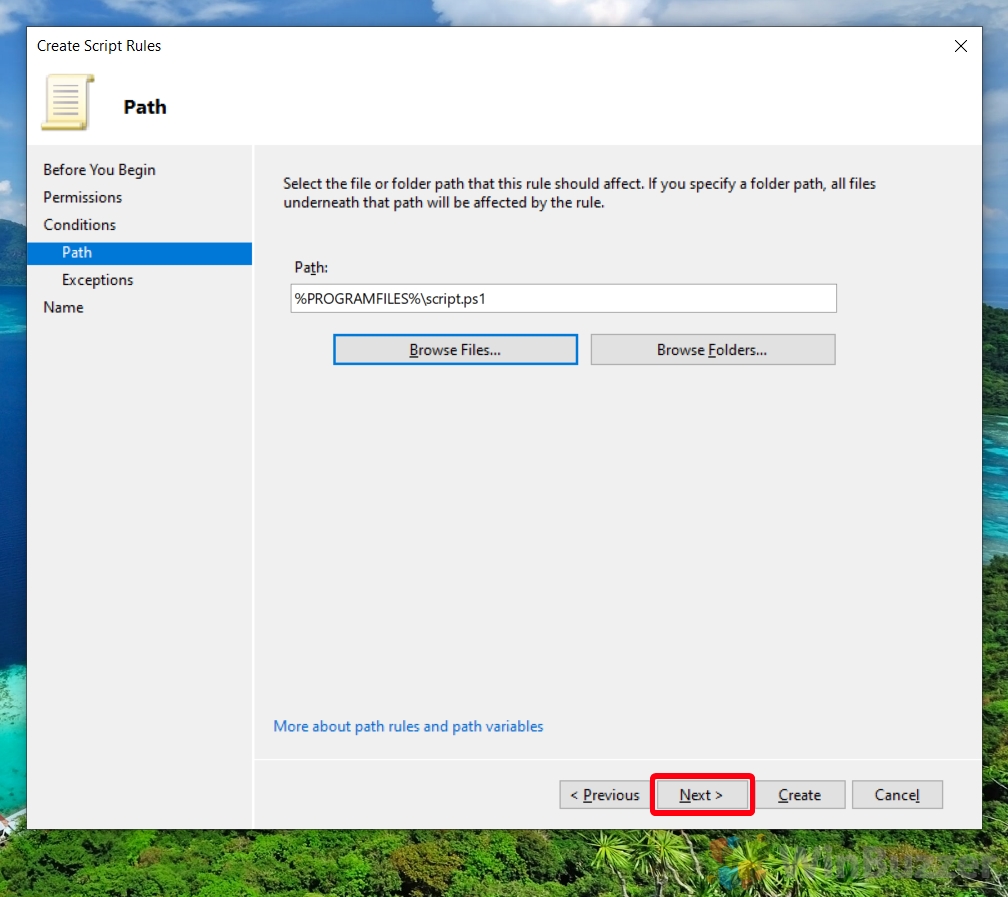

Especificar secuencia de comandos o carpeta

Especificar secuencia de comandos o carpeta

Para bloquear una secuencia de comandos específica , haga clic en “Examinar archivos…” y navegue hasta el script que desea restringir. Alternativamente, para bloquear todos los scripts en una carpeta, haga clic en “Examinar carpetas…” y seleccione la carpeta deseada.

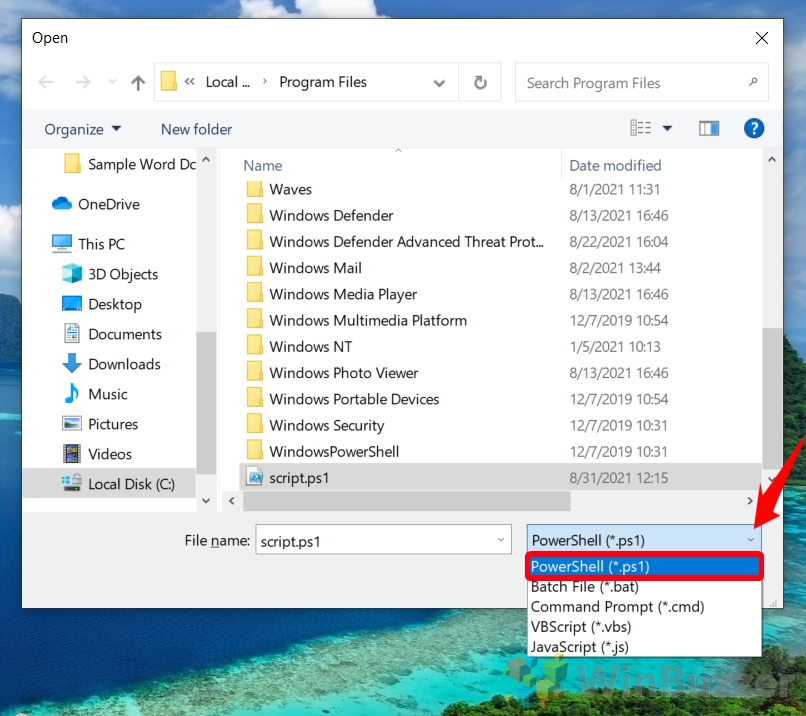

Elija el tipo de secuencia de comandos

Elija el tipo de secuencia de comandos

Para “Buscar archivos…“, elija.ps1,.bat,.cmd,.vbs o.js del menú desplegable de tipo de archivo.

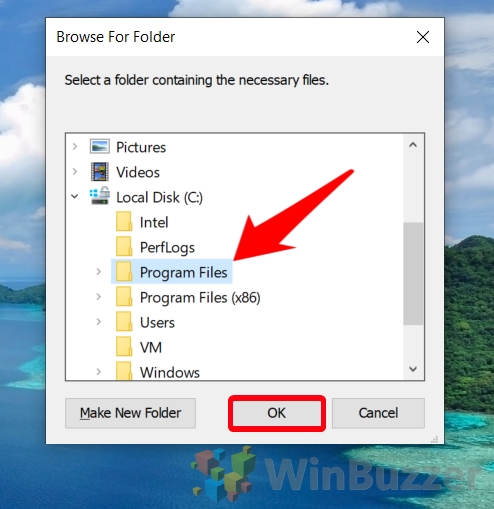

O: elija una carpeta de secuencias de comandos

O: elija una carpeta de secuencias de comandos

Para “ Examinar carpetas…“, seleccione la carpeta deseada para aplicar la regla a todos los scripts en esa carpeta.

Avanzar a través del asistente de reglas

Haga clic en “Siguiente” en el asistente para continuar. Esta acción lo acerca a la finalización de su nueva regla.

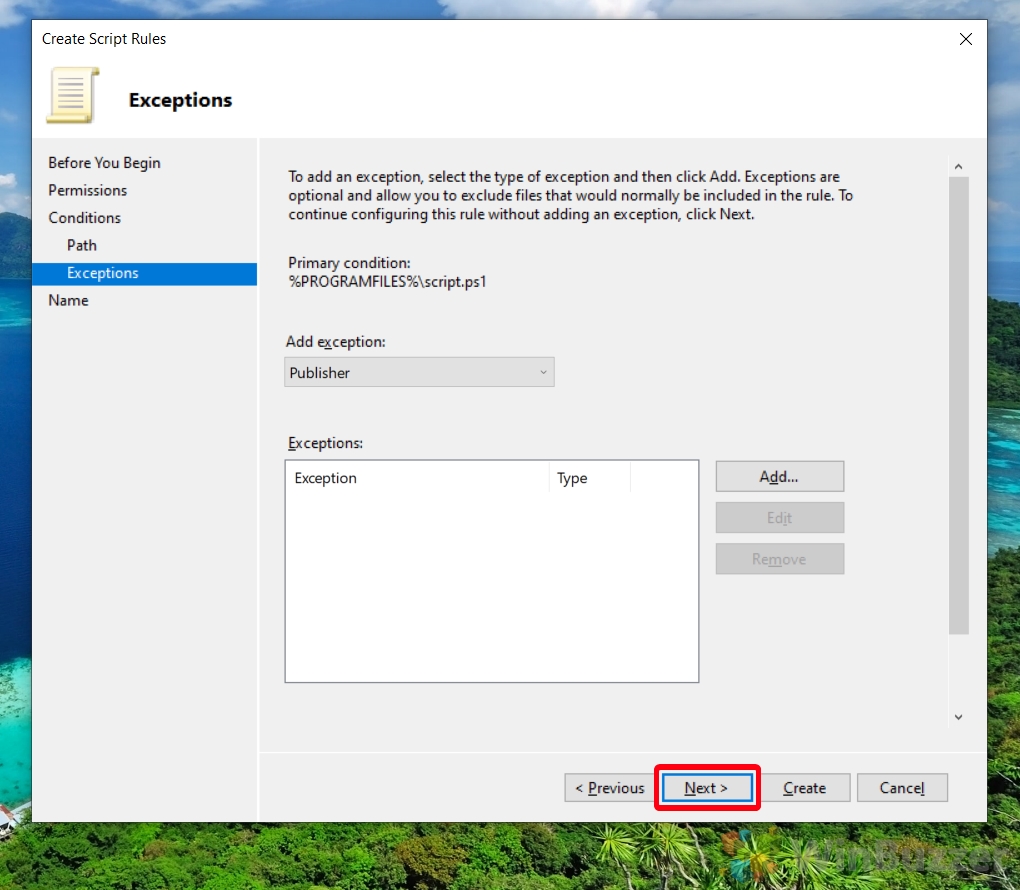

Agregar excepciones de reglas (opcional)

Agregar excepciones de reglas (opcional)

Si es necesario, agregue una excepción a su regla o simplemente haga clic en “Siguiente” en la pantalla de excepciones. Las excepciones le permiten refinar aún más la regla especificando escenarios donde la regla no se aplica.

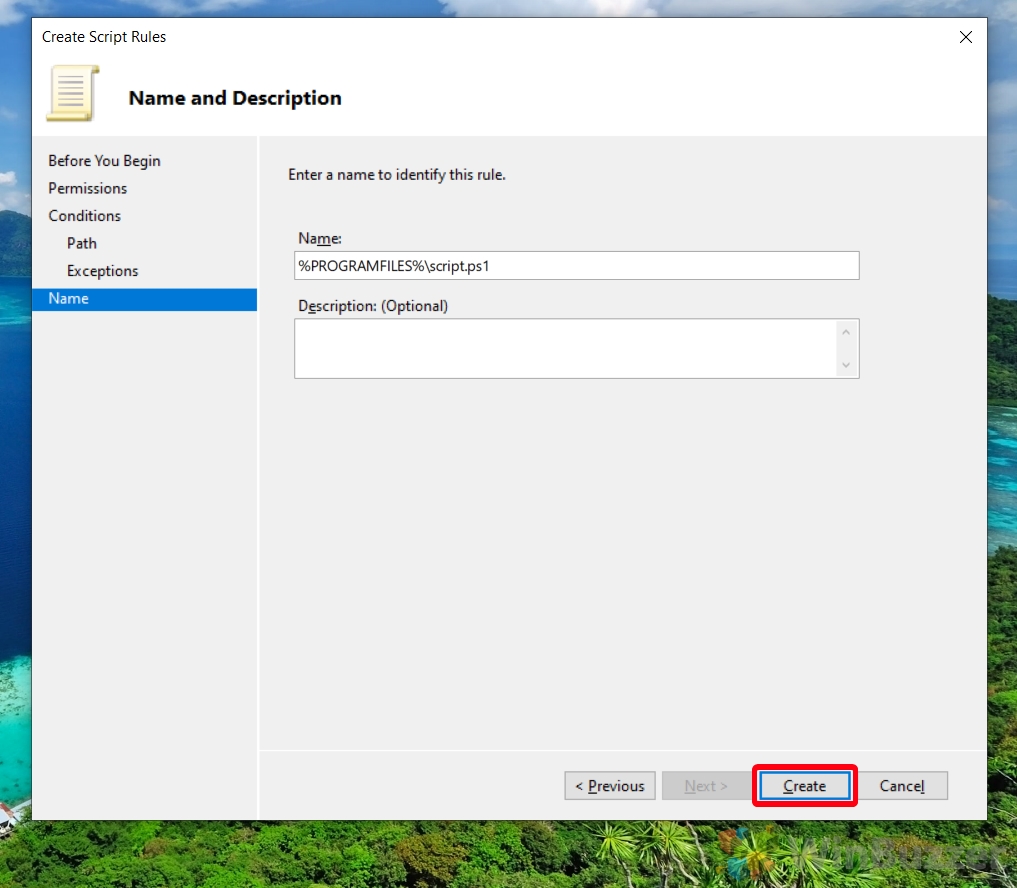

Nombra y describe tu regla

Nombra y describe tu regla

Ingresa un nombre identificativo y una descripción para tu nueva regla, luego presiona “Crear”. Esta información le ayuda a usted y a otras personas a comprender el propósito de la regla de un vistazo.

Revisar y probar nuevas reglas

Revisar y probar nuevas reglas

Por último, vea y pruebe sus nuevas reglas en la carpeta de reglas “Script”. Puede crear reglas adicionales según sea necesario para garantizar que se cumplan los requisitos de seguridad de su organización. Una vez satisfecho, cierre la Seguridad local Ventana de política.

Preguntas frecuentes: preguntas frecuentes sobre AppLocker

¿Cómo actualizo las reglas existentes de AppLocker si ¿Cambian mis requisitos de seguridad?

Para actualizar una regla de AppLocker existente, abra la aplicación Política de seguridad local buscando “secpol.msc“en Inicio. En la sección “Políticas de control de aplicaciones“> “AppLocker“, ubique la regla que desea modificar. Haga clic derecho en la regla y elija”Propiedades“en el menú contextual. Aquí puede editar detalles como las condiciones de la regla o su acción (permitir o denegar). Es importante revisar y probar las actualizaciones. reglas para garantizar que no bloqueen inadvertidamente aplicaciones o secuencias de comandos críticas.

¿Hay alguna manera de registrar los intentos de ejecutar secuencias de comandos que AppLocker bloquea o permite?

Sí, AppLocker puede registrar ambas intentos de ejecución de scripts bloqueados y permitidos. Para habilitar el registro, en la aplicación Política de seguridad local, navegue hasta “Políticas de control de aplicaciones“> “AppLocker“ y luego seleccione “Configurar la aplicación de reglas“. Aquí, marque las casillas”Configurado“debajo de”Solo auditoría“y”Aplicar reglas“, según sus necesidades. Los intentos bloqueados y permitidos se registrarán en el Visor de eventos en Registros de aplicaciones y servicios > Microsoft > Windows > AppLocker.

¿Puede AppLocker administrar secuencias de comandos ejecutadas desde unidades de red?

Sí, AppLocker tiene la capacidad de gestionar la ejecución de scripts desde unidades de red. Deberá crear reglas basadas en rutas que especifiquen las rutas de red desde las cuales se deben permitir o denegar los scripts. Al elaborar estas reglas, utilice rutas UNC (por ejemplo, \\Server\SharedFolder\Script.ps1) para señalar con precisión los scripts en las unidades de red. Asegúrese de que estas rutas sean accesibles y estén escritas correctamente para evitar el bloqueo de secuencias de comandos involuntario.

¿Cómo puedo asegurarme de que AppLocker no bloquee secuencias de comandos críticas del sistema necesarias para que Windows funcione?

Al configurar AppLocker, sugiere automáticamente la creación de reglas predeterminadas que impidan el bloqueo de aplicaciones y scripts críticos del sistema. Debe aceptar estas reglas predeterminadas durante la configuración. Además, revise periódicamente las reglas y excepciones personalizadas para garantizar que los scripts vitales del sistema, como los del directorio de Windows, no se bloqueen inadvertidamente. La supervisión de los registros de AppLocker también puede ayudar a identificar si se están bloqueando scripts críticos para que pueda ajustar las reglas en consecuencia.

¿Qué tipos de scripts puede controlar AppLocker más allá de PowerShell y los archivos por lotes?

AppLocker puede administrar una variedad de tipos de secuencias de comandos que incluyen PowerShell (.ps1), archivos por lotes (.bat,.cmd), secuencias de comandos de Visual Basic (.vbs) y JavaScript (.js). Esto permite un control integral sobre la ejecución de scripts en su entorno Windows. Al crear reglas, puede especificar el tipo de secuencia de comandos para garantizar una administración específica de las políticas de ejecución de secuencias de comandos.

¿Pueden las reglas de secuencias de comandos de AppLocker distinguir entre diferentes versiones o configuraciones de PowerShell?

No, AppLocker no lo hace Proporciona la funcionalidad para distinguir entre diferentes versiones o configuraciones de PowerShell directamente. Las reglas de AppLocker se centran en los archivos de script en sí y se aplican según la ruta del archivo, el hash del archivo o el editor, en lugar de los detalles específicos de la versión de PowerShell. Para un control específico de la versión, puede optar por utilizar las propias Políticas de ejecución de PowerShell o implementar medidas de seguridad adicionales como el Control de aplicaciones de Windows Defender.

¿Cómo puedo automatizar la implementación de reglas de AppLocker en varias computadoras en un dominio?

La implementación de reglas de AppLocker en varias computadoras en un dominio se puede administrar de manera eficiente mediante objetos de política de grupo (GPO). Primero, cree o modifique las reglas de AppLocker en una computadora de referencia. Luego, dentro de la Consola de administración de políticas de grupo (GPMC), ubique el GPO vinculado a las unidades organizativas (OU) a las que desea aplicar estas reglas. En”Configuración del equipo > Políticas > Configuración de Windows > Configuración de seguridad > Políticas de control de aplicaciones > AppLocker“, haga clic derecho y elija”Importar política“para importar las reglas desde la referencia. computadora. Finalmente, aplique el GPO, asegurándose de que se propague a través de las computadoras del dominio de destino.

Si AppLocker permite un script pero el software antivirus lo bloquea, ¿se ejecutará?

No, Si un software antivirus bloquea un script, no se ejecutará independientemente de la configuración de AppLocker. El software antivirus funciona en una capa diferente de seguridad y tiene sus propios criterios para bloquear ejecutables y scripts, a menudo basados en firmas, comportamientos o reputación, lo que puede anular las asignaciones de AppLocker. Es vital alinear las políticas de AppLocker y antivirus para garantizar una aplicación de seguridad consistente.

¿Puede AppLocker bloquear o permitir secuencias de comandos según su contenido en lugar de la ubicación o el usuario?

AppLocker El medio principal para identificar scripts para bloquear o permitir es a través de la ruta, el editor o el hash de archivo, en lugar de analizar el contenido de los scripts. Para administrar secuencias de comandos basadas en contenido, es posible que se requieran otras soluciones de seguridad, como sistemas de detección y respuesta de puntos finales (EDR) o soluciones antivirus más avanzadas con capacidades de análisis de secuencias de comandos. Estas soluciones pueden inspeccionar dinámicamente el contenido del script en busca de comportamiento malicioso o cumplimiento de políticas de seguridad.

¿Existen herramientas de línea de comandos o cmdlets de PowerShell para administrar las reglas de AppLocker?

Sí, administración de AppLocker También se puede hacer a través de cmdlets de PowerShell, lo que ofrece una forma de crear scripts y automatizar muchas tareas relacionadas con AppLocker. Los cmdlets incluyen funcionalidades para crear nuevas reglas de AppLocker, eliminar las existentes y recuperar información sobre las políticas de AppLocker aplicadas. Por ejemplo,”Get-AppLockerPolicy“,”Set-AppLockerPolicy“y”New-AppLockerPolicy“son algunos de los cmdlets disponibles. proporciona una manera poderosa de administrar políticas mediante programación, especialmente para operaciones masivas o en múltiples sistemas.

¿Cómo puedo evitar que los usuarios eludan las reglas de AppLocker cambiando el nombre de los archivos de script?

Incorporando métodos basados en hash Las reglas en combinación con reglas basadas en rutas pueden fortalecer su política contra intentos de omisión de cambio de nombre. Las reglas basadas en hash validan la integridad del archivo de script independientemente de su nombre o ubicación, impidiendo la ejecución si coincide con un hash bloqueado conocido. Supervise y actualice constantemente sus conjuntos de reglas incluyan hashes de secuencias de comandos no autorizadas. Además, limitar los permisos del usuario para cambiar el nombre, ejecutar o escribir en ciertos directorios puede mitigar aún más este riesgo.

¿Puede AppLocker controlar la ejecución de secuencias de comandos ejecutadas desde medios extraíbles, como ¿Unidades USB?

Sí, AppLocker puede controlar y restringir eficazmente la ejecución de scripts desde medios extraíbles como unidades USB. Al crear reglas basadas en rutas que aborden específicamente las ubicaciones dentro de los medios extraíbles o al negar por completo la ejecución de scripts desde unidades extraíbles, los administradores pueden mitigar los riesgos asociados con los dispositivos de almacenamiento portátiles. Supervise y ajuste periódicamente estas reglas según las políticas de seguridad de la organización y el panorama de amenazas en evolución.

¿Cuál es el impacto en el rendimiento de habilitar AppLocker en un sistema?

El impacto en el rendimiento de AppLocker generalmente es mínimo, ya que está diseñado para integrarse perfectamente con los sistemas operativos Windows sin afectar significativamente los recursos del sistema. Sin embargo, la complejidad y la cantidad de reglas, así como el volumen y los tipos de aplicaciones y scripts que se ejecutan, pueden influir en el rendimiento. Los administradores deben equilibrar las necesidades de seguridad con las consideraciones de rendimiento, posiblemente utilizando entornos de prueba para comparar el impacto de las políticas de AppLocker en el rendimiento del sistema antes de una implementación más amplia.

¿Se pueden exportar e importar las reglas de AppLocker entre diferentes sistemas o dominios?

Sí, AppLocker proporciona funcionalidad para exportar e importar políticas, lo que facilita la transferencia y la implementación de reglas en diferentes sistemas o dominios. Esto es particularmente útil para replicar políticas de seguridad en organizaciones grandes o aplicar rápidamente un conjunto de reglas probadas a nuevos sistemas. Las reglas se pueden exportar e importar desde archivos XML a través del editor de políticas de seguridad local o mediante cmdlets de PowerShell, lo que ofrece flexibilidad para mantener e implementar políticas de AppLocker.

¿Cómo puedo recuperarme de una regla de AppLocker incorrecta que impide el acceso a ¿Aplicaciones o scripts vitales?

En escenarios donde una regla de AppLocker incorrecta bloquea el acceso a aplicaciones o scripts esenciales, iniciar el sistema afectado en modo seguro puede brindar una oportunidad para eludir la aplicación estándar de AppLocker, lo que permite a los administradores modificar o eliminar La regla problemática. Acceda a la aplicación Política de seguridad local o use cmdlets de PowerShell en modo seguro para ajustar la configuración de AppLocker. Para entornos administrados a través de una Política de grupo, actualizar la política desde un controlador de dominio para eliminar o ajustar la regla problemática y forzar una actualización de la política en el sistema afectado también puede resolver el problema.

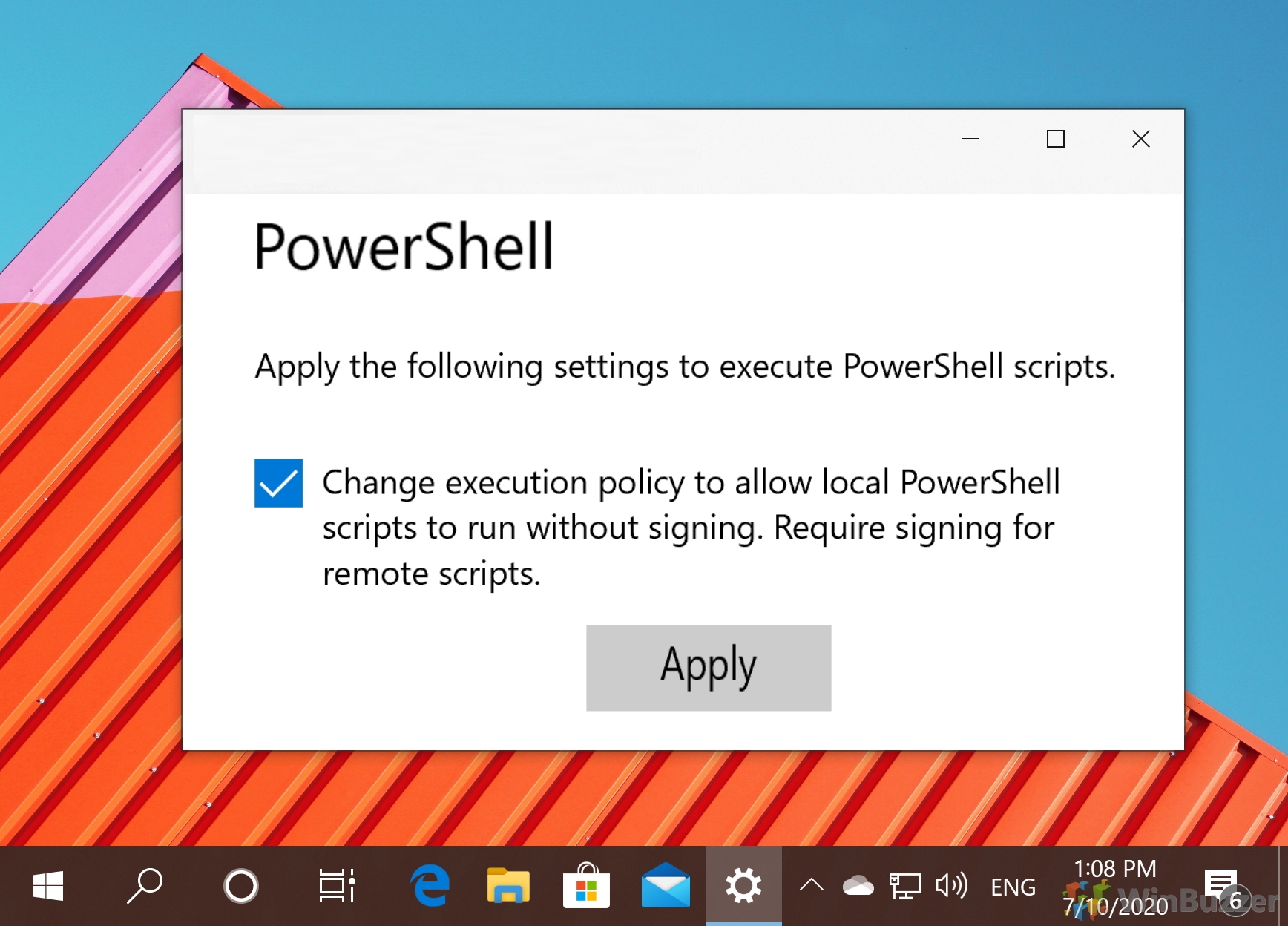

Relacionado: Cómo Habilite los scripts de PowerShell a través de la política de ejecución de PowerShell

PowerShell es una herramienta poderosa que muchos, incluido yo mismo, no utilizamos en todo su potencial. Es por eso que la mayoría de nosotros confiamos en scripts de PowerShell creados por otros, pero esto puede tener sus propios obstáculos. A menudo, verá errores como”PowerShell: la ejecución de scripts está deshabilitada en este sistema“. Para habilitar los scripts de PowerShell en Windows, primero debe configurar la política de ejecución. En nuestra otra guía, le mostramos cómo habilitar scripts de PowerShell en Windows configurando su política de ejecución a través de la línea de comandos.

Relacionado: Cómo habilitar o deshabilitar Microsoft Store

La tienda de aplicaciones de Microsoft ha tenido problemas en los últimos años, pero sigue siendo una herramienta útil desde la que puedes instalar aplicaciones y juegos o descargar música y programas de televisión. Sin embargo, por varias razones, es posible que desees desactivar la tienda de Microsoft. evitar que los niños descarguen aplicaciones no aprobadas o eliminen la hinchazón de su sistema. En nuestra otra guía, le mostramos cómo desbloquear o deshabilitar Microsoft Store para todos los usuarios de su PC según sus preferencias.

Relacionado: Cómo habilitar o deshabilitar la configuración y el Panel de control

Microsoft ha estado copiando lentamente opciones del Panel de control heredado de Windows a su nueva aplicación de Configuración. Hoy en día, casi todo lo que necesitas se puede encontrar allí, aunque hay algunos elementos seleccionados que sólo se pueden ajustar a través de la interfaz anterior. Como resultado, los administradores que intentan restringir la capacidad de sus usuarios de causar problemas con su sistema operativo deben desactivar ambos. Como tal, Microsoft agrupa la opción para ambos, lo que permite a los usuarios habilitar o deshabilitar la configuración y el panel de control en Windows de una sola vez.

Relacionado: Cómo deshabilitar Windows Buscar

La Búsqueda de Windows es una herramienta poderosa, diseñada para mejorar la productividad del usuario al brindar acceso rápido y fácil a archivos, aplicaciones y configuraciones. Al indexar el contenido de su PC, Windows Search permite la recuperación rápida de información, lo que la convierte en una característica valiosa para muchos usuarios. Sin embargo, esta comodidad tiene un costo. El proceso de indexación continuo puede consumir importantes recursos del sistema, lo que provoca una disminución del rendimiento, especialmente en hardware de gama baja. En nuestra otra guía, le mostramos cómo deshabilitar la Búsqueda de Windows para optimizar el consumo de energía y la utilización de recursos.