Οι εκλεπτυσμένες λειτουργίες ransomware εκμεταλλεύονται το νόμιμο λογισμικό παρακολούθησης των εργαζομένων kickidler, μετατρέποντας το από ένα εργαλείο εποπτείας στο χώρο εργασίας σε μια ισχυρή πλατφόρμα κατασκοπείας και Hunters International, Develider kickenter.

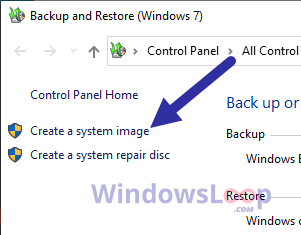

Αυτή η κατάχρηση επιτρέπει στους επιτιθέμενους να παρακολουθούν σχολαστικά τη δραστηριότητα των χρηστών, να συλλάβουν πληκτρολογήσεις, να καταγράφουν τις ενέργειες οθόνης και τελικά να συγκομίζουν ευαίσθητες πληροφορίες κρίσιμες για την κλιμάκωση των επιθέσεων τους, ιδίως έναντι πολύτιμων περιβαλλόντων ESXI VMware. Τα ευρήματα, που επιβεβαιώνονται από πολλαπλά ειδησεογραφικά καταστήματα ασφαλείας στις αρχές Μαΐου 2025, υπογραμμίζουν μια επικίνδυνη τάση όπου τα αξιόπιστα εσωτερικά εργαλεία ανατρέπονται σε παράκαμψη μέτρα ασφαλείας. Οι επιτιθέμενοι σκάφη κακόβουλων ιστοσελίδων, όπως ο ψεύτικος ιστότοπος λήψης RVTools, και προωθούν τα σε αποτελέσματα μηχανών αναζήτησης. Αυτός ο κακόβουλος εγκαταστάτης στη συνέχεια συνήθως αναπτύσσει το smokedham powerShell.Net backdoor , το οποίο στη συνέχεια εγκαθιστά kickidler. Αυτή η μέθοδος είναι ιδιαίτερα ύπουλη καθώς αξιοποιεί τα υψηλά προνόμια που συχνά συνδέονται με τους λογαριασμούς διαχειριστή. Ο Varonis εξήγησε ότι το λογισμικό επιτρέπει στους επιτιθέμενους να ξεπεράσουν τις άμυνες όπως η αποσυνδεδεμένη επαλήθευση του συστήματος Backup:

“Το Kickidler αντιμετωπίζει αυτό το ζήτημα, καταγράφοντας τις κλειδιά και τις ιστοσελίδες που είναι πιθανότατα.

Αυτή η δυνατότητα επιτυγχάνεται χωρίς να καταφεύγει σε πιο εύκολα ανιχνεύσιμες μεθόδους όπως το ντάμπινγκ μνήμης. Ο απώτερος στόχος είναι συχνά η κρυπτογράφηση της κρίσιμης υποδομής, οδηγώντας σε εκτεταμένες επιχειρησιακές διαταραχές και σημαντικές οικονομικές απαιτήσεις.

Οι επιτιθέμενοι εκμεταλλεύονται νόμιμα εργαλεία για βαθιά πρόσβαση στο δίκτυο

Οι λεπτομερείς μηχανικοί αυτών των επιθέσεων, όπως περιγράφονται από το psexec . Σε ορισμένες περιπτώσεις, οι επιτιθέμενοι έχουν αναπτύξει kitty , ένα πιρούνι του putty ssh client.

Ως πρόσθετος μηχανισμός επιμονής ή εντολής και ελέγχου (C2), έχει επίσης παρατηρηθεί λογισμικό απομακρυσμένης παρακολούθησης και διαχείρισης (RMM) όπως το Anydesk. Η εξαίρεση των δεδομένων αποτελεί βασικό βήμα πριν από την κρυπτογράφηση. Στην μελέτη περίπτωσης Varonis, οι επιτιθέμενοι χρησιμοποιούσαν winscp Για να κλέψει σχεδόν ένα terabyte των δεδομένων. Τα νόμιμα χαρακτηριστικά του Kickidler, που χρησιμοποιούνται από πάνω από 5.000 οργανισμούς σύμφωνα με το Η έρευνα του SynackTiv, που δημοσιεύθηκε ιδιαίτερα στις 5 Μαρτίου, 2025 και διαδικασίες (TTPs). Η Hunters International, η οποία προέκυψε γύρω στον Οκτώβριο του 2023 μετά την απόκτηση περιουσιακών στοιχείων από την αποσυναρμολογημένη ομάδα Ransomware, παρατηρήθηκε χρησιμοποιώντας ένα trojanized εγκαταστάτη RVTools για να παραδώσει το smokedham backdoor. SynackTiv συνδεδεμένο Smokedham με το unc2465 απειλή ηθοποιός Με το SynackTiv ως «grabber» και εγκαταστάθηκε μέσω `grem.msi») χρησιμοποιήθηκε για εβδομάδες για να κατασκοπεύσει έναν διαχειριστή. Οι ερευνητές του SynackTiv υπογράμμισαν τη καινοτομία αυτής της προσέγγισης, δηλώνοντας:”Αυτή είναι η πρώτη φορά που βλέπουμε ένα τέτοιο νόμιμο εργαλείο που χρησιμοποιούνται από τους επιτιθέμενους”. Ο BleepingComputer αναφέρθηκε τον Αύγουστο του 2024 στην ομάδα που διαδίδει τον αρουραίο sharprhino μέσω winscp automation για να αναπτύξει έναν Esxi Encryptor. Οι οικοδεσπότες της ESXI και στη συνέχεια χρησιμοποιούν το WINSCP για να μεταφέρουν και να εκτελέσουν το ransomware. Ένα κρίσιμο βήμα αφορούσε την απενεργοποίηση των ελέγχων ακεραιότητας της ESXI για εκτελέσιμα αρχεία. Το ίδιο το ransomware, το οποίο περιελάμβανε ένα περιβάλλον εργασίας τερματικού χρήστη, είχε συχνά ρυθμιστεί για καθυστερημένη εκτέλεση. Ασυνήθιστα, αυτός ο συγκεκριμένος κρυπτογραφητής ESXI δεν άφησε ένα σημείωμα λύτρας για τα επηρεαζόμενα συστήματα. Ενώ τα τρέχοντα περιστατικά περιλαμβάνουν ενεργό οπλισμό από εξωτερικούς ηθοποιούς απειλής, οι εγγενείς κινδύνους του λογισμικού παρακολούθησης επισημάνθηκαν σε μια τυχαία διαρροή σχετικά με την εφαρμογή των ευαίσθητων δεδομένων. Το δικό του workcomposer Όροι και προϋποθέσεις Προσπάθεια αποποίησης της ευθύνης για τέτοιες παραβιάσεις ασφάλειας στο διαδίκτυο. A Κοινή συμβουλευτική από την Cisa, την NSA και την MS-ISAC τον Ιανουάριο 2023. Φορητό λογισμικό απομακρυσμένης επιφάνειας εργασίας.

Για να καταπολεμήσουν αυτές τις εξελισσόμενες απειλές, οι εμπειρογνώμονες ασφαλείας υποστηρίζουν μια πολυεπίπεδη “Άμυνας”Οι βασικές συστάσεις περιλαμβάνουν ολοκληρωμένους ελέγχους όλων των εργαλείων απομακρυσμένης πρόσβασης, την εφαρμογή αυστηρών ελέγχων εφαρμογών για την αποτροπή της εκτέλεσης μη εξουσιοδοτημένου λογισμικού RMM, της επιβολής των πολιτικών που αναφέρονται μόνο εγκεκριμένες λύσεις απομακρυσμένης πρόσβασης (όπως VPNs ή VDIs) και η προληπτική παρεμπόδιση των εισερχόμενων και εξερχόμενων συνδέσεων σε κοινές θύρες RMM και πρωτόκολλα,

Το Varonis, για παράδειγμα, υπογραμμίζει τη σημασία της εξασφάλισης όλων των Επτά στρώματα του cybersecurity από το ανθρώπινο στοιχείο μέσω των κρίσιμων πεδίων δεδομένων.