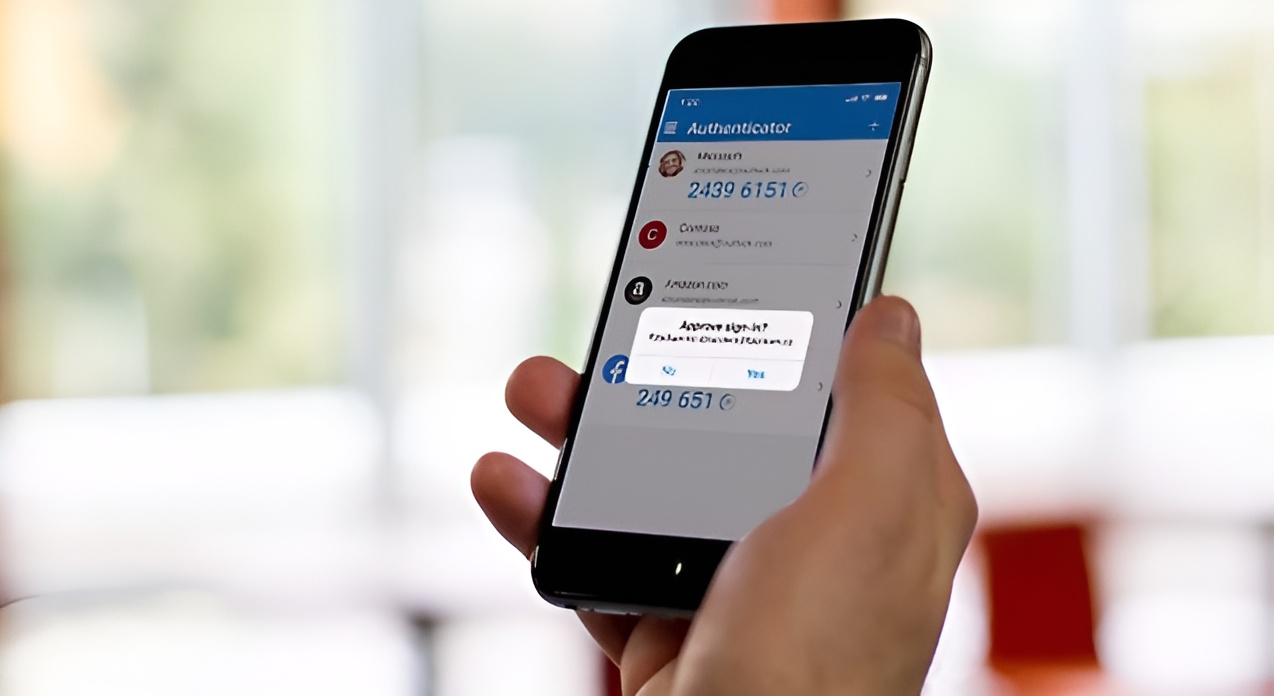

Μια κρίσιμη ευπάθεια στο σύστημα ελέγχου ταυτότητας πολλαπλών παραγόντων (MFA) της Microsoft άφησε εκατομμύρια λογαριασμούς εκτεθειμένους σε μη εξουσιοδοτημένη πρόσβαση. Το ελάττωμα, που αποκαλύφθηκε από ερευνητές στο Oasis Security, εκμεταλλεύτηκε τις αδυναμίες στη διαδικασία ελέγχου ταυτότητας, επιτρέποντας στους εισβολείς να εκτελούν κρυφές επιθέσεις ωμής βίας.

Η ευπάθεια, η οποία περιλαμβάνει ανεπαρκή στοιχεία ελέγχου περιορισμού του ρυθμού, κινδύνευε με ευαίσθητα δεδομένα σε υπηρεσίες όπως το OneDrive, το Teams και το Azure Cloud. Η Oasis Security λέει ότι”οι κάτοχοι λογαριασμών έκαναν δεν λαμβάνετε καμία ειδοποίηση σχετικά με τον τεράστιο αριθμό των επακόλουθων αποτυχημένων προσπαθειών, καθιστώντας αυτήν την ευπάθεια και την τεχνική επίθεσης επικίνδυνα χαμηλού προφίλ.”

Η Microsoft έχει επιδιορθώσει έκτοτε το ζήτημα, αλλά το περιστατικό δείχνει πώς μπορεί να υπάρχουν ευπάθειες ακόμη και σε ευρέως αξιόπιστα συστήματα ασφαλείας.

Πώς λειτούργησε το ελάττωμα Microsoft MFA

Η ευπάθεια εκμεταλλεύτηκε τον μηχανισμό ελέγχου ταυτότητας Time-based One-Time Password (TOTP) της Microsoft κωδικοί που χρησιμοποιούνται ως δεύτερος παράγοντας ελέγχου ταυτότητας, συνήθως μέσω μιας εφαρμογής για κινητά ή ενός διακριτικού υλικού

Οι εισβολείς μπορούσαν να παρακάμψουν τυπικές προστασίες με την ταχεία έναρξη πολλαπλών ταυτόχρονων συνεδριών σύνδεσης. Αυτή η προσέγγιση τους επέτρεψε να μαντεύουν κωδικούς σε πολλές περιόδους σύνδεσης χωρίς να περιορίζονται από όρια ρυθμού μίας περιόδου σύνδεσης.

Η αναφορά του Oasis Security περιγράφει λεπτομερώς τους μηχανισμούς της επίθεσης: «Με τη γρήγορη δημιουργία νέων συνεδριών και απαρίθμηση κωδικών, η ερευνητική ομάδα. έδειξε ένα πολύ υψηλό ποσοστό προσπαθειών που θα εξαντλούσαν γρήγορα τον συνολικό αριθμό επιλογών για έναν 6ψήφιο κωδικό (1.000.000).» Η ομάδα διαπίστωσε ότι αυτή η μέθοδος επέτρεπε 50% πιθανότητα επιτυχίας μέσα σε περίπου 70 λεπτά.

Σχετικό: Κακόβουλο λογισμικό που βασίζεται στο AI: Πώς οι ψεύτικες εφαρμογές και οι CAPTCHA στοχεύουν χρήστες Windows και macOS

Προσθήκη στη σοβαρότητα του ελαττώματος, η εφαρμογή της Microsoft αποδέχτηκε κωδικούς TOTP για έως και τρία λεπτά—έξι φορές περισσότερο από το βιομηχανικό πρότυπο παράθυρο των 30 δευτερολέπτων που συνιστάται στο Οδηγία RFC-6238 Σύμφωνα με το Oasis Security,”Οι δοκιμές με τη σύνδεση στη Microsoft έδειξε ανοχή περίπου 3 λεπτών για έναν μόνο κωδικό, που εκτείνεται 2,5 λεπτά μετά τη λήξη του, επιτρέποντας την αποστολή 6 φορές περισσότερων προσπαθειών.”

Timeline of Discovery και Επίλυση

Το θέμα ευπάθειας αποκαλύφθηκε στη Microsoft τον Ιούνιο του 2024, αφού η Oasis Security πραγματοποίησε προσομοιώσεις που καταδεικνύουν την εκμετάλλευση. Η Microsoft απάντησε με ένα σχέδιο αποκατάστασης δύο βημάτων.

Μια προσωρινή ενημέρωση κώδικα εφαρμόστηκε στις 4 Ιουλίου 2024, μειώνοντας τη συχνότητα των προσπαθειών σύνδεσης που επιτρέπονται ανά περίοδο σύνδεσης. Ακολούθησε μια μόνιμη διόρθωση στις 9 Οκτωβρίου 2024, εισάγοντας αυστηρότερα μέτρα περιορισμού του ποσοστού που αποκλείουν προσωρινά τις προσπάθειες σύνδεσης για έως και 12 ώρες μετά από επαναλαμβανόμενες αποτυχίες.

Σχετικά: Η Microsoft παρουσιάζει το FIDO2 και Αναβαθμίσεις κωδικού πρόσβασης σε Authenticator

Το Oasis Security επαίνεσε την άμεση δράση της Microsoft, αλλά τόνισε τη σημασία της αντιμετώπισης βασικές αδυναμίες στα συστήματα ελέγχου ταυτότητας. Οι ερευνητές δήλωσαν,”Αυτή η ευπάθεια υπογραμμίζει πώς ακόμη και τα θεμελιώδη συστήματα ασφαλείας μπορούν να αξιοποιηθούν όταν οι διασφαλίσεις δεν εφαρμόζονται σωστά.”

Γιατί αυτή η επίθεση ήταν ιδιαίτερα επικίνδυνη

Μία από τις πιο ανησυχητικές πτυχές αυτής της ευπάθειας ήταν ο κρυφός χαρακτήρας της Η επίθεση δεν πυροδότησε ειδοποιήσεις για τους κατόχους λογαριασμών, επιτρέποντας στους εισβολείς να λειτουργήσουν μη ανιχνευμένο Όπως εξήγησαν οι ερευνητές,”Κατά τη διάρκεια αυτής της περιόδου, οι ιδιοκτήτες λογαριασμών δεν έλαβαν καμία ειδοποίηση σχετικά με τον τεράστιο αριθμό των επακόλουθων αποτυχημένων προσπαθειών, καθιστώντας αυτήν την ευπάθεια και την τεχνική επίθεσης επικίνδυνα χαμηλό προφίλ.”

Σχετικά. : Η Microsoft βελτιώνει τις επιλογές του Windows Update, Λεπτομέρειες Εντολή Azure MFA

Αυτή η χαμηλή ορατότητα σήμαινε ότι οι χρήστες, ιδιαίτερα σε εταιρικές περιβάλλοντα, ήταν σε αυξημένο κίνδυνο. Η μη εξουσιοδοτημένη πρόσβαση σε εταιρικούς λογαριασμούς θα μπορούσε να οδηγήσει σε παραβιάσεις δεδομένων, κατασκοπεία ή πλευρική μετακίνηση εντός δικτύων, δυνητικά σε κίνδυνο ολόκληρων συστημάτων.

Ευρύτερες επιπτώσεις για τα συστήματα ελέγχου ταυτότητας

Το ελάττωμα του Microsoft MFA έχει αναζωπυρώσει τις συζητήσεις σχετικά με τους περιορισμούς των κοινόχρηστων μυστικών συστημάτων ελέγχου ταυτότητας όπως τα TOTP. Αυτά τα συστήματα, ενώ χρησιμοποιούνται ευρέως, βασίζονται σε μηχανισμούς στατικής επικύρωσης που μπορούν να αξιοποιηθούν μέσω επιθέσεων ωμής βίας.

Τα συστήματα ελέγχου ταυτότητας που βασίζονται σε κοινό απόρρητο φέρουν εγγενείς ευπάθειες και οι οργανισμοί πρέπει να υιοθετήσουν ενημερώσεις και να αξιολογήσουν εάν οι προσεγγίσεις παλαιού τύπου MFA εξακολουθούν να είναι κατάλληλες.

Τα παραδοσιακά συστήματα MFA συχνά επικυρώνουν συσκευές αντί να διασφαλίζουν ο μεμονωμένος χρήστης έχει πιστοποιηθεί.

Σχετικό: Αύξηση των παραβιάσεων του λογαριασμού Microsoft Azure. Προκαλεί συναγερμό στις εταιρείες

Μαθήματα για οργανισμούς που χρησιμοποιούν MFA

Τα ευρήματα του Oasis Security υπογραμμίζουν τη σημασία της εφαρμογής ισχυρών διασφαλίσεων γύρω από τα συστήματα MFA. Η έκθεση συνιστά διάφορες βέλτιστες πρακτικές για τον μετριασμό των κινδύνων:

Οι οργανισμοί θα πρέπει να επιτρέπουν ειδοποιήσεις σε πραγματικό χρόνο για να ειδοποιούν τους χρήστες για αποτυχημένες προσπάθειες ελέγχου ταυτότητας. Αυτή η δυνατότητα παρέχει έγκαιρη ανίχνευση επιθέσεων ωμής βίας και επιτρέπει στους χρήστες να προβούν σε άμεσες ενέργειες, όπως επαναφορά κωδικών πρόσβασης ή επικοινωνία με την υποστήριξη.

Η μετάβαση σε μεθόδους ελέγχου ταυτότητας χωρίς κωδικό πρόσβασης, όπως κρυπτογραφικά συστήματα που βασίζονται σε κλειδιά, είναι ένα άλλο προτεινόμενο βήμα. Αυτά τα συστήματα εξαλείφουν κοινά μυστικά τρωτά σημεία, παρέχοντας ένα πιο ισχυρό πλαίσιο ασφαλείας. Τέλος, οι οργανισμοί θα πρέπει να διενεργούν τακτικούς ελέγχους ασφαλείας για τον εντοπισμό και την αντιμετώπιση των τρωτών σημείων στους μηχανισμούς ελέγχου ταυτότητας.

Στην έκθεσή τους, η Oasis Security κατέληξε, «Ενώ το MFA παραμένει ένα ζωτικό επίπεδο ασφάλειας, αυτό το περιστατικό δείχνει ότι τα συστήματα που δεν εφαρμόζονται σωστά μπορούν να γίνουν γνωστά. ένας φορέας επίθεσης.”

Αυτό το περιστατικό χρησιμεύει ως μια ισχυρή υπενθύμιση των εξελισσόμενων τακτικών που χρησιμοποιούν οι επιτιθέμενοι στον κυβερνοχώρο και των συνεχιζόμενων Προκλήσεις για την ασφάλεια των συστημάτων ελέγχου ταυτότητας σε κλίμακα Ενώ η απόκριση της Microsoft μετριάστηκε αποτελεσματικά το ελάττωμα, η ευπάθεια υπογραμμίζει τη σημασία των προληπτικών μέτρων για την αποτροπή παρόμοιων περιστατικών στο μέλλον.