Da bereits aktive Angriffe im Gange sind, hat Google ein Notfall-Sicherheitsupdate für Chrome veröffentlicht, um eine kritische Zero-Day-Schwachstelle in seiner V8-JavaScript-Engine zu schließen. Die Schwachstelle mit hoher Schwere, die als CVE-2025-13223 verfolgt wird, ermöglicht Remote-Angreifern die Ausführung von bösartigem Code, indem sie die Heap-Beschädigung auf ungepatchten Systemen ausnutzen.

Die von der Threat Analysis Group von Google entdeckte Schwachstelle betrifft die Desktop-Versionen des Browsers unter Windows, macOS und Linux. Google fordert seine 2 Milliarden Nutzer dringend auf, die Version 142.0.7444.175 sofort zu installieren, um die Bedrohung einzudämmen.

Die Zero-Day-Bedrohung

Um den Ernst der Lage zu bestätigen, hat Google bestätigt, dass „ein Exploit für CVE-2025-13223 in freier Wildbahn existiert.“ Dieses Eingeständnis ordnet CVE-2025-13223 in die gefährliche Kategorie der Zero-Day-Schwachstellen ein, was bedeutet, dass Bedrohungsakteure die Schwachstelle entdeckt und als Waffe genutzt haben, bevor die Ingenieure von Google eine Verteidigung entwickeln konnten.

Technisch gesehen liegt das Problem in der V8-JavaScript-Engine, der Open-Source-Komponente, die für die Verarbeitung von JavaScript-Code in Chrome und anderen Chromium-basierten Browsern verantwortlich ist.

Laut der National Vulnerability Database (NIST) ermöglichte „Type Confusion in V8 in Google Chrome vor 142.0.7444.175 einem entfernten Angreifer, die Heap-Beschädigung möglicherweise über eine manipulierte HTML-Seite auszunutzen.“

Durch Manipulation der Art und Weise Da die Engine Objekttypen verarbeitet, können Angreifer den Speicher im Heap beschädigen, was möglicherweise zu einem Absturz des Browsers oder, was noch wichtiger ist, zur Ausführung von beliebigem Code außerhalb der Sicherheitssandbox des Browsers führt.

Erkennung und KI-Abwehr

Die Identifizierung des aktiven Zero-Day geht an die Threat Analysis Group (TAG), ein spezialisiertes Team, das von der Regierung unterstützte Hackerangriffe und schwerwiegende Cyberkriminalitätsoperationen verfolgt. Ihr Bericht vom 12. November löste die schnelle Entwicklung des diese Woche veröffentlichten Patches aus.

Neben dem Zero-Day-Fix behebt das Update eine zweite Sicherheitslücke mit hohem Schweregrad: CVE-2025-13224. Im Gegensatz zur ausgenutzten Schwachstelle wurde dieser Fehler intern von „Google Big Sleep“ gefunden, einem KI-gestützten Schwachstellenforschungsprojekt.

Diese am 9. Oktober entdeckte Entdeckung unterstreicht den zunehmenden Nutzen künstlicher Intelligenz bei präventiven Sicherheitsüberprüfungen. Während menschliche Analysten bei TAG nach wie vor von entscheidender Bedeutung für die Erkennung aktiver Bedrohungen sind, werden automatisierte Systeme wie Big Sleep immer wichtiger, um komplexe Speichersicherheitsprobleme zu identifizieren, bevor sie von Angreifern ausgenutzt werden können.

Rollout und Mitigation

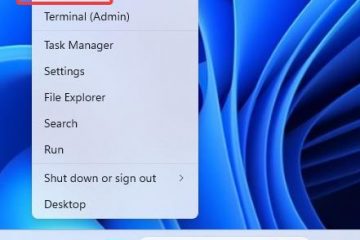

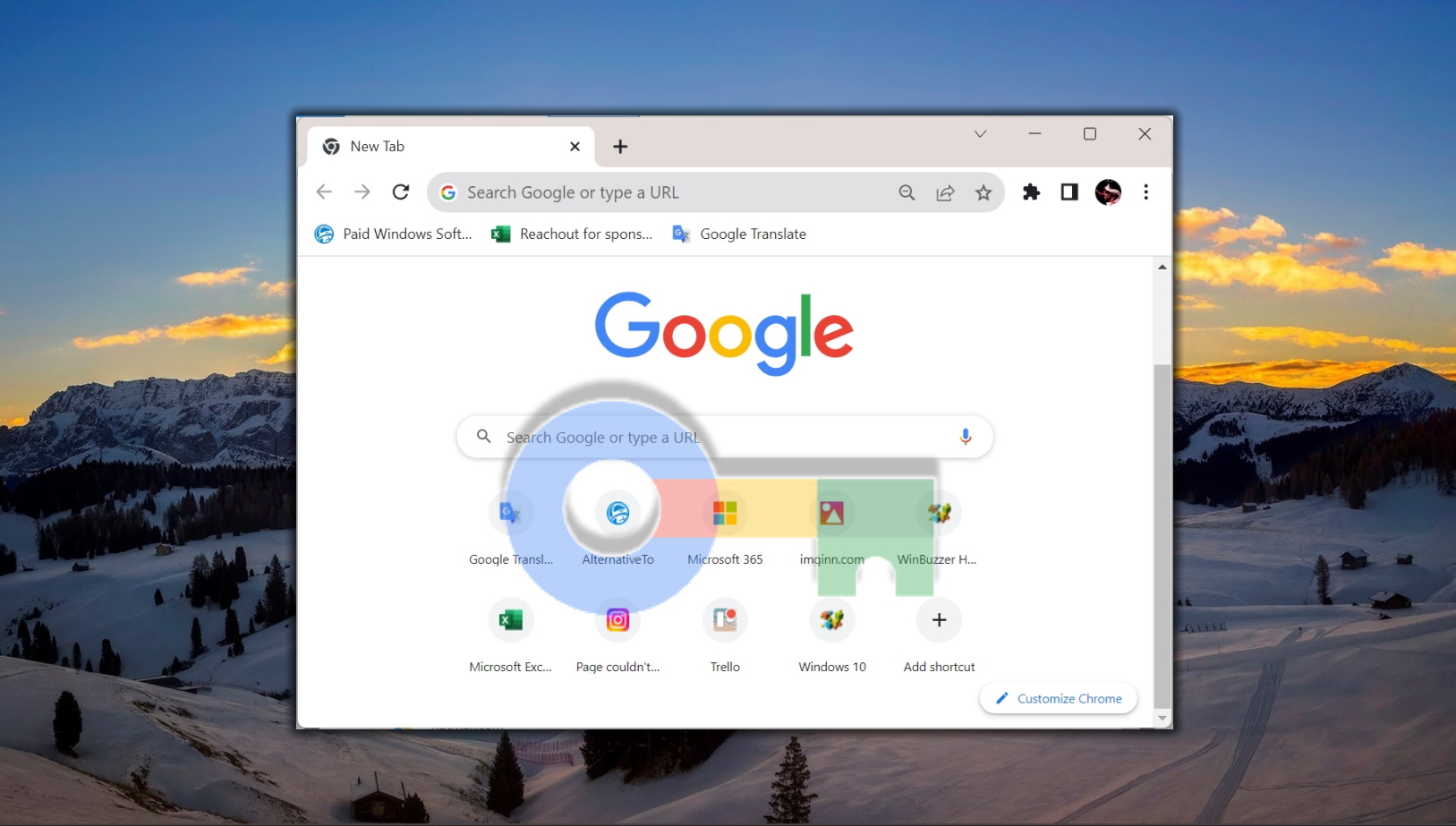

Um diese Risiken anzugehen, wurde der stabile Kanal auf Version 142.0.7444.175/.176 für Windows und Mac aktualisiert 142.0.7444.175 für Linux. Benutzer können ihre Installation überprüfen, indem sie zum Menü „Über Google Chrome“ navigieren, das automatisch nach der neuesten Version sucht und diese herunterlädt.

Google betonte die Notwendigkeit einer breiten Akzeptanz vor der vollständigen Offenlegung:

„Der Zugriff auf Fehlerdetails und Links kann eingeschränkt bleiben, bis die Mehrheit der Benutzer mit einem Fix aktualisiert wurde.“

Während manuelle Updates für Verbraucher bei aktiviertem automatischen Patching oft unnötig sind, ist die aktive Ausnutzung von CVE-2025-13223 macht eine sofortige Verifizierung ratsam. Unternehmensadministratoren sollten dieser Bereitstellung in allen verwalteten Flotten Priorität einräumen, da die V8-Engine ein häufiges Ziel für raffinierte Angriffe ist. Entscheidend ist, dass der Schutz erst nach einem Neustart des Browsers aktiv ist; Durch einfaches Herunterladen des Updates im Hintergrund bleibt die Sicherheitslücke in allen geöffneten Tabs oder Fenstern offen.