.single.post-author, Autor: Konstantinos Tsoukalas, Letzte Aktualisierung: 3. November 2025

Wenn nach der ersten erfolgreichen Remotedesktopverbindung (RDP) der/die Benutzer aufgrund mehrerer Anmeldeversuche oder Passwortänderungsversuche gesperrt werden, lesen Sie weiter unten, um das Problem zu beheben.

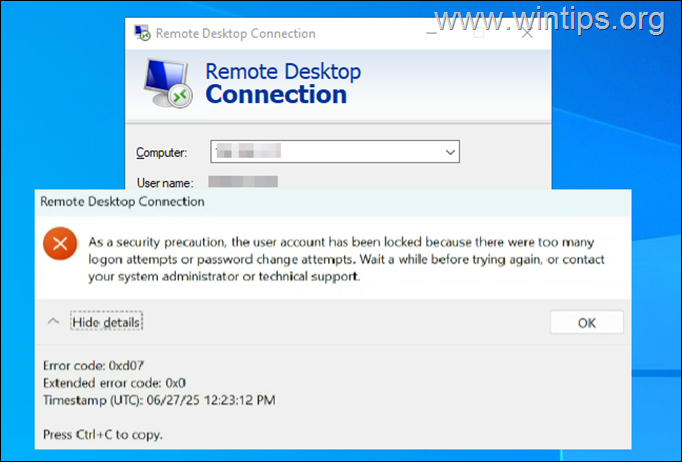

Problem: Domänenbenutzer stellen erfolgreich über Remotedesktop eine Verbindung zu einem Windows-Server her, aber nachdem sie die Verbindung geschlossen (oder sich abgemeldet) und erneut versucht haben, eine Verbindung zum RDP-Server herzustellen, werden sie gesperrt und erhalten die folgende Fehlermeldung:

„Aus Sicherheitsgründen wurde das Benutzerkonto gesperrt, weil es zu viele Anmeldeversuche oder Passwortänderungsversuche gab. Warten Sie eine Weile, bevor Sie es erneut versuchen, oder wenden Sie sich an Ihren Systemadministrator oder den technischen Support.“

Fehlercode: 0xd07

Erweiterter Fehlercode: 0x0″

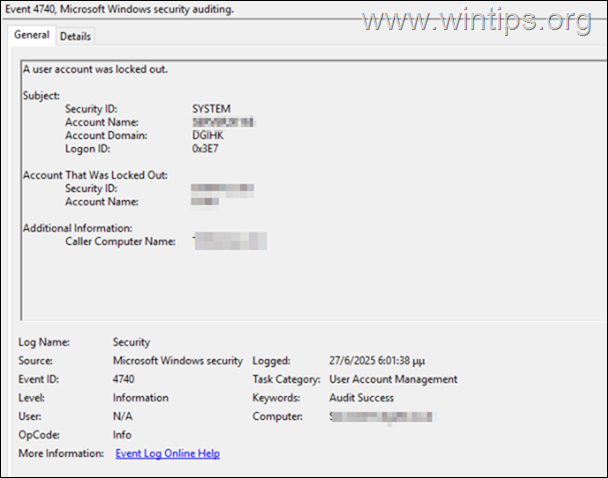

Zum Zeitpunkt des Auftretens des Problems wird Ereignis-ID 4740 in der Ereignisanzeige > Windows-Protokolle > Sicherheit protokolliert und besagt, dass das Benutzerkonto gesperrt wurde out“ ohne weitere Erklärung.

Ursache: Das Problem wird dadurch verursacht, dass der Windows-Server, mit dem Benutzer über die Remotedesktopverbindung eine Verbindung herstellen, eine Authentifizierungsmethode auf niedrigerer Ebene als der Domänencontroller verwendet. Genauer gesagt tritt das Problem auf, wenn der Domänencontroller NTLMv2 (Version 2) zur Authentifizierung von Benutzern verwendet, während der Server, mit dem Benutzer über RDP eine Verbindung herstellen, NTLM (Version 1) verwendet.

* Hinweis: In Active Directory-Domänen ist das Kerberos-Protokoll das Standardauthentifizierungsprotokoll. Wenn das Kerberos-Protokoll jedoch aus irgendeinem Grund nicht ausgehandelt wird, verwendet Active Directory LM, NTLM oder NTLM Version 2 (NTLMv2).

So beheben Sie den RDP-Fehler „Benutzerkonto wurde gesperrt, weil es zu viele Anmeldeversuche oder Kennwortänderungsversuche gab“ beim zweiten Versuch, eine Verbindung zum Remotedesktop in Windows Server 2016/2019 herzustellen.

Schritt 1. Überprüfen Sie die „LAN Manager-Authentifizierungsebene“. auf dem Domänencontroller (DC).

Die LAN-Manager-Authentifizierung umfasst die Varianten LM, NTLM und NTLMv2 und ist das Protokoll, das zur Authentifizierung aller Clientcomputer verwendet wird, auf denen das Windows-Betriebssystem ausgeführt wird.

Um die LAN-Manager-Authentifizierungsstufe in Ihrer Domäne zu überprüfen, führen Sie auf dem primären Domänencontroller Folgendes aus:

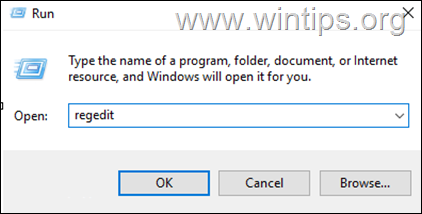

![]() + R -Tasten zum Öffnen des Befehlsfelds „Ausführen“.

+ R -Tasten zum Öffnen des Befehlsfelds „Ausführen“.

2. Geben Sie im Befehlsfeld „Ausführen“ Folgendes ein: regedit Drücken Sie die Eingabetaste, um den Registrierungseditor zu öffnen.

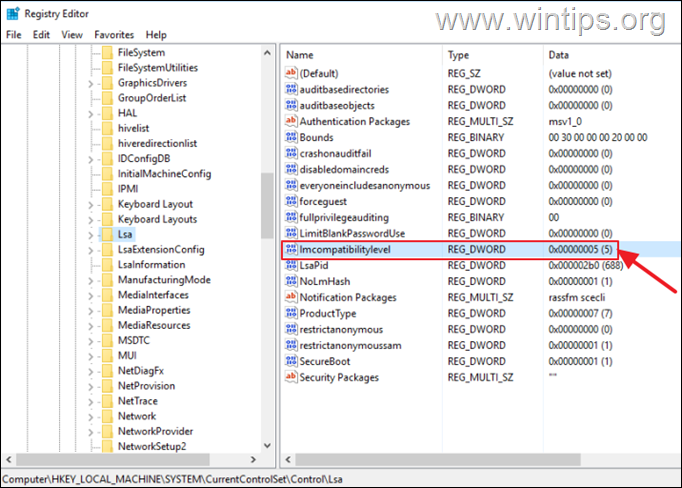

3. Navigieren Sie im linken Bereich zur folgenden Registrierung Schlüssel:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

4. Beachten Sie dann den Wert des „lmcompatibilitylevel“ REG_DWORD (z. B. „5“ in diesem Beispiel).

Schritt 2: Stellen Sie die gleiche „LAN Manager-Authentifizierungsebene“ auf dem RDP-Server ein.

Fahren Sie nun fort und stellen Sie die gleiche Authentifizierungsebene auf dem Windows-Server ein, mit dem Benutzer über Remotedesktop (RDP) eine Verbindung herstellen. Gehen Sie dazu wie folgt vor:

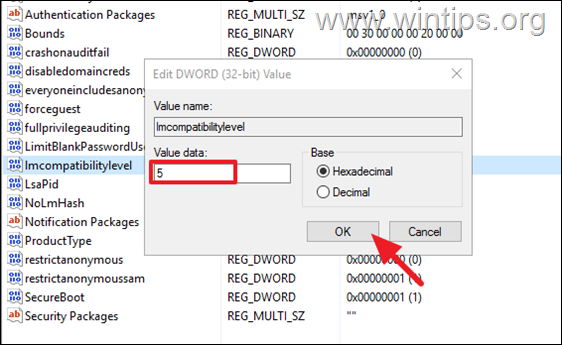

1. Öffnen Sie den Registrierungseditor und navigieren Sie zum gleichen Pfad:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

2. Überprüfen Sie im rechten Bereich, ob der REG_DWORD-Wert „lmcompatibilitylevel“ unterschiedlich ist (z. B. „2“) in diesem Beispiel). Wenn ja, öffnen Sie es, setzen Sie die Wertdaten auf „5“ und klicken Sie auf OK.

5. Schließen Sie den Registrierungseditor, starten Sie den Computer neu und überprüfen Sie wenn das Problem weiterhin besteht.

Zusätzliche Informationen:

1. Die „LAN Manager-Authentifizierungsebene“ kann auch über Lokale oder Domänengruppenrichtlinien unter dem unten genannten Speicherort geändert werden:

Computerkonfiguration\Windows-Einstellungen\Sicherheitseinstellungen\Lokale Richtlinien\Sicherheitsoptionen > Netzwerksicherheit: LAN Manager-Authentifizierungsebene

2. Die LAN Manager-Authentifizierung umfasst LM, NTLM und NTLMv2-Varianten, und es ist das Protokoll, das zur Authentifizierung aller Clientcomputer verwendet wird, auf denen das Windows-Betriebssystem ausgeführt wird, um:

einer Domäne beizutreten, sich zwischen Active Directory-Gesamtstrukturen zu authentifizieren, sich bei Domänen zu authentifizieren, die auf früheren Versionen des Windows-Betriebssystems basieren, sich bei Computern zu authentifizieren, auf denen keine Windows-Betriebssysteme ausgeführt werden, beginnend mit Windows 2000, sich bei Computern zu authentifizieren, die sich nicht in der Domäne befinden

3. Die möglichen Werte für die LAN Manager-Authentifizierungsebene sind unten zusammen mit der Ebene aufgeführt Sicherheit, die sie bieten. (Quelle):

0=LM-und NTLM-Antworten senden (sehr unsicher) 1=LM und NTLM senden – NTLMv2-Sitzungssicherheit verwenden, falls ausgehandelt (Unsicher) 2=Nur NTLM-Antwort senden (schwache Sicherheit) 3=Nur NTLMv2-Antwort senden (moderate Sicherheit) 4=Nur NTLMv2-Antwort senden. LM ablehnen (starke Sicherheit) 5=Nur NTLMv2-Antwort senden. LM und NTLM ablehnen (Sehr starke Sicherheit – BESTE)

Das ist es! Lassen Sie mich wissen, ob dieser Leitfaden Ihnen geholfen hat, indem Sie einen Kommentar zu Ihren Erfahrungen hinterlassen. Bitte liken und teilen Sie diesen Leitfaden, um anderen zu helfen.

Wenn dieser Artikel für Sie nützlich war, denken Sie bitte darüber nach, uns mit einer Spende zu unterstützen. Sogar 1 US-Dollar kann einen großen Unterschied für uns in unserem Bemühen machen, weiterhin anderen zu helfen und gleichzeitig diese Website kostenlos zu halten:

Konstantinos ist der Gründer und Administrator von Wintips.org. Seit 1995 ist er als Computer-und Netzwerkexperte für Privatpersonen und große Unternehmen tätig und bietet IT-Support an. Er ist auf die Lösung von Problemen im Zusammenhang mit Windows oder anderen Microsoft-Produkten (Windows Server, Office, Microsoft 365 usw.) spezialisiert. Neueste Beiträge von Konstantinos Tsoukalas (alle ansehen)

Konstantinos ist der Gründer und Administrator von Wintips.org. Seit 1995 ist er als Computer-und Netzwerkexperte für Privatpersonen und große Unternehmen tätig und bietet IT-Support an. Er ist auf die Lösung von Problemen im Zusammenhang mit Windows oder anderen Microsoft-Produkten (Windows Server, Office, Microsoft 365 usw.) spezialisiert. Neueste Beiträge von Konstantinos Tsoukalas (alle ansehen)