Die Eye Security der Cybersecurity-Firma hat eine kritische Sicherheitsanfälligkeit in Microsoft Copilot Enterprise ergeben, die es seinen Forschern ermöglichte, die Kontrolle über den Root-Level zu erlangen und willkürliche Code im Backend des AI-Assistenten auszuführen. Das niederländische Sicherheitsunternehmen entdeckte den Fehler bereits im April 2025, veröffentlichte jedoch Details zu dem Vorfall. Microsoft stellte den Fehler leise nach einer Benachrichtigung, aber kontrovers als”mäßig”Schweregrad ein und verzeichnete keine Fehlerprämie. Die Offenlegung kommt, als sich Redmond mit dem Fallout aus einem massiven SharePoint Zero-Day-Angriff auseinandersetzt. Root

Der Exploit, detailliert in einem technischen Aufschreiben durch Augensicherheit zeigt eine klassische Privilegentechnik der Ektoration. Die Forscher begannen zunächst die Live-Python-Sandbox, die Microsoft im April 2025 zum Copilot Enterprise hinzufügte, und stellte fest, dass sie Systembefehle mithilfe der Jupyter-Notebook-Syntax direkt ausführen konnten. Während dieser Benutzer Teil der”Sudo”-Gruppe war, fehlte der Sudo-Binary selbst und verhinderte einen einfachen Weg zur Eskalation des Privilegs. Die Umgebung war ein OverlayFS-Dateisystem, das ihnen einen Einblick in die Konstruktion des Containers gab. Durch die Analyse dieser Dateien identifizierten sie das Einstiegs-Skript des Containers, EntryPoint.sh, das für die Start der Kerndienste verantwortlich war. Dieses Skript war der Schlüssel, um eine Schwäche zu finden. Ihr Ziel war es, in einer unendlichen Schleife zu laufen, um sicherzustellen, dass der Jupyter-Service immer aktiv war. Dazu wurde regelmäßig den Befehl pGrep ausgeführt, um den Prozess zu überprüfen.

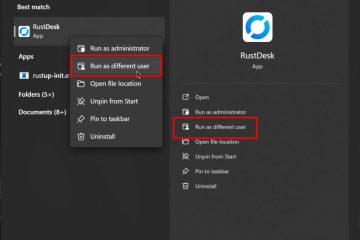

Hier fanden die Forscher den kritischen Fehler. Das Skript wurde PGREP ausgeführt, ohne seinen vollständigen Systempfad anzugeben (z. B./usr/bin/pGrep). Dies bedeutete, dass das System eine Liste der in der $ Path-Umgebungsvariablen definierten Verzeichnisse durchsuchen würde, um die ausführbare Datei zu ermitteln. Das Eye Security-Team entdeckte, dass der Ubuntu-Benutzer von Sandboxen in diesem speziellen Verzeichnis Berechtigungen geschrieben hatte, eine Aufsicht, die eine goldene Gelegenheit für einen Pfad-Hijacking-Angriff schafft. Die Forscher haben ein bösartiges Python-Drehbuch hergestellt und es PGREP genannt. Sie haben es in das Verzeichnis”Beschreibbar/App/Miniconda/Bin”hochgeladen. Innerhalb von Sekunden führte das Skript auf Wurzel-Level”Keepalivejupytersvc.sh`”zuerst ihre schädliche Datei aus und führte sie mit vollständigen Wurzelprivilegien aus. Verwundbarkeit. Der Prozess gipfelte über drei Monate später, am 25. Juli, als das Microsoft Security Response Center (MSRC) die Forscher darüber informierte, dass das Problem nach der von der Augensicherheit bereitgestellten Zeitachse gepatcht und offiziell geschlossen wurde. Microsoft klassifizierte den Fehler-der einen vollständigen Zugriff auf das Copilot-Backend gewährte-wie nur „moderate“ Schwere. Diese Klassifizierung ist von Bedeutung, da sie für eine finanzielle Belohnung unter die Schwelle liegt. Die Richtlinien von Microsoft reservieren Bug-Bounties für Schwachstellen, die es für „wichtig und kritisch“ hält. Ein Fehlschlag zur Eskalation des Privilegs, der zu einem Wurzelzugriff führt, wird typischerweise als Anfälligkeit mit hohem oder kritischem Risiko angesehen, wodurch die offizielle Bewertung von der technischen Realität des Exploits getrennt erscheint. href=”https://portal.msrc.microsoft.com/en-us/security-guidance/researcher-acknowledgments-online-services”target=”_ leer”> öffentlich aufgeführte Forscher-Bestätigungs-Seite .

Diese generische Reaktion geht den Kern des Streits über die Schweregradbewertung um. Die Entscheidung wurde genug darauf hingewiesen, dass die Augensicherheit das Ergebnis in seiner Offenlegung ausdrücklich feststellte und feststellte:”Wir haben außer einer Bestätigung nichts erhalten.”Dies unterstreicht eine signifikante Unterbrechung zwischen der Wahrnehmung des Wertes und der Schwere eines Sicherheitsfestens. Das Unternehmen verwaltet nach wie vor die Auswirkungen einer weit verbreiteten SharePoint Zero-Day-Kampagne (CVE-2025-53770), die sich weltweit Hunderte von Organisationen ausgewirkt hat, darunter US-Bundesbehörden. Das wiederkehrende Thema hochwirksame Schwachstellen wirft Bedenken hinsichtlich des Lebenszyklus für Sicherheitsentwicklung für die kritischsten Unternehmensprodukte von Microsoft aus.

Die Geschichte ist möglicherweise noch nicht vorbei. Die Augensicherheit hat geärgert, dass seine Forscher auch Zugang zu Microsofts internen „verantwortungsbewussten AI-Operationen“-Verhaltungsgruppen, einem System zur Verwaltung von Copilot und anderen internen Diensten erhalten haben. href=”https://www.blackhat.com/us-25/briefings/Schedule/#conent-compromise-wesusing-entra-oAuth-for-fun-access-to-internal-microsoft-Applications-45128″Target=”_ Blank”> Blackhat USA 2025-Sicherheitskonferenz in der Las-VeGAS-Konferenz. Diese Präsentation wird zweifellos die Sicherheit von Microsofts aufstrebendem KI-Imperium weiter untersuchen.