Die Auswirkungen auf TeleMessage, ein israelisches Unternehmen, das Kunden, einschließlich der Trump-Verwaltungsbeamten, eine modifizierte Signal-Messaging-App namens TM SGNL anbietet. Dies folgt den verdammten Enthüllungen, dass die App TeleMessage uneingeschränkten Zugriff auf die Klartext-Chat-Protokolle der Benutzer gewährt. href=”https://www.wyden.senate.gov/news/press-releases/wyden-calls-on-doj-to-investigate-national-security-risks-posed-by-white-house-officials-using-insecure-messaging-app-and-apparent-false-claims-from-app-provider” target=”_blank”>call for an immediate Untersuchung des Justizministeriums , unter Berufung auf schwerwiegende US-amerikanische nationale Sicherheitsbedenken und potenzielle Verstöße gegen das Gesetz über falsche Angaben aufgrund von irreführendem Marketing.

How TM SGNL’s Architecture Undermines Verschlüsselung

In der Mitte dieses Sicherheitsdebakels befindet sich die Architektur der TM SGNL-Anwendung. Sicherheitsforscher Micah Lee in a umfassende technische Analyse. untersuchte den Android-Quellcode, den TeleMessage Marketing-Ansprüche «ad-to-End-End-zu-End-End-zu-End-Eng-Abg von The Mobile Phone.

Die TM SGNL-App fasst Nachrichten ab, nachdem sie auf dem Gerät des Benutzers entschlüsselt wurden. Diese Klartextkommunikation werden dann auf den eigenen Archivserver von TeleMessage unter https://archive.telemessage.com übertragen und in der Northern Virginia Data Center von Amazon Web Services gehostet. Ein Ort, an dem Lee darauf hinweist, ist „kein erteilter Ort, um klassifizierte Informationen zu speichern.“”TM SGNL bricht diese Sicherheit vollständig”, schrieb Lee.”Die Kommunikation zwischen der TM SGNL-App und dem endgültigen Archivziel ist nicht endgültig verschlüsselt.”Details, dass sein System eine Verbindung zur Website von TeleMessage herstellt, um archivierte Nachrichten abzurufen.

Lees Analyse des TM SGNL Android-Quellcodes zeigt einen Schritt-für-Schritt-Prozess. Wenn die App beginnt, initialisiert der”TeleMessageApplicationDependencyProvider”den SDK und fügt den”ArchivemessagesProcessor”als Haken hinzu. Dieser Prozessor überwacht die lokale”Signaldatabase”(Signal-SQLite-Datenbank auf dem Gerät). Staging-Datenbank auf dem Gerät und initiiert das”Syncadapter”. Der”Syncadapter”, ein Android-Hintergrunddienst, fragt diese Staging-Datenbank für Nachrichten mit einem Status von”WaitingToBedElieferung”ab. Schließlich stellt der”NetworkManager”eine HTTP-Postanforderung ab und sendet die Klartextnachrichtendaten an den API-Endpunkt `https://archive.telemessage.com/api/rest/archive/telemessageIncomingMingMingMessage/`. href=”https://github.com/micahflee/tm-sgnl-ios/issues/1″target=”_ leer”> iOS-Quellcode von TeleMessage schien weitgehend unmodifizierter Signalcode zu sein und Fragen zu den spezifischen Archivmechanismus auf dieser Plattform zu stecken. Ein kritischer Punkt, den Lee macht, ist, dass TM SGNL mit der Standard-Signal-App interoperabel ist. Wenn Sie ein Signalbenutzer sind, können Sie nicht wissen, wann Sie mit einem TM SGNL-Benutzer sprechen.”Ein anonymer Hacker kontaktierte Lee um den 3. bis 4. Mai und behauptete, Breached Telemess-System. Die Schätzung dauerte”ca. 15-20 Minuten”. Der Hacker stellte Lee Daten-Snapshots von TeleMessage-Servern zur Verfügung, die, wie Lee detaillierte, Klartext-Signalnachrichten (z. B. eine zu einer Gruppe mit dem Namen”Uping Citizens Brigade”enthielt, die vom 4. Mai mit einem Link zu einem Tweet über Präsident Trump enthält). AF”).

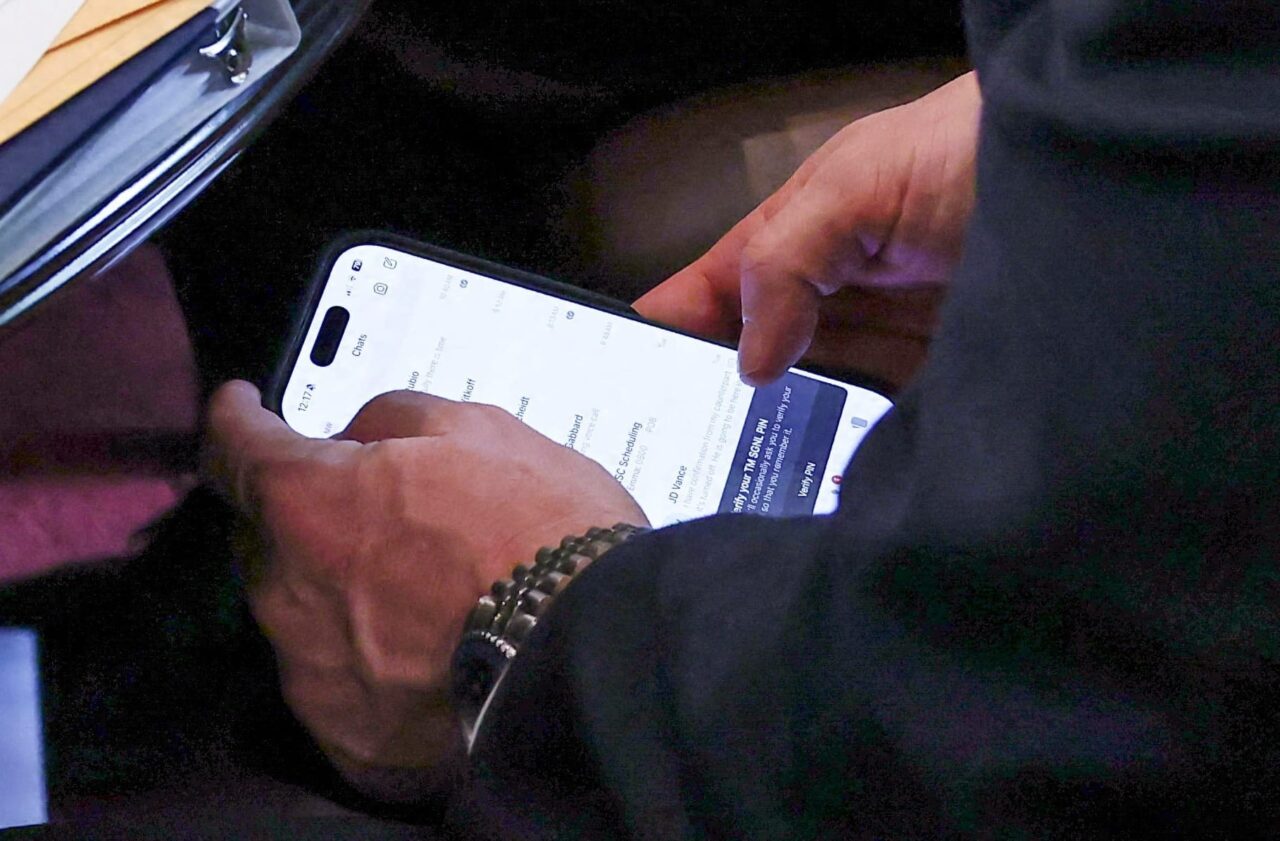

Lee fand auch ein Beispiel für eine verschlüsselte WhatsApp-Nachricht, die darauf hinweist, dass nicht alle Daten einheitlich behandelt wurden, und privates Schlüsselmaterial. Während dieser erste Hacker 404 Medien klarstellte, dass er nicht auf Nachrichten zugegriffen hat, die von Kabinettsmitgliedern oder Rep. Mike Waltz gehörten, demonstrierten ihre Aktionen eindeutig die Zugänglichkeit der Klartext. href=”https://www.nbcnews.com/tech/security/Telemessage-suspends-services-hackers-say-bached-app-rcna204925″Target=”_ Blank”> NBC-Nachrichten berichtet Diese Telemessage hat seine Dienste nach einem zweiten Hacker-Breach-Breach-Breach-Breach die Gesellschaft untergebracht. Diese zweite Person lieferte NBC-Nachrichten einen Screenshot der Kontaktliste von Telemessage für Coinbase-Mitarbeiter als Beweis für ihren Zugriff. href=”https://www.bleepingcomputer.com/news/security/unofficial-signal-app-used-by-tump-officials-investigates-hack/”target=”_ leer”> bestätigte die Service-Suspension. Cybersecurity-Firma zur Unterstützung unserer Untersuchung.”Darüber hinaus wurde die Versuche des Unternehmens zur Bekämpfung der Schadensschadensregelung auf die Website von TeleMessage, einschließlich Servicedetails und App-Download-Links, nach den öffentlichen Angaben entfernt. Reuters Foto über den 1. bis 2. Mai-und möglicherweise andere Beamte, darunter JD Vance, John Ratcliffe, Marco Rubio, Pete Hegseth, Stephen Miller und Tulsi Gabbard, haben bedeutende nationale Sicherheitsalarme ausgelöst. als Leiter der Planung und Entwicklung eines der technischen Einheiten der IDF-Intelligenzelite.”In seinen Forderungen explizit und forderte das DOJ auf, „die von Telemessage ausgestattete Gekspartikellisionsbedrohung zu untersuchen, um festzustellen, inwieweit ausländische Mitarbeiter des Unternehmens Zugang zu den Botschaften der Regierung von Regierungsnutzern haben, ob das Unternehmen die Kommunikation der US-Regierung mit der israelischen Regierung mit der israelischen Regierung und der Israeli-Regierung, und ob die israelische Regierung auch die Aussage des Produkts mit der Aussage des Produkts mit einer Aussage des Produkts mit einer Aussage des Produkts mit einer Aussage des Produkts mit einer Aussage in der Jäglichkeit geteilt hat. Wer Informationen behauptet hatten, wurde nicht von Telemessage während der Sammlung oder Transit in sein Archiv entschlüsselt-eine Behauptung, die Wyden basierend auf Lees Forschung als”deutlich falsch”bezeichnet. Lee selbst kommentierte die Situation und erklärte: „Aber die Tatsache, dass sie ihr Archivierungssystem so konzipiert haben, dass sie nicht von End-to-End verschlüsselt sind und dass sie darüber lügen, ist eine ziemlich große rote Fahne.”Gruppenchat bekannt als”Houthi PC Small Group”. href=”https://x.com/jason_paladino/status/1918299316613202349″target=”_ leer”> konsequent wiederholt . Das Kernproblem scheint daher speziell in den Modifikationen von Telemessage und seine irreführenden Darstellungen zu liegen. Öffentliche Beschaffungsunterlagen geben an, dass Telemessage Verträge mit verschiedenen US-Regierungsbehörden abhält, darunter US-Zoll und Grenzschutz, das Außenministerium und die Zentren für die Kontrolle und Prävention von Krankheiten. in den Verstößen entlarvt.