Cybersicherheitsexperten von Kaspersky haben einen neuen Ransomware-Stamm namens ShrinkLocker identifiziert, der Microsoft BitLocker verwendet, um Unternehmensdateien zu verschlüsseln und Zahlungen von Opferorganisationen zu erpressen. Die Malware wurde in Mexiko, Indonesien und Jordanien entdeckt und betraf Stahl-und Impfstoffhersteller sowie eine Regierungsbehörde.

Technische Mechanismen und Erkennung

ShrinkLocker nutzt VBScript interagiert mit der Windows-Verwaltungsinstrumentation und passt seinen Angriff an verschiedene Versionen von Microsoft-Betriebssystemen an, einschließlich Windows Server 2008. Die Malware führt eine Größenänderung der Festplatte auf Festplatten durch, ändert die Partitionierung und das Start-Setup, aktiviert BitLocker und verschlüsselt den Speicher des Computers. Kasperskys Bericht beschreibt detaillierte Schritte zum Erkennen und Blockieren von ShrinkLocker-Varianten.

Angriff Prozess und Auswirkungen

Sobald der Code auf dem Computer eines Opfers ausgeführt wird, wird ShrinkLocker bereitgestellt. Es ändert die Partitionsbezeichnungen in die E-Mail-Adresse der Erpresser und erleichtert so die Kontaktaufnahme mit dem Opfer. Der Entschlüsselungsschlüssel wird an einen von den Angreifern kontrollierten Server gesendet. Anschließend löscht ShrinkLocker den Schlüssel lokal und löscht so Wiederherstellungsoptionen und Systemprotokolle. Das kompromittierte System wird dann heruntergefahren und ein BitLocker-Bildschirm mit der Meldung „Es gibt keine weiteren BitLocker-Wiederherstellungsoptionen auf Ihrem PC“ angezeigt.

Detaillierte Angriffsmethodik

ShrinkLocker nutzt exportierte Funktionen aus der Kryptografie-DLL ADVAPI32.dll , wie CryptAcquireContextA, CryptEncrypt und CryptDecrypt, um die Kompatibilität zwischen verschiedenen Betriebssystemversionen sicherzustellen. Die Malware speichert ihr VBScript unter C:\ProgramData\Microsoft\Windows\Templates\ als Disk.vbs, das eine Funktion zum Konvertieren von Zeichenfolgen in Binärdateien mithilfe eines ADODB.Stream-Objekt. Das Skript überprüft den Betriebssystemnamen auf „XP“, „2000“, „2003“ oder „Vista“ und wird beendet, wenn einer dieser Namen erkannt wird.

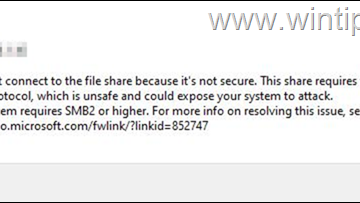

Das Skript führt Vorgänge zur Größenänderung der Festplatte speziell auf Festplatten aus (DriveType=3) und vermeidet Netzlaufwerke, um eine Erkennung zu verhindern. Für Windows Server 2008 oder 2012 verwendet das Skript diskpart, um Nicht-Boot-Partitionen um 100 MB zu verkleinern, neue primäre Partitionen zu erstellen und Formatieren Sie sie und installieren Sie die Bootdateien neu. Die Malware ändert Registrierungseinträge, um RDP-Verbindungen zu deaktivieren, die Smartcard-Authentifizierung zu erzwingen und BitLocker-Einstellungen ohne einen kompatiblen TPM-Chip zu konfigurieren.

Verschlüsselung und Kommunikation

ShrinkLocker generiert einen 64-stelligen Verschlüsselungsschlüssel aus einer zufälligen Kombination aus Zahlen, Buchstaben und Sonderzeichen, der dann in eine sichere Zeichenfolge für BitLocker umgewandelt wird. Die Malware sendet über die Domäne trycloudflare eine HTTP-POST-Anfrage mit Maschineninformationen und dem generierten Passwort an den Server des Angreifers.com zur Verschleierung. Das Skript löscht Windows PowerShell-und Microsoft-Windows-PowerShell-/Betriebsprotokolle, aktiviert die Systemfirewall und löscht alle Firewallregeln.

Vorbeugende Maßnahmen

Kaspersky empfiehlt Unternehmen, die Benutzerrechte einzuschränken, um die Aktivierung von Verschlüsselungsfunktionen oder die Änderung von Registrierungsschlüsseln zu verhindern. Für diejenigen, die BitLocker verwenden, ist es wichtig, sichere Passwörter zu verwenden und Wiederherstellungsschlüssel sicher aufzubewahren. Es wird außerdem empfohlen, VBScript-und PowerShell-Ausführungsereignisse zu überwachen, kritische Systemaktivitäten in einem externen Repository zu protokollieren und Systeme und Dateien häufig offline zu sichern. Durch das Testen von Backups wird sichergestellt, dass diese im Falle eines Ransomware-Angriffs oder anderer Sicherheitsvorfälle wiederhergestellt werden können.